A TOR használata

A

sorozat előző

részében vázlatosan

ismertettük a TOR rendszer működését. Most a telepítését és

használatét ismertetjük.

oi

A programot innen lehet letölteni. A telepítő létrehoz egy

oi

A programot innen lehet letölteni. A telepítő létrehoz egy

Tor

Browser nevű

mappát, amelyben egy Start

Tor Browser.exe programot

találunk. Ennek elindítása után egy speciálisan beállított

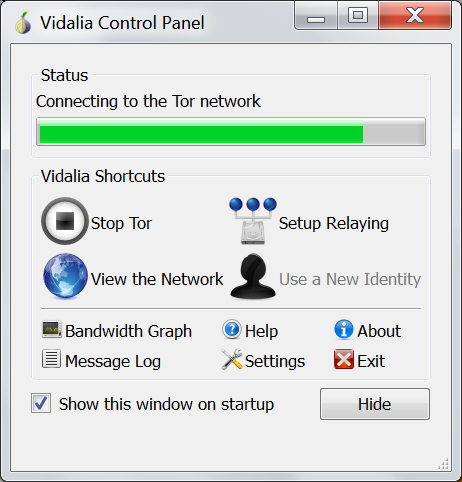

firefox böngésző indul el. A beállító ablak valószínű a

böngésző ablak mögött találjuk.

A

Settings-re

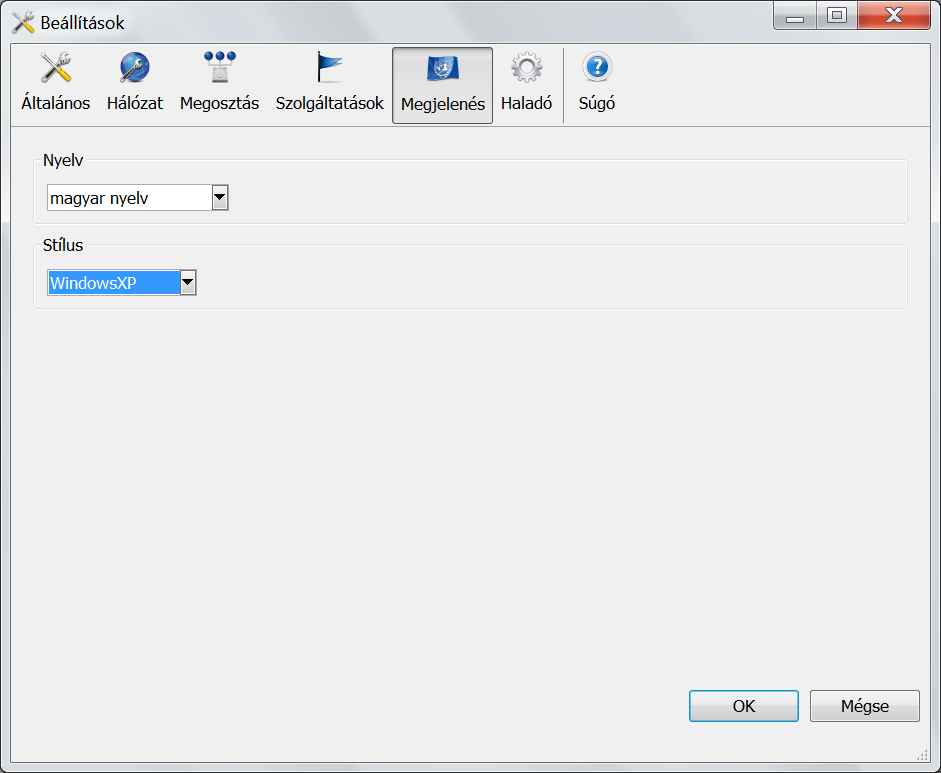

kattintva bejön a beállítási ablak:

Itt

a nyelvet magyarra állítottuk, mivel errefelé ez az általánosan

használt, de a nyelvek széles választéka áll

rendelkezésre.

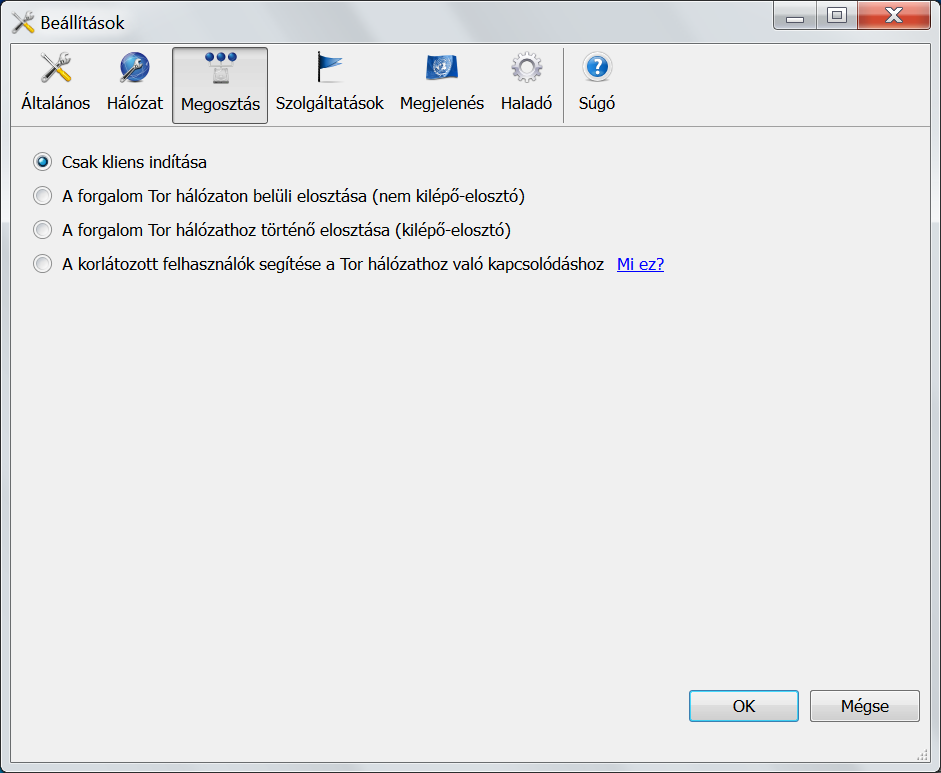

A

beállítások között a legfontosabb a megosztás fejezet gondos

beállítása:

Az

alap beállítás a

Csak

kliens indítása ilyenkor

a TOR hálózat előnyeit élvezhetjük, de a rendszer működéséhez

nem járulunk hozzá.

A

következő lehetőség a

A

forgalom TOR hálózaton belüli megosztása (nem kilépő-elosztó).

Ilyenkor a TOR hálózaton belüli forgalomban részt veszünk,

azonban miden adatforgalom amely rajtunk keresztülmegy titkosított

és hiányos. Ha az Internetes sávszélességünk megengedi

célszerű ezt a lehetőséget választani, mivel ilyenkor anélkül

segítünk másoknak, hogy abból nekünk hátrányunk lenne.

A

többi beállítást csak azoknak ajánljuk, akik fel tudjuk mérni

annak hajtatásait, mivel a kilépő-elosztók (exitnode) az

információt már titkosítatlanul, a saját nevükben küldik ki

az internetre.

Innentől

a TorBrowser ablakában biztonságosan böngészhetünk.

Azon

szolgáltatások igénybe vétele azonban, amelyek a földrajzi

helyzetünket is ellenörzi belépéskor (Gmail,Facebook) használata

a TOR hálózaton keresztül nehézkes, azonban nem is célszerű,

hiszen ezek a szolgáltatások amúgy is felfednék az

inkognitónkat.

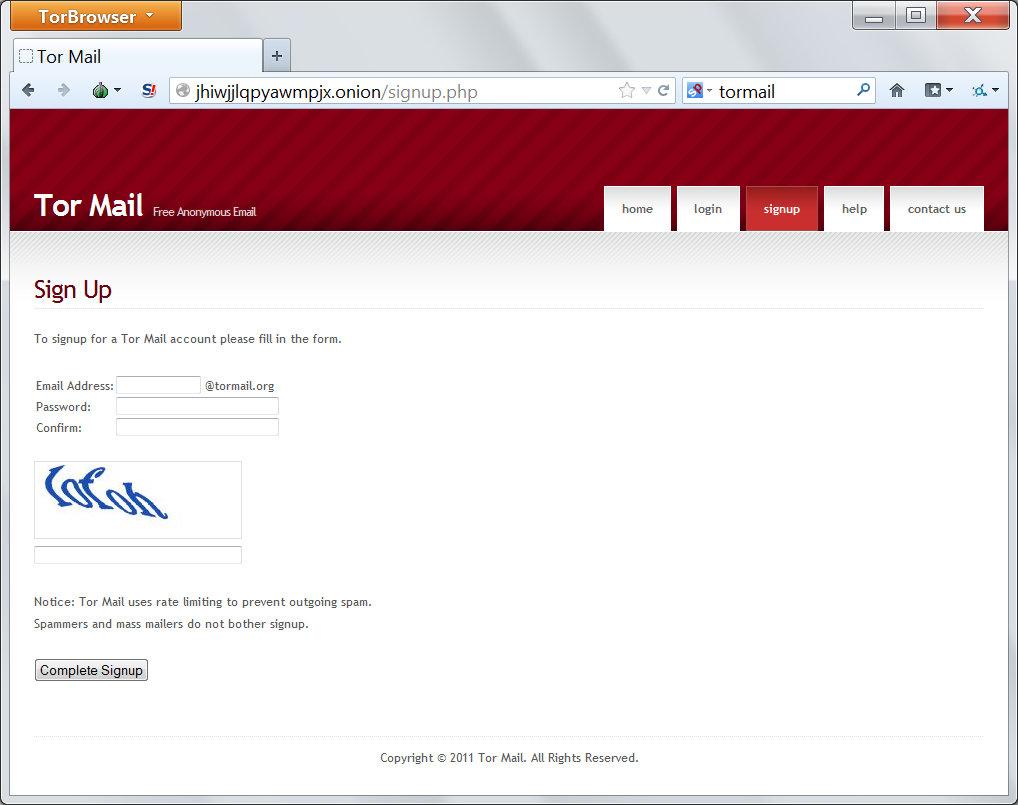

E-mail

céljára létezik az TorMail, a TOR rendszeren belül (Sajnos

mostanában a működése esetleges), amellyel a névtelenségünket

megőrizve levelezhetünk a nagyvilággal. (A sorozat következő

része erről fog szólni)

Biztonságos böngészés

A

nagy lehallgatási és megfigyelési botrány kirobbanása után

került ismét a felhasználók fókuszába az, hogy személyes

adataikhoz mások ne tudjanak hozzáférni, anonimitásuk

megmaradjon akkor is, ha éppen a világhálón barangolnak.

A

nagy lehallgatási és megfigyelési botrány kirobbanása után

került ismét a felhasználók fókuszába az, hogy személyes

adataikhoz mások ne tudjanak hozzáférni, anonimitásuk

megmaradjon akkor is, ha éppen a világhálón barangolnak.

Ezeknek

a felhasználóknak nyújt elérhető alternatívát a Webupd8.org

oldalon talált Tor

Browser Bundle böngésző,

ami a Firefox ESR verziójára épül. A program három firefox

kiegészítővel érkezik:

- NoScript – különböző kódok futtatásának tiltása

- HTTPS-everywhere – biztonságos kapcsolat használata mindenhol

- Torbutton

A

böngészőt elindítva automatikusan bekapcsol a Tor és Vidalia

kiegészítők, hogy megvédjék, és titokban tartsák

bejelentkezési helyünk, valamint titkosítanak mindent a tor

hálózaton belül. Erre azért van szükség, mert a végső cél

és a tor rendszer között az út nincsen titkosítva. A böngésző

bezárása után törli a látogatott weboldalak listáját, és a

„sütiket”.

Mennyire

lehet benne megbízni? Más néven az internet bugyrának nevezik,

ez a hely az a kommunikációs csatorna, ahol se a résztvevő

személyek, se az üzenet tárgya nem kerül nyilvánosságra. Az

NSA is szemet vetett már rájuk, de eddig sikertelen kísérletek

övezik próbálkozásaikat, hogy a rendszerbe betörjenek.

Százezer letöltés felett a kalózböngésző

2013.

08. 15. 00:05

Előzmény (1)

Szombat

óta több mint 100 ezren töltötték

le a

legnépszerűbb torrentoldal, a Pirate Bay saját, cenzúraellenes

böngészőjét, a PirateBrowsert. Ez a szám ráadásul csak a

közvetlen hivatkozásról elindított töltéseket tartalmazza: a

böngésző torrentfájlkon is elérhető, ezt a megoldást ebben a

pillanatban is több mint ötezren osztják vissza az oldalon.

A

böngésző ma óránként ezer letöltésnél tart, ezért a

fejlesztőknek nagyobb sávszélességet kellett alápakolniuk. A

készítők azt nyilatkozták a TorrentFreak torrentes híroldalnak,

hogy nem gondoltak rá, hogy ennyire gyorsan ilyen népszerű lesz a

szoftver.

A

PirateBrowser egy előre beállított, néhány kiegészítővel

megtűzdelt Firefox-böngésző: természetesen torrenten is

letölthető, egyszerű a telepítése, pécén azonnal elérhető

vele az anonim böngészés.A böngésző Tor proxyhálózatra

csatlakozik fel: az egész nem sokban különbözik attól, mintha

egyszerűen letöltenénk a Tort, amely mára szintén előre

beállítva elérhető, használatáról

itt írtunk bővebben.

A

PirateBrowser kezdőlapja a PirateBay torrentoldal, a kedvencek

között pedig megtaláljuk a legnagyobb fájlmegosztókat, és azok

csak Toron keresztül elérhető biztonsági másolatait arra az

esetre, ha az eredeti oldalt leállítanák a hatóságok. A

böngészővel az oldal egyben a tizedik születésnapját is

ünnepli.

Privát böngészés (inkognitómód)

Ha

nem szeretné, hogy a Google Chrome rögzítse a felkeresett

weblapokat és a letöltéseket, akkor böngészhet az interneten

inkognitómódban.

Inkognitóablak megnyitása

Az

inkognitóablak megjelenése különbözik a hagyományos ablakétól.

Az inkognitóablak felső része a számítógéptől vagy eszköztől

függően szürke vagy kék.

Az

alábbi módon nyithat meg inkognitóablakot:

Android-alkalmazás

Asztali

számítógép

iOS-alkalmazás

Kilépés az inkognitómódból

Az

inkognitómódból a következőképpen léphet ki:

- Kattintson az ablak sarkában található X ikonra.

- Használja az Alt+F4 (Windows és Linux) vagy ⌘-Shift-W (Mac) gyorsbillentyűt.

- Zárja be az ablakban lévő utolsó lapot, amely automatikusan bezárja az ablakot is.

Működés

- A rendszer nem rögzíti a böngészési előzményeit . Az inkognitómódban megnyitott weboldalakat és letöltött fájlokat a rendszer nem rögzíti a böngészési és letöltési előzményekben.

- A rendszer törli a cookie-kat. Az inkognitóablakok bezárását követően a rendszer az összes új cookie-t törli.

- Könnyedén válthat az inkognitó és a hagyományos mód között . Megnyithat egyszerre inkognitó- és hagyományos módban is ablakokat, és válthat közöttük.

- A bővítmények le vannak tiltva . A bővítményei inkognitómódban automatikusan tiltottak. Ennek oka, hogy a Google Chrome nem szabályozza, hogyan kezelik a bővítmények a személyes adatait. Ha azt szeretné, hogy egy bővítmény megjelenjen az inkognitóablakokban, jelölje be az adott bővítmény „Engedélyezés inkognitóablakban” jelölőnégyzetét.

Learn

about private browsing in Google Chrome

A rendszer által mentett adatok

A Chrome menti a könyvjelzők és az általános beállítások frissítéseit.

A

Chrome a könyvjelzők és általános beállítások

inkognitómódban végrehajtott összes módosítását menti.

A webhelyek rögzíthetik a látogatását.

Az

inkognitómódban való böngészés csak a Google Chrome számára

tiltja le a felkeresett webhelyekkel kapcsolatos információk

rögzítését. A felkeresett webhelyek ettől függetlenül még

feljegyezhetnek az Ön látogatására vonatkozó adatokat. A

számítógépre vagy mobileszközre letöltött fájlok is

megmaradnak.

iOS-felhasználók: iOS-eszköze

információkat tárolhat néhány inkognitómódban meglátogatott

webhelyről annak ellenére, hogy maga a Google Chrome nem tesz

ilyet. Ennek az az oka, hogy iOS-eszközökön a hagyományos és

inkognitómódú lapok közös HTML5 helyi tárolón osztoznak. A

HTML5 alapú webhelyek az Ön látogatásával kapcsolatos adataikat

ezen a tárolóhelyen érhetik el.

A TOR projekt

- 2010-10-04

A

TOR projektet azért hozták létre (egyesek szerint a

titkosszolgálatok, mások szerint a paranoid internetezők),

hogy internetes működésüket (titkosszolgálatok esetében

kiberbűnözés, paranoid internetezők esetében a banki

tranzakcióikat) a lenyomozhatóság kizárásával, teljesen

anonim végezzék.

A

TOR projektet azért hozták létre (egyesek szerint a

titkosszolgálatok, mások szerint a paranoid internetezők),

hogy internetes működésüket (titkosszolgálatok esetében

kiberbűnözés, paranoid internetezők esetében a banki

tranzakcióikat) a lenyomozhatóság kizárásával, teljesen

anonim végezzék.A rendszert úgy kell elképzelni, mint egy óriási, kusza labirintust, aminek számtalan be és kilépési pontja van, de nem tudod megjósolni, ha valahol bemész, hol fogsz kilyukadni. A TOR-t a kezdő internetezők csak bemeneti oldali használatra telepítik, míg nagyobb rendszerek a bemeneti pont mellett kimeneti pontokat is hoznak létre (neked ezt nem javaslom). Amikor elindítod a hozzáférésed, akkor a labirintusban kiépül egy útvonal, ami össze-vissza csapódva utólag lekövethetetlen. Ezen az útvonalon a Te bejáratod összekötik egy kijárati ponttal. Mi ebben a trükk? Hogy a kijárati pont, ahonnan majd letöltöd az oldalt lehet akár Tajvanon, Kínában, Amerikában, bárhol a világon. A szerver, ahova a kérésed beérkezik, csak a kimeneti pont címét rögzíti, a TOR projekt pedig garantálja, hogy a bemeneti pont rejtve marad.

A TOR használata teljesen legális, az internet szabad, jogod van az anonimitáshoz.

A programot a Firefox böngésző egyik kiterjesztésével lehet használni. Tehát aki még nem tért át Firefoxra, annak itt az ideje.

Figyelem, a TOR garantálja az anonimitásod, emiatt jópár dolog nem lehetséges a használatával. Például nem youtube-ozhatsz, és néhány olyan dolog nem fog működni, aminek a segítségével felfedhető a kiléted (gondoltad volna, hogy a flash segítségével nagyon sok adatodhoz hozzá lehet férni?).

Letöltés: http://www.torproject.org/easy-download.html.en (angol nyelvű leírás és video http://www.torproject.org/torbrowser/index.html.en)

A telepítés egy kitömörítésből és egy program futtatásból áll. Egy speciális, önmagában is működő Firefoxot is tartalmaz ez a csomag (nagyonparanoidok a kitömörített fájlokat usb kulcsra teszik, és viszik magukkal, amikor idegen helyen neteznek).

A Start Tor Browser.exe futtatása során először elindul a Vidalia kontrol panel, elindul maga a TOR (csík mutatja), majd a hordozható Firefox. A TOR Button kiterjesztés elhelyez egy gombot a böngészőben (a jobba alsó sarokba keresd), amivel ki- és bekapcsolhatod a működését. Szerintem a használata nagyon egyszerű, pár perc alatt elsajátítható.

A http://check.torproject.org/ oldalon (térképpel a http://whatismyipaddress.com/) ellenőrizheted, hogy éppen a TOR rejtekében netezel-e.

Ha jól csináltál mindent, látni fogod, hogy a világ másik részéről kaptál címet. Hoppá! Már anonim is vagy!

Teljes anonimitás az interneten!

Anonim

szörfözés a neten. Mit tegyünk ha statikus IPcímünk van? Ha

nem működnek a hiper-szuper IP váloztató programok? Ha

kitiltottak a kedvenc oldalunkról? Most megtudhatjuk!

Proxy

A

proxy szervereknek (angol: helyettes) nevezzük az olyan szervert,

ami a kliensek kéréseit köztes elemként más szerverekhez

továbbítja. A proxy szerver a kliens nevében eljárva csatlakozik

a megadott szerverhez.

Mondhatni

az adatok mielőtt elérnek az internetről hozzánk, "átszűrődnek"

egy köztes gépen. A látogatott weboldal nem a mi IP címünket,

hanem a proxy szerverét látja. Rákereshetünk az interneten a

"public proxy list" kifejezésre, amely nyílt

proxyszerverek listáját fogja találatként adni. A kapott IPcímet

a böngészőnk beállításainál felhasználhatjuk.

Sokkal

kényelmesebb azonban meglátogatni a lenti weboldalt, amely mintegy

"böngésző a böngészőben" kinézettel, egyből elénk

tárja proxyn keresztül a kívánt weboldalt. SSL titkosítással

dolgozik, elvileg nem érhet minket semmilyen visszásság - de az

ördög nem alszik, inkább ne ezen kersztül netbankolgassunk:

Az

oldal akkor lehet hasznos, ha például egy külföldi weboldal

szolgáltatása nem érhető el Hazánkban. Vagy esetleg, ha IPcím

alapján kitiltottak minket egy oldalról. Nagy szerencse, hogy

kezeli az ékezetes magyar betűket is, mivel a legtöbb online

proxyoldal (mint például a legnépszerűbb proxify.com)

nem képes erre.

A TOR hálózat

A

Tor azaz a The Onion Router

az Onion Routing módszert használja a felhasználók identitásának

és cselekedeteinek elfedésére. Az Onion Routing lényege, hogy

különböző hálózati kéréseket láncba fűzött ún. onion

routereken keresztül továbbítjuk, a csomagok információtartalmát

pedig minden onion router számára rétegesen (mint a hagyma

rétegei, angolul Onion) titkosítjuk nyilvános kulcsú

algoritmussal.

A

Tor azaz a The Onion Router

az Onion Routing módszert használja a felhasználók identitásának

és cselekedeteinek elfedésére. Az Onion Routing lényege, hogy

különböző hálózati kéréseket láncba fűzött ún. onion

routereken keresztül továbbítjuk, a csomagok információtartalmát

pedig minden onion router számára rétegesen (mint a hagyma

rétegei, angolul Onion) titkosítjuk nyilvános kulcsú

algoritmussal.

A

felhasználó (kezdeményező) egy TOR klienst futtat a gépén,

amely csatlakozik a TOR hálózathoz. Időnként megújítja az

egész kimenő útvonalat. A hálózatban résztvevő tagok

konfigurálhatják a TOR kliensüket úgynevezett node-nak, vagy

TOR-exit-nek. A node engedélyezi, hogy rajta keresztül csomagok

fussanak, de nem engedélyezi a hálózatból való kilépést a

hagyományos internetre, míg a TOR-exit (TOR kilépő) ezt is

engedélyezi.

Az útvonal megválasztása a TOR hálózatban véletlenszerűen zajlik, valamint véletlenszerű időközönként a kezdeményező bármikor megújíthatja az egész útvonalat. Ez az anonimitás alapja.

Az útvonal megválasztása a TOR hálózatban véletlenszerűen zajlik, valamint véletlenszerű időközönként a kezdeményező bármikor megújíthatja az egész útvonalat. Ez az anonimitás alapja.

A

TOR kliens megában foglal egy Firefox

böngészőt és

egy vezérlőprogramot, melynek segítségével beléphetünk a TOR

hálózatba. Nincs más dolgunk, minthogyfuttassuk a "Start TOR

browser" programot, amely azután mindent elvégez és

megnyitja a böngészőt. Magyar nyelvű felület - hordozható

változat.

Esetenként kicsit lassú, de a teljes anonimitásnak ez az ára...

A

TOR kliens megában foglal egy Firefox

böngészőt és

egy vezérlőprogramot, melynek segítségével beléphetünk a TOR

hálózatba. Nincs más dolgunk, minthogyfuttassuk a "Start TOR

browser" programot, amely azután mindent elvégez és

megnyitja a böngészőt. Magyar nyelvű felület - hordozható

változat.

Esetenként kicsit lassú, de a teljes anonimitásnak ez az ára...TOR böngésző letöltése

Eredeti cikk: http://numlockholmes.blog.hu/2009/08/05/teljes_anonimitas_az_interneten#ixzz3EiXLdwH9

Licensz alatt: http://creativecommons.org/licenses/by-nc-nd/2.5/hu/

Liberkey: Hordozható programok gyűjtőhelye

Számtalan

remek ingyenes alkalmazást találunk szerte az interneten, köztük

olyanokat is, amelyeket telepítés nélkül, azonnal használhatunk.

Íme egy hely, ahol összeválogatva érjük el ezeket.

A

telepítés nélkül futtatható alkalmazások első nagy előnye,

hogy viszonylag megkímélik a rendszerünket. Nem szemetelik

(annyira) tele a Registryt, és nem kell húznunk az időt a

használatbavételük előtt még egy telepítő program

futtatásával is. További előny, hogy ezeket az alkalmazásokat

magunkkal vihetjük mondjuk egy USB memóriakulcson , s bárhol

csatlakoztatjuk eszközünket egy windowsos géphez, a megszokott,

megkedvelt alkalmazásainkat használhatjuk, közvetlenül a

memóriakulcsról.

| Méretes lista |

Korábban

is mutattam már

több helyet,

ahonnan letölthetünk ilyen hordozható (portable) alkalmazásokat,

de most egy kevésbé ismert lehetőségre is felhívjuk a

figyelmet.

A Liberkey oldalán több mint 200 ilyen hordozható alkalmazás várja, hogy letöltsük őket. Kategóriákra osztva, átlátható módon, saját keretprogramba foglalva használhatjuk mindet, közvetlenül USB memóriamodulunkról.

A Liberkey oldalán több mint 200 ilyen hordozható alkalmazás várja, hogy letöltsük őket. Kategóriákra osztva, átlátható módon, saját keretprogramba foglalva használhatjuk mindet, közvetlenül USB memóriamodulunkról.

| Kategorizált menü |

Mivel

az eszközök mérete változó, a csomagból is többféle van:

választhatunk a Basic, Standard és Ultimate „kiszerelések”

közül.

A Basicben - a cikk készültekor - a 28 legnépszerűbb alkalmazást találjuk meg, cserébe az egész elfér egy 256 Mbájtos memórián, míg az Ultimate 202 alkalmazást tartalmaz, és egy 1 Gbájtos memóriamodulra lesz szükségünk, ha magunkkal akarjuk cipelni. De a letöltött csomagból - a mellékelt telepítővel - mi magunk is könnyen összeválogathatjuk USB kulcsunkra azokat, amelyekre szükségünk van, és ettől kezdve az adott alkalmazások állandóan tettre készen várják az USB memórián, hogy elindítsuk őket, tetszőleges (windowsos) géphez csatlakoztatva.

A Basicben - a cikk készültekor - a 28 legnépszerűbb alkalmazást találjuk meg, cserébe az egész elfér egy 256 Mbájtos memórián, míg az Ultimate 202 alkalmazást tartalmaz, és egy 1 Gbájtos memóriamodulra lesz szükségünk, ha magunkkal akarjuk cipelni. De a letöltött csomagból - a mellékelt telepítővel - mi magunk is könnyen összeválogathatjuk USB kulcsunkra azokat, amelyekre szükségünk van, és ettől kezdve az adott alkalmazások állandóan tettre készen várják az USB memórián, hogy elindítsuk őket, tetszőleges (windowsos) géphez csatlakoztatva.

| A frissítésekre sincs gond |

Az

alkalmazások pontos

listája itt található.

Biztonsági szoftverektől az rendszerkarbantartókon át a zene- és

videolejátszókig mindent meglelünk benne.

Aki pedig folyamatosan nyomon szeretné követni, hogy milyen új alkalmazásokkal egészítik ki a válogatást, feliratkozhat a Liberkey RSS feedjére is.

Aki pedig folyamatosan nyomon szeretné követni, hogy milyen új alkalmazásokkal egészítik ki a válogatást, feliratkozhat a Liberkey RSS feedjére is.

Eredeti cikk: http://numlockholmes.blog.hu/2009/11/01/liberkey_hordozhato_alkalmazasok#ixzz3EiY8SL9o

Licensz alatt: http://creativecommons.org/licenses/by-nc-nd/2.5/hu/

Tor (szoftver)

A

Wikipédiából, a szabad enciklopédiából

A Tor vagy

ritkán TOR (The

Onion Router,

magyarul: A

Hagyma Elosztó) szabad

szoftver a

második[1] generációs

hagyma elosztó rendszerek közül. Ez a rendszer lehetővé teszi

az anonim jelenlétet (például böngészést) az interneten,

valamint nem utolsó sorban a cenzúrázott internetes tartalmak

megjelenítését (mint pl. a tartalomszűrés megkerülését)

.

A

neve a működési elvéből adódik, mivel az több szinten

keresztül („mint egy hagyma rétegei”) újabb titkosításokkal

látja el a kezdeményező (initiator) csomagjait.

Fejlesztését

eredetileg az Amerikai

Tengerészgyalogság kezdeményezte,

majd az Electronic

Frontier Foundation vette

kézbe. Jelenleg a Tor

Project irányításában

zajlik a fejlesztés 2006 decembere óta

non-profit tevékenység keretein belül.

Mint

a többi jelenleg használt kis késleltetésű anonim hálózat,

a Tor is elemezhető olyan megfigyelő által, aki a kommunikáció

mindkét végpontját látja.

Tartalomjegyzék

Működési elve

A

felhasználó (kezdeményező) egy Tor klienst futtat a gépén,

amely csatlakozik a Tor hálózathoz. Időnként megújítja az

egész kimenő útvonalat (circuit). A hálózatban

résztvevő tagok opcionálisan konfigurálhatják a Tor

kliensüket úgynevezett node-nak, vagy Tor-exit-nek.

A node engedélyezi,

hogy rajta keresztül csomagok fussanak,

de nem engedélyezi a hálózatból való kilépést a hagyományos

internetre, míg a Tor-exit (Tor

kilépő) ezt is engedélyezi.

A Tor hálózat minden tagja titkosítva kommunikál egymással 128 bites szimmetrikus kulcsolású kódokat használva, melyeket egy aszimmetrikus kulcsolású ún. handshake (kézfogás) után hoztak létre.

A kezdeményező minden csomagra először rátesz egy véletlenszerű mester-kulcsot (egy kódot, melyet csak ő és végül a Tor-exit gép ismer) majd mind a mesterkulccsal titkosított csomag és a mesterkulcs három részre tagolódik és minden csomagrészlet kap külön-külön egy-egy első szintű kulcsot. Az első-szintű kulcs az a kulcs amelyet az első szintű node-okkal (a közvetlen kapcsolatokkal) hoztunk létre a handshake után.

A Tor hálózat minden tagja titkosítva kommunikál egymással 128 bites szimmetrikus kulcsolású kódokat használva, melyeket egy aszimmetrikus kulcsolású ún. handshake (kézfogás) után hoztak létre.

A kezdeményező minden csomagra először rátesz egy véletlenszerű mester-kulcsot (egy kódot, melyet csak ő és végül a Tor-exit gép ismer) majd mind a mesterkulccsal titkosított csomag és a mesterkulcs három részre tagolódik és minden csomagrészlet kap külön-külön egy-egy első szintű kulcsot. Az első-szintű kulcs az a kulcs amelyet az első szintű node-okkal (a közvetlen kapcsolatokkal) hoztunk létre a handshake után.

Mind

a szintek, mind az útvonal megválasztása a Tor hálózatban

véletlenszerűen zajlik, valamint véletlenszerű időközönként

a kezdeményező még akkor is megújítja az egész útvonalat,

ha egyébként a circuit gyors és stabil.

Egy-egy

ösvény (path), amelyen valamelyik csomagrészletünk

halad megszakadhat, ha valamelyik node, vagy a

Tor-exit időközben elérhetetlenné válik. Ekkor az

az ösvény újra kiépül, immár más, véletlenszerűen

kiválasztott node-okkal (és esetleg Tor-exittel).

A

csomag-részlet és a mesterkulcs-részlet az első

szintű node-okhoz került, ezek ráteszik a saját

(második-szintű) kulcsukat és továbbküldik a

csomagrészleteket a harmadik szintű node-nak.

A

Tor hálózat ösvényei három szintűek, illetve három részre

tagolódnak (tehát három különböző ösvényen haladnak) így

az initiatorral és a Tor-exittel együtt

összesen 11 számítógép vesz részt egy felépült circuitban,

3x3 node közreműködésével.

A

harmadik szintű node-ok végül elküldik a

csomag-részleteket a Tor-exitnek, ami visszafejti a

csomagok részleteit visszafele, először a harmadik szint, majd

a második, majd az első szintű csomag-részletekig.

Minden node függetlenül

attól, hogy hányadik a sorban elküldi a soron következőnek a

kapott csomagrészleteket a "kapott kulccsal" (előző

szintű kulccsal). Így minden node visszafele

megismerheti a legelső csomag-részlet titkosított

változatát, beleértve a Tor-exitet is, viszont

a node-ok annak csak a titkosított változatát

ismerhetik, mivel minden node-nál csupán a

mesterkulcsunk harmadrésze és a csomagok mesterkulccsal

titkosított változatának harmadrésze van.

Ezután

a Tor-exit a

három különböző irányból megkapott mesterkulcsot

összeillesztve, azzal visszafejti az eredeti csomagot. Végül

pedig immár a hagyományos, „kódolatlan interneten”

keresztül

továbbítja az eredeti célnak.

Egy circuit felépítése

Biztonság

A

Tor-hálózat biztonságosnak nevezhető, hiszen a node-ok

- mivel csak titkosított adatokat láthatnak - egyrészt nem

tudják honnan indult el a csomag, másrészt nem tudják, hogy

mit tartalmaz (csakúgy mint az esetleges külső támadó,

lehallgató).

A

Tor-exit sem

tudhatja hogy eredetileg az általa az internet felé küldött

adatcsomag honnan indult el, de azt igen, hogy mit tartalmaz,

mivel ő továbbítja azt. Ez biztonsági kockázatot rejt

magában. 2006-ban

Dan Egerstad svéd hacker demonstrálta is, hogy miképp.

Felállított pár Tor csomópontot, és figyelte a forgalmat, ami

ezeken lépett ki. Számos jelszót tudott így megszerezni.

Eredményeit (nem a jelszavakat!) publikálta is.

Ezzel

megpróbálta felhívni a figyelmet, hogy a Tor nem titkosításra,

hanem anonimizálásra szolgál, tehát nem az átküldött adatot

védi, hanem a névtelenséget. A Tor csak egy dolgot „garantál”:

a szerver nem fogja ismerni a kliens valódi IP címét. Az ezzel

való visszaélést elkerülendő az exit csomópontok általában

nem engednek meg bizonyos portokhoz – pl. SMTP – való

csatlakozást.

Ezzel

együtt az exit csomópont üzemeltetése annak felvállalását

is jelenti, hogy az esetlegesen Tor rendszeren keresztül indított

visszaélés miatt a végpontot üzemeltetőt fogják első körben

a hatóság részéről megkeresni vagy jogi procedúrának

alávetni.

A forgalom optimalizálása

A

Tor újabb verziói a Tor címtár-rendszert (directory) alkalmazva

rangsorolják a node-okat és a Tor-exit-eket

sebesség és egyéb szempontok alapján. Így a kezdeményező

számítógép nem teljesen véletlenszerűen választja ki

a circuit-ben szereplő node-okat és

Tor-exitet, hanem azok következő paraméterei alapján:

- sebesség,

- Tor-kliens verziószáma,

- megbízhatóság (stabilitás és szolgálati idő).

Az

újabb Tor-kliensekben ezenkívül lehetőség van olyan blokkolt

számítógépek Tor hálózathoz való csatlakozásának

hozzásegítéséhez (Tor-bridge, azaz Tor-híd), amelyeket

szándékosan blokkolt az internetszolgáltatójuk különböző

okok miatt, valamint lehetőség nyílt a Tor címtárakat

szolgáltató gépek konfigurálására (Mirror Relay

Directory) , olyan számítógép csatlakoztatására,

amely a Tor hálózatban egyébként nem -feltétlenül- vesz

részt, csak a többi csatlakozó gép adatait tárolja és

közvetíti egymás között.

Ezenkívül

lehetőség van domain nevek

létrehozására az első szintű pszeudo domain rendszerben

(.onion)

a Tor hálózaton belül és egyéb rejtett szolgáltatásokra.

Sebesség

A

gyakorlatban a Tor hálózat ingadozó sebességű. Átlagsebessége

az 56kbit/sec (modem-sebesség) és a 112kbit/sec (ISDN sebesség)

között mozog, de véletlenszerűen, egy gyors circuit esetén

akár közel széles sávra is felugorhat néhány másodpercig.

Napjainkban

egyidejűleg mintegy százezer kliens csatlakozik a Tor hálózatra,

számuk egyre bővül. A Tor átlagsebessége nagyban függ a

kliensek, a node-ok

és a Tor-exitek számától.

Minél több kliens szeretné használni a hálózatot

kevesebb node és

Tor-exit ellenében

annál lassabb lesz a Tor átlagsebessége.

2013-as FBI akció

Az

FBI a Tor Browser csomagban található Firefox böngésző

hibáját kihasználva azonosított egy pedofil tartalmak

terjesztésével vádolt személyt.[2] A

nyilvánosságra került adatok alapján, akció során nem a TOR

hálózat működését, hanem a TOR rendszerrel gyakran együtt

használt böngésző biztonságát kérdőjelezi meg.[3]

Kapcsolódó linkek

-

- Böngészők Torral

- Anonim csevegés

- Előretelepített környezetek Tor-ral:

- Incognito – Egy homokozóba zárt, Gentoo-alapú Linux disztribúció; elérhető Live CD-ként és Live USB-ként

- JanusVM – Egy VMware virtuális számítógép, melynek kliensei VPN-t tudnak használni, hogy minden TCP forgalmat védjen. Többek közt a Tor-t is használja.

- Más anonim hálózatok

Külső hivatkozások

(Az

itt felsorolt külső hivatkozások túlnyomó része angol

nyelvű)

- Tor node-ok állapota 2007 végén több mint 2000 node állt egyidejűleg rendelkezésre, melyek csaknem fele Tor-exit is egyben

Cikkek

- Tor: The Second-Generation Onion Router. In Dingledine, Roger: Proc. 13th USENIX Security Symposium. Mathewson, Nick és Syverson, Paul. San Diego, California: Usenix.

(Magyarul)

(Angol

nyelven)

- Dan Goodin, "a Tor, mint jelszó-kiszivárogtató", 2007-09-10 a The Register című internetes újság cikke (2007-09-20).

A TOR hálózat biztonsága

A

TOR hálózat nem garantálja az átküldött adatok bizalmasságát,

vagy valódiságát, hiszen az exit node-k (kilépő csomópontok)

akár közbeékelődéses (man in the middle) támadással

eltéríthetik a rajtuk

keresztül folyó forgalmat,

az F-secure 2007-es vizsgálata azt

mutatta, hogy volt aki élt is ezzel a lehetőséggel (a cikk magyar

nyelvű összefoglalója).

2013-ban a hírek szerint az FBI a firefox böngésző hibáját kihasználva a TOR rendszerét megkerülve azonosított egy pedofil tartalmak terjesztésével vádolt személyt.

2013-ban a hírek szerint az FBI a firefox böngésző hibáját kihasználva a TOR rendszerét megkerülve azonosított egy pedofil tartalmak terjesztésével vádolt személyt.

A fentiek alapján a TOR nem biztonságos?

A

kérdés az, hogyan értelmezzük a biztonságot, illetve mit

teszünk érte.

A TOR nem véd semmilyen rosszindulatú támadás ellen, mint ahogy az “egyszerű internet” sem. Annyit vállal csupán, hogy elrejt a kíváncsi szemek elöl.

A TOR nem véd semmilyen rosszindulatú támadás ellen, mint ahogy az “egyszerű internet” sem. Annyit vállal csupán, hogy elrejt a kíváncsi szemek elöl.

Mit kell tennem, hogy valóban elrejtsen?

Használd

ki az operációs rendszered adta lehetőségeket:

- Automatikus frissítés*

- A nem használt szolgáltatások kikapcsolása*

- Külön (virtuális) gép használata a rejtett böngészéshez

- Működő vírusirtó*

Használd

ki a böngésződ lehetőségeit

- Privát böngészés bekapcsolása

- Scriptek tiltása

- A felesleges pluginek kikapcsolása/eltávolítása*

- Használj HTTPS protokollt (ha lehet)*

Gondolkozz

logikusan

- Ne használj olyan szolgáltatást, amely azonosíthat (facebook, iwiw, webmail hasonlók)

- Ha e-mailre van szükséged használd a tormailt

- Ne ne vedd készpénznek amit látsz (lehet, hogy megtévesztenek)*

- Rendszeresen kérj új identitást

- A TOR eszköztáradat is folyamatosan frissítsed

Így

végigolvasva az intézkedések egy része (*-al

jelöltem) a mindennapi használathoz is szükséges, a másik része

– különösen a scriptek kikapcsolása – komoly korlátozást

jelent, cserébe többé-kevésbé biztosak lehetünk benne, hogy

nem derül ki, hogy mit néztünk az interneten.

Természetesen programhibák voltak, vannak és lesznek. Ezeket a bűnözők és a hatóságok ki fogják használni, azonban ezek a kompromisszumok jelentős névtelenséget biztosítanak.

Természetesen programhibák voltak, vannak és lesznek. Ezeket a bűnözők és a hatóságok ki fogják használni, azonban ezek a kompromisszumok jelentős névtelenséget biztosítanak.

Eretnek gondolatok és a tanulság

A

titkosszolgálatok nem mindig mondják meg az információik valós

forrását. Elképzelhető, hogy ebben az esetben is a valós

nyomozási események (és besúgók) fedezése a cél. A tanulságok

levonására azonban alkalmas:

- Az egyszerű internethasználatnál a TOR még mindig összehasonlíthatatlanul diszkrétebb böngészést tesz lehetővé.

- A rendszert az Egyesült Államok Tengerészgyalogsága dolgozta ki, és tette nyilvánosan elérhetővé. Elképzelhető, hogy a rendszer megvalósításában van néhány olyan „hiba” amelynek a segítségével hozzájuthatnak az őket érdeklő információkhoz.

- Az eset az ENIGMA történetéhez hasonlóan megmutatta, hogy egy biztonsági módszer sem csodaszer önmagában. A biztonság mindig módszerek, technikák, eljárások összességeként értelmezhető.

- A felsorolt biztonsági intézkedésekkel a rendszer használata biztonságosnak tekinthető.

Kapcsolódó cikkek

E-mai a TOR rendszeren belül

A

TOR rendszer arra is biztosít lehetőséget, hogy névtelenül

küldjünk e-mailt.

A regisztrációhoz csak a tervezett e-mail cím és jelszó kell (és az elmaradhatatlan grafikus ellenőrzés).

A TOR rendszeren belül elérhető szolgáltatások a .onion domain alatt találhatóak. A Tormail lényege az, hogy teljesen anonim levelezési lehetőséget biztosít az ügyfélnek. A szolgáltatásnak nagy hátránya is a teljes anonimitás, mivel a partner sem lehet biztos abban, hogy kivel van kapcsolatban (A szerző megjegyzése: A hagyományos e-mail esetén is szükséges, hogy a levelező partnerek ellenőrizzék, hogy kivel leveleznek).

A regisztrációhoz csak a tervezett e-mail cím és jelszó kell (és az elmaradhatatlan grafikus ellenőrzés).

A TOR rendszeren belül elérhető szolgáltatások a .onion domain alatt találhatóak. A Tormail lényege az, hogy teljesen anonim levelezési lehetőséget biztosít az ügyfélnek. A szolgáltatásnak nagy hátránya is a teljes anonimitás, mivel a partner sem lehet biztos abban, hogy kivel van kapcsolatban (A szerző megjegyzése: A hagyományos e-mail esetén is szükséges, hogy a levelező partnerek ellenőrizzék, hogy kivel leveleznek).

A

TORMail nem tárol adatokat

a levél küldőjéről (erre az üzemeltetők becsület szavukat

adják), illetve az adatokat keresztülvezetik a TOR rendszerén,

ezzel sok azonosító adatot (IP cím) eltüntetnek,

megváltoztatnak. A rendszer az e-mail tartalmának olvasását,

annak elemzését nem befolyásolja, ezért annak írásakor erre

figyelemmel kell lenni.

A webmail felület kizárólag angol nyelven elérhető.

A teljes anonimitás is csak a levél küldőjének visszakereshetőségére vonatkozik, a levezés tartalmának elemzését más eszközökkel lehet megnehezíteni.

A TORMail webes felülete a http://jhiwjjlqpyawmpjx.onion/ címen érhető el. ahogy a .onion domain mutatja ez csak a TOR rendszerén belülről látható.

A TORMail rendszerbe a regisztráció a lehető legegyszerűbb.

Az e-mail cím és a választott jelszó beírása után csak az ellenőrző kódot kell megadni, és pár perc múlva már küldhetjük is a leveleinket.

A login képernyőn választhatunk a Contol panel, Round Cube, Squirrel Mail között

A controllpanel egyetlen lehetőséget ajánl: meg lehet változtatni a jelszót.

A két webmail kliens közül a suirelmail egyszerűbb kinézetű, míg a rouncube kicsit jobban kezelhető, de javascriptet igényel. Ha a böngészőnkben a javascript engedélyezve van, akkor távolról bárki lekérdezheti a valós adatainkat, tehát a TOR rendszer nehézkességét feleslegesen vállaltuk.

A webmail rendszerbe való belépés után már a megszokott módon küldhetünk és fogadhatunk leveleket. Az e-mail címünk nev@tormail.org lesz. ahol a nev a választott felhasználónevünk.

A TORMail természetesen elérhető asztali levelező programokból is (outlook, firebird és társaik), a beállítások a TORMail weboldalán a HELP fül alatt megtalálhatóak angol nyelven.

A levelünk feladója nev@tormail.org lesz.

FRISSÍTÉS: A Tormail mostanában nem elérhető, de a Freemail.hu elfogadhatóan működik a Tor rendszerrel.

A webmail felület kizárólag angol nyelven elérhető.

A teljes anonimitás is csak a levél küldőjének visszakereshetőségére vonatkozik, a levezés tartalmának elemzését más eszközökkel lehet megnehezíteni.

A TORMail webes felülete a http://jhiwjjlqpyawmpjx.onion/ címen érhető el. ahogy a .onion domain mutatja ez csak a TOR rendszerén belülről látható.

A TORMail rendszerbe a regisztráció a lehető legegyszerűbb.

Az e-mail cím és a választott jelszó beírása után csak az ellenőrző kódot kell megadni, és pár perc múlva már küldhetjük is a leveleinket.

A login képernyőn választhatunk a Contol panel, Round Cube, Squirrel Mail között

A controllpanel egyetlen lehetőséget ajánl: meg lehet változtatni a jelszót.

A két webmail kliens közül a suirelmail egyszerűbb kinézetű, míg a rouncube kicsit jobban kezelhető, de javascriptet igényel. Ha a böngészőnkben a javascript engedélyezve van, akkor távolról bárki lekérdezheti a valós adatainkat, tehát a TOR rendszer nehézkességét feleslegesen vállaltuk.

A webmail rendszerbe való belépés után már a megszokott módon küldhetünk és fogadhatunk leveleket. Az e-mail címünk nev@tormail.org lesz. ahol a nev a választott felhasználónevünk.

A TORMail természetesen elérhető asztali levelező programokból is (outlook, firebird és társaik), a beállítások a TORMail weboldalán a HELP fül alatt megtalálhatóak angol nyelven.

A levelünk feladója nev@tormail.org lesz.

FRISSÍTÉS: A Tormail mostanában nem elérhető, de a Freemail.hu elfogadhatóan működik a Tor rendszerrel.

Gondolatok az internetes lábnyomról

A

2013-as Monostorapátiban tartott Wikitábor alkalmával elhangzott

egy előadás a titkosszolgálatok tevékenységéről. Az előadó

bemutatta, hogy az NSA (az Egyesült Államok egyik

titkosszolgálata) PRISM programja keretében a nagy internetes

tartalomszolgáltatók adatbázisait figyelemmel kíséri. Ez komoly

kérdéseket vet fel a személyes adatok védelmével, illetve a

szabadságjogokkal kapcsolatban, azonban gondolkodjunk el:

- Végzünk olyan tevékenységet, amely az Egyesült államok titkosszolgálatait érdekelheti?

- Végzünk olyan tevékenységet, amely bármely titkosszolgálatot érdekelhet?

Szerintem

nem nagy bátorság azt kijelenteni, hogy többségünk nem végez

ilyen tevékenységeket.

Jelenti ez egyértelműen azt, hogy az interneten nem kell az adatainkra vigyázni?

NEM

Az internetet nagyon sokan figyelemmel kísérik, ha olvasod ezt a cikket, akkor Te is! A különböző nemzetközi és nemzeti hatóságok, szervezetek úgyszintén. (Rendőrség, titkosszolgálatok, adó és egyéb hatóságok)

Jelenti ez egyértelműen azt, hogy az interneten nem kell az adatainkra vigyázni?

NEM

Az internetet nagyon sokan figyelemmel kísérik, ha olvasod ezt a cikket, akkor Te is! A különböző nemzetközi és nemzeti hatóságok, szervezetek úgyszintén. (Rendőrség, titkosszolgálatok, adó és egyéb hatóságok)

Egy példabeszéd

Egy

asszony a háztartási tevékenységei közben mindig fotózott és

azonnal kommentekkel együtt töltötte fel a képeket a Facebookra,

majd egyeztette a barátnőivel a recepteket, takarítási

technológiákat, stb.

Egy reggel arra ébredtek, hogy a lakást az éjszaka folyamán meglátogatták, és a kisméretű értéktárgyakat elvitték. A lakás nem volt feltúrva, csak a szükséges szekrényajtók voltak kinyitva.

A tettesekkel nem sikerült beszélni, de feltételezhető, hogy a Facebookon talált képekből alaposan felkészültek.

A fentiekből is látszik, hogy a hétköznapi ember számára a titkosszolgálatoknál jelentősen nagyobb veszélyt jelent az interneten is a másik ember, illetve cég esetén a partnercégek, esetleg az elégedetlen vagy meggondolatlan munkatársak.

Egy kis kereséssel alapos demonstrációkat lehet találni, hogy a közösségi oldalakra, képgyűjtő helyekre feltöltött képeket, kommenteket általában nem törlik, csak az elérésüket nehezítik meg (esetleg nem is annyira).

Az interneten elérhetővé tett adatokat általában (a jogi részleteket most hagyjuk) bárki lemásolhatja, módosíthatja, saját neve alatt ismét közölheti, röviden bármit tehet vele, tehát semmilyen internetes eszközön keresztül ne közöljünk olyan adatokat, amelyeket egy óriásplakátra nem tennénk ki.

Például lefotóznak téged, amint egy magatehetetlen embernek segítesz hazajutni, kirakják egy megosztó oldalra, hogy milyen jót ölelkeztek. A párodnak hogy magyarázod meg, hogy ez nem az, aminek látszik?

Ha kiraksz egy képet, arról bárki csinálhat másolatot, fotómontázst, bármit. Ha kiderül, hogy nem kellet volna, leszedni már nem tudod. A te példányodat esetleg igen, de a másolatokkal mi van?

Fontos ügyek esetén valamilyen módon ellenőrizzük, valóban azzal beszélünk (e-milezünk, Skype-olunk, Facebookozunk) akivel szeretnénk például egy telefonhívással: Megkaptad a levelem?

Az interneten ne tegyük közzé érzékeny adatokat tartalmazó dokumentumokat, képeket. A lakásbelső is lehet ilyen! Erotikus tartalmú képeket magunkról, meg a kedvesünkről ne az interneten (Facebookon, e-mailben stb), cserélgessünk, ilyesmire inkább a személyes találkozást javaslom.

A fentiek betartásával a kellemetlenségek nagy része megelőzhető. Speciális esetben jöhet jól némi technikai segítség.

Egy reggel arra ébredtek, hogy a lakást az éjszaka folyamán meglátogatták, és a kisméretű értéktárgyakat elvitték. A lakás nem volt feltúrva, csak a szükséges szekrényajtók voltak kinyitva.

A tettesekkel nem sikerült beszélni, de feltételezhető, hogy a Facebookon talált képekből alaposan felkészültek.

A fentiekből is látszik, hogy a hétköznapi ember számára a titkosszolgálatoknál jelentősen nagyobb veszélyt jelent az interneten is a másik ember, illetve cég esetén a partnercégek, esetleg az elégedetlen vagy meggondolatlan munkatársak.

Egy kis kereséssel alapos demonstrációkat lehet találni, hogy a közösségi oldalakra, képgyűjtő helyekre feltöltött képeket, kommenteket általában nem törlik, csak az elérésüket nehezítik meg (esetleg nem is annyira).

Az interneten elérhetővé tett adatokat általában (a jogi részleteket most hagyjuk) bárki lemásolhatja, módosíthatja, saját neve alatt ismét közölheti, röviden bármit tehet vele, tehát semmilyen internetes eszközön keresztül ne közöljünk olyan adatokat, amelyeket egy óriásplakátra nem tennénk ki.

Például lefotóznak téged, amint egy magatehetetlen embernek segítesz hazajutni, kirakják egy megosztó oldalra, hogy milyen jót ölelkeztek. A párodnak hogy magyarázod meg, hogy ez nem az, aminek látszik?

Ha kiraksz egy képet, arról bárki csinálhat másolatot, fotómontázst, bármit. Ha kiderül, hogy nem kellet volna, leszedni már nem tudod. A te példányodat esetleg igen, de a másolatokkal mi van?

Fontos ügyek esetén valamilyen módon ellenőrizzük, valóban azzal beszélünk (e-milezünk, Skype-olunk, Facebookozunk) akivel szeretnénk például egy telefonhívással: Megkaptad a levelem?

Az interneten ne tegyük közzé érzékeny adatokat tartalmazó dokumentumokat, képeket. A lakásbelső is lehet ilyen! Erotikus tartalmú képeket magunkról, meg a kedvesünkről ne az interneten (Facebookon, e-mailben stb), cserélgessünk, ilyesmire inkább a személyes találkozást javaslom.

A fentiek betartásával a kellemetlenségek nagy része megelőzhető. Speciális esetben jöhet jól némi technikai segítség.

- Privát böngészés

- Hide My Ass

Kapcsolódó cikkek

Gondolatok az internetes lábnyomról 2.

Bejegyezve 2013.

08. 27. Szerző Kovács

Bálint — Nincs

hozzászólás ↓

Az előző cikkben felvázolt problémát Kovács Bálint barátunk gondolta tovább:

Zoltán cikkében a reklámozók, közösségi oldalak nyomkövetéséről nem esett szó. Ezek az oldalak nem csak akkor jutnak információhoz rólunk, amikor ténylegesen használjuk őket, akkor is, amikor csak a különféle beszúrható elemeik jelennek meg (reklámok, Like-gomb, Tweet-gomb, stb.). Mivel ezek az elemek nagyon elterjedtek, az említett oldalak a felhasználó böngészési előzményeihez szinte tételesen hozzáférnek.

Az előző cikkben felvázolt problémát Kovács Bálint barátunk gondolta tovább:

Zoltán cikkében a reklámozók, közösségi oldalak nyomkövetéséről nem esett szó. Ezek az oldalak nem csak akkor jutnak információhoz rólunk, amikor ténylegesen használjuk őket, akkor is, amikor csak a különféle beszúrható elemeik jelennek meg (reklámok, Like-gomb, Tweet-gomb, stb.). Mivel ezek az elemek nagyon elterjedtek, az említett oldalak a felhasználó böngészési előzményeihez szinte tételesen hozzáférnek.

Mire használják ezeket az adatokat?

Ami

tejesen nyilvánvaló, hogy ezekből az adatokból táplálkoznak a

személyre szabott reklámok. Bizonyosan a kedves olvasó is

találkozott azzal az hogy azok a reklámok, amiket az előző

oldalon látott, a következőre és következőre is követték. Az

sem lehet ismeretlen a számára, hogy a Facebook-on olyan

termékeket reklámoztak, miről éppen most osztott meg valamit.

Az, hogy pontosan milyen információt hol használnak, nehezen

felderíthető, de teljesen biztos, hogy az adatok nagy részét nem

dobják el.

És ez engem miért érdekel?

Ezeket

az adatokat, amiket a cégek összegyűjtenek, nem föltétlenül

kezelik megfelelő körültekintéssel. Sok minden megesett már

ezekkel az adatokkal, ezek közül fogunk most szemezgetni.

Tévedések

Tévedések

a legjobb helyeken is történhetnek. Ha az adatkezelő nem kellő

óvatossággal bánik az adatokkal, akkor azok nyilvánosságra

kerülhetnek. Kiváló példa erre az emlékezetes 2006-os

AOL-incindens.

Az AOL 2006-ban a különféle kutatók támogatására

megjelentetett egy sor névtelen keresési adatot: a felhasználók

kereséseit, a felhasználókat azonosító számokkal. Ez első

hallásra nem hangzik szörnyűnek, de gondoljunk csak bele, sokan

tesznek személyesen azonosítható kereséseket. Az AOL azóta

természetesen beismerte tévedését, és elérhetetlenné tette az

adatbázis hivatalos példányát. Az internetről ugyanakkor semmit

nem lehet eltávolítani, kereshető

formában továbbra is nyilvánosan elérhető az adatbázis.

Ha a kedves ügyfél éppen állást keresett abban az időszakban, nem föltétlenül szeretné, hogy ez kiderüljön. Nézzük például ezt az felhasználót: nem csak arról tudunk, hogy állást keresett, hanem arról is, melyik színésznő nevére keresett, hogy melyik városban él, melyik bank ügyfele, és a kötőjellel helyettesített keresések pedig azokat jelölik, ami alapján személyesen azonosítani is lehetne. Rémisztő.

Ha a kedves ügyfél éppen állást keresett abban az időszakban, nem föltétlenül szeretné, hogy ez kiderüljön. Nézzük például ezt az felhasználót: nem csak arról tudunk, hogy állást keresett, hanem arról is, melyik színésznő nevére keresett, hogy melyik városban él, melyik bank ügyfele, és a kötőjellel helyettesített keresések pedig azokat jelölik, ami alapján személyesen azonosítani is lehetne. Rémisztő.

Az adatkezelőt feltörhetik

Azt

szokták mondani informatikus körökben, hogy a golyóállóság

nem a biztonság, hanem a részegség egy állapota. Minden nem

triviális számítógépes rendszeren elkerülhetetlenül lesznek

kisebb-nagyobb biztonsági rések, amiket egy támadó kihasználhat.

Igaz ez a Google-re,

a Facebook-ra,

vagy a Microsoft-ra.

Ilyenkor szélső esetben számlaszámok, telefonszámok, e-mail

címek kerülhetnek rossz kezekbe.

Munkatársak

A

nagyobb cégek adatbiztonságára a saját dolgozói jelentik az

egyik legnagyobb fenyegetést.1 Hogy

mit jelent ez? Például, hogy a csalódott dolgozók komoly kárt

tudnak okozni a cégnek, vagy hogy a támadó akár felvetetheti

magát az adott céghez, esetleg hogy a dolgozók megtévesztésével

szerezheti meg a kívánt adatokat. Most arról az esetről

beszélek, amikor az alkalmazott maga a támadó. Ilyen eset például

az aktuális Snowdwen-ügy is2,

de történt

már ilyen a Google-nél is.

Hogy miféle bajok származhatnak ebből? Tegyük fel, a kedves ügyfelünk kereséseiből ki lehet következtetni a cég következő nagy üzleti lépését. Ha az adatkezelőnél egy ilyen nem lojális alkalmazott valami okból kiszivárogtatja az adatokat, az könnyen megfogható anyagi károkat okoz.

Hogy miféle bajok származhatnak ebből? Tegyük fel, a kedves ügyfelünk kereséseiből ki lehet következtetni a cég következő nagy üzleti lépését. Ha az adatkezelőnél egy ilyen nem lojális alkalmazott valami okból kiszivárogtatja az adatokat, az könnyen megfogható anyagi károkat okoz.

Az információ a 21. század aranya

Ez

a szállóige azt takarja, hogy a személyes adatok igen könnyen

pénzzé tehetőek, például az

életbiztosítók segítségével.

A biztosítóknak érdekük minél többet megtudni az ügyfél

kockázati tényezőiről, várható élettartamáról, hogy minél

biztonságosabb ajánlatokat tudjon tenni. Nem föltétlenül elég

megkérdezni, hogy dohányzik-e az illető, érdemes tényszerűen

kideríteni. Egy felhasználó úgy élheti ezt meg, hogy ha még ő

maga nem is dohányzik, de a szomszédja az ő nevére/címére

vásárolja a dohánytermékeket az interneten, magasabb díjakat

kap egy életbiztosításnál.

A titkosítási eljárásokról

Az

olyan eljárásokat, amikor egy üzenetet úgy továbbítunk, hogy

azt csak a küldő és a címzett érthesse meg, titkos

adatáttovábbításnak nevezzük. Ez az adatbiztonságnak az a

része, amikor az információ bizalmasságát igyekszünk

megvédeni. Az üzenetek titkos továbbításának (kriptográfia,

Szteganográfia) több alapvető módja is van.

Szteganográfia

Rejtett

üzenetet hordozó kép Forrás:Wikimedia

Commons

Az üzenetet rejtve való továbbításának tudománya szteganográfia. Ennek egy irodalmi esete található Gárdonyi Géza Egy Magyar Rab Levele című novellájában:

“Kedves, ezüstös, drága dádém! Ezer nemes arany tizedét örömmel ropogtasd örök keserűség keservét ivó magzatodért. Egészségem gyöngy. A vaj árt. Ritkán óhajtom sóval, borssal. Ócska lepedőben szárítkozom álmomban, zivataros estén. Matyi bátyám, egypár rózsát, rezet, ezüstöt, libát egy lapos leveleddel eressze hajlékomba. Erzsi, tűt, faggyút, ollót, gombot, levendulát adj! Laci, nefelejts! Imre”

A szöveg első ránézésre elég nehézkes és zagyva, azonban egy kis fejtöréssel rejtett szöveget lehet benne találni… Nézegessétek pár percig.

A megoldás, a szavak első betűijeit összeolvasva a következő üzenet kerül elő: Kedden a török kimegy a városból száz emberrel el lehet foglalni Ilyen eljárásokról már az ókorból is maradtak fent emlékek, amelynek egyik megvalósítása, amikor az üzenetet egy rabszolga fejére írjuk és miután a haja kinőtt elküldjük a címzetthez, aki a haját leborotválva az üzenetet elolvashatja.

Üzenetek elrejtésére szolgáló (a törvények által szabott keretek között) szabadon használható program például az OpenPUF, vagy a steganoimage

Az üzenetet rejtve való továbbításának tudománya szteganográfia. Ennek egy irodalmi esete található Gárdonyi Géza Egy Magyar Rab Levele című novellájában:

“Kedves, ezüstös, drága dádém! Ezer nemes arany tizedét örömmel ropogtasd örök keserűség keservét ivó magzatodért. Egészségem gyöngy. A vaj árt. Ritkán óhajtom sóval, borssal. Ócska lepedőben szárítkozom álmomban, zivataros estén. Matyi bátyám, egypár rózsát, rezet, ezüstöt, libát egy lapos leveleddel eressze hajlékomba. Erzsi, tűt, faggyút, ollót, gombot, levendulát adj! Laci, nefelejts! Imre”

A szöveg első ránézésre elég nehézkes és zagyva, azonban egy kis fejtöréssel rejtett szöveget lehet benne találni… Nézegessétek pár percig.

A megoldás, a szavak első betűijeit összeolvasva a következő üzenet kerül elő: Kedden a török kimegy a városból száz emberrel el lehet foglalni Ilyen eljárásokról már az ókorból is maradtak fent emlékek, amelynek egyik megvalósítása, amikor az üzenetet egy rabszolga fejére írjuk és miután a haja kinőtt elküldjük a címzetthez, aki a haját leborotválva az üzenetet elolvashatja.

Üzenetek elrejtésére szolgáló (a törvények által szabott keretek között) szabadon használható program például az OpenPUF, vagy a steganoimage

A

fenti képbe ezt az ábrát rejtették a legkisebb helyiértékű

bitek manipulálásával, amely a megfelelő programmal kinyerhető.

Forrás:Wikimedia

Commons

Virágnyelv

Olyan

kommunikációs technika, amikor egy egy mondatnak kifejezésnek

speciális értelme van. Ennek a népköltészetben nagy hagyományai

vannak, ilyenkor lényeges, hogy a hallgató értse (a gyakran

erotikus) utalásokat, azonban elterjedten használták (használják)

rejtjelezési rendszer részeként. Például a szovjet Vosztok

program során az űrhajósoknak, ha rosszul voltak azt kellet

mondani: „egy zivatart figyelek meg éppen”. Így

titkosítatlan csatornán is lehet bizalmas információkat

továbbítani, bár ez okozott félreértést is, mivel Pável

Popovics valóban zivatarfelhőket figyelt meg, amit jelentett a

földi személyzetnek, akik ezt úgy értelmezték, hogy az űrhajós

rosszul érzi magát.

Kriptográfia

A

titkosírás (kriptográfia) esetén az üzenetet nyilvános

csatornán való továbbításhoz különböző szabályok szerint

úgy alakítjuk át, hogy az avatatlan szemlélő számára

olvashatatlan legyen, azonban a beavatottak el tudják olvasni.

Mindenféle titkosításra igaz, hogy feltörhető. A feltörésnek

több technológiája létezik. A két véglet a Brute-force

(brutális erő), és a Human engineering

módszer.

A Brute-force módszernél minden lehetséges kulcsot rápróbálunk az üzenetre, abban a reményben, hogy valamelyik sikeres lesz.

A Human-engineering módszernék az üzenetet kezelő embereket vesszük rá, hogy adjanak ki olyan információkat, amelyek segítenek az üzenet megfejtésében. Természetesen ezeken kívül még rengeteg módszer létezik, azonban ezeket most nem tárgyaljuk.

A Brute-force módszernél minden lehetséges kulcsot rápróbálunk az üzenetre, abban a reményben, hogy valamelyik sikeres lesz.

A Human-engineering módszernék az üzenetet kezelő embereket vesszük rá, hogy adjanak ki olyan információkat, amelyek segítenek az üzenet megfejtésében. Természetesen ezeken kívül még rengeteg módszer létezik, azonban ezeket most nem tárgyaljuk.

Az

enigma készülék egy megvalósítása

Forrás:Wikimedia Commons

Mindig vegyük figyelembe, hogy az egyes titkosítási eljárások biztonságáról a felhasználónak soha nincs hiteles információja. Erre jó példa a német ENIGMA készülék, amelyet a titkos üzenetek átvitelére használtak a II. világháború alatt. A kódot (a kor technikai színvonalán) feltörhetetlennek tartották, a szövetségesek azonban elektronikus/mechanikus szerkezetekkel (részben a kezelési hibákat kihasználva) a háború második felében már vissza tudták fejteni az üzeneteket (bár a mai napig vannak olyanok, amiknek megfejtése sikertelen). A kódtörő szerkezetek fejlesztése közben a mérnökök és matematikusok letették a korszerű informatika alapjait Vannak elvileg is nehezen feltörhető kódolási technológiák. Ilyen például a könyv-kód, ahol az átküldött kód egy minden betűjét könyv, vagy folyóirat egy egy betűjére utaló kóddal helyettesíti. A II. világháború alatt a Radó Sándor által vezetett hírszerzőcsoport ilyen kódolást használt, ahol a kulcs egy gazdasági folyóirat volt. Amikor néhány munkatársat elfogtak, a kódot feltörték.

Forrás:Wikimedia Commons

Mindig vegyük figyelembe, hogy az egyes titkosítási eljárások biztonságáról a felhasználónak soha nincs hiteles információja. Erre jó példa a német ENIGMA készülék, amelyet a titkos üzenetek átvitelére használtak a II. világháború alatt. A kódot (a kor technikai színvonalán) feltörhetetlennek tartották, a szövetségesek azonban elektronikus/mechanikus szerkezetekkel (részben a kezelési hibákat kihasználva) a háború második felében már vissza tudták fejteni az üzeneteket (bár a mai napig vannak olyanok, amiknek megfejtése sikertelen). A kódtörő szerkezetek fejlesztése közben a mérnökök és matematikusok letették a korszerű informatika alapjait Vannak elvileg is nehezen feltörhető kódolási technológiák. Ilyen például a könyv-kód, ahol az átküldött kód egy minden betűjét könyv, vagy folyóirat egy egy betűjére utaló kóddal helyettesíti. A II. világháború alatt a Radó Sándor által vezetett hírszerzőcsoport ilyen kódolást használt, ahol a kulcs egy gazdasági folyóirat volt. Amikor néhány munkatársat elfogtak, a kódot feltörték.

Az

ENIGMA kódjának feltörésére használt elektromechanikus

számítógép.

Forrás:Wikimedia Commons

Amennyiben a titkosítás matematikai alapjai tisztázottak és megfelelőek, a megvalósításban vagy a használat módjában még mindig lehet olyan hiba, amely segítheti a kíváncsiskodókat. Egy-egy titkosítási eljárás feltörője gyakran nagyobb hasznot remélhet a védett információk használatából, mint a feltörés tényének publikálásából.1 Az eddigiekből adódik, hogy az a tény, hogy egy eljárás feltörését senki sem publikálta, nem jelenti azt, hogy senki sem tudja feltörni. Privát célra jól használható a PGP programcsomag, illetve sok levelezőrendszer tartalmaz valamilyen beépített titkosítási lehetőséget.

Forrás:Wikimedia Commons

Amennyiben a titkosítás matematikai alapjai tisztázottak és megfelelőek, a megvalósításban vagy a használat módjában még mindig lehet olyan hiba, amely segítheti a kíváncsiskodókat. Egy-egy titkosítási eljárás feltörője gyakran nagyobb hasznot remélhet a védett információk használatából, mint a feltörés tényének publikálásából.1 Az eddigiekből adódik, hogy az a tény, hogy egy eljárás feltörését senki sem publikálta, nem jelenti azt, hogy senki sem tudja feltörni. Privát célra jól használható a PGP programcsomag, illetve sok levelezőrendszer tartalmaz valamilyen beépített titkosítási lehetőséget.

RSA Secret-Key Challenge

A

projekt arra jött létre, hogy a korszerű titkosítási eljárások

brute-force támadásokkal szembeni ellenállóságát

demonstrálják. A folyamat nagyon leegyszerűsítve az, hogy

önkéntesek felajánlják a számítógépeik „felesleges”

számítási teljesítményét, és ezekből az Internet

segítségével egy „szuperszámítógépet” állítanak össze,

amely a kulcsok törését végzi. A demonstráció látványos,

azonban általános célú számítógépek használata a feladat

szempontjából közel sem optimális, valószínűleg sokkal

gyorsabban lehet eredményt elérni titkosító chipekből

felállított hálózat segítségével.

A titkos üzenetek továbbítása

A

fentiekből látszik, hogy üzenetek titkos továbbítása nem

egyszerű dolog. Ha minden olyan partnerünkkel, akivel erről meg

tudunk állapodni titkosított formában váltunk minden üzenetet,

ezzel a kíváncsiskodók dolgát megnehezítjük, mivel nem csak az

értékes üzeneteket kell visszafejteni, hanem valamennyit.

Amennyiben a titkosított üzenetet rejtett formában, esetleg

virágnyelven fogalmazzuk meg, az üzenet megfejtője honnan tudja,

hogy az üzenet, hogy “Hozzál

5 kiló barackot, 8 banánt és két kiló borsót”

vajon

egy bevásárlólista, vagy fegyver rendelés? Hasonló cikk:

Névtelenül a neten

Egyes

esetekben jó lehet az interneten elrejteni saját adatainkat:

- mivel a kommunikáció bizalmas

- kíváncsiak vagyunk, hogy külföldről hogyan néz ki egy weboldal

- nem szeretnénk, hogy a számítógépen nyoma maradjon a tevékenységünknek.

A

láthatatlanságnak fokozatai vannak, amelyek a szükséges

lépésekben, illetve a költségekben is meglátszanak.

Mit tudhatnak meg rólunk?

A

rövid válasz, hogy sok mindent, a hosszabb, hogy nagyon sok

mindent.

- Az IP cím alapján a tartózkodási helyemet

- Az internetszolgáltatóm nevét

- Milyen böngészőt használok

- Milyen operációs rendszert használok

- Milyen a képernyőfelbontásom/színmélységem

- A böngésző sütijeiből rengeteg következtetést lehet levonni, az internetezési szokásaimmal kapcsolatban

A törvények megsértésre egyik módszer sem alkalmas, mivel a szolgáltatók kötelesek az ügyfelek adatait bírói végzés (vagy az adott országra érvényes szabályozás szerint) kiadni.

Alapkörök

A

böngészőből gyakran töröljük a

sütiket:

Firefox:

Internet explorer:

Használjunk a különböző feladatokra másik böngészőt, több e-mail címet, közösségi oldal regisztrációt.

Ha olyat csinálunk, amit nem szeretnénk, hogy a munkaállomáson nyoma maradjon, egyes böngészőknek van olyan üzemmódja, hogy kilépéskor „mindent elfelejt”

Firefox:

Google Chrome:

Ebben az üzemmódban a munkaállomáson nem marad nyoma a kellő óvatossággal végzett böngészésnek, azonban például, a vállalat (internetszolgáltató) az adatforgalmat megfigyelheti.

Firefox:

Eszközök/Előzmények

törléseInternet explorer:

Eszközök/Internetbeállítások/Általános/TörlésHasználjunk a különböző feladatokra másik böngészőt, több e-mail címet, közösségi oldal regisztrációt.

Ha olyat csinálunk, amit nem szeretnénk, hogy a munkaállomáson nyoma maradjon, egyes böngészőknek van olyan üzemmódja, hogy kilépéskor „mindent elfelejt”

Firefox:

Eszközök/privát

böngészés indításaGoogle Chrome:

Fájl/Új

inkognitóablakEbben az üzemmódban a munkaállomáson nem marad nyoma a kellő óvatossággal végzett böngészésnek, azonban például, a vállalat (internetszolgáltató) az adatforgalmat megfigyelheti.

Titkosított kommunikáció

Sok

weblap megtekinthető titkosított HTTPS kommunikáció

segítségével, ezt segíti a firefoxra és Chrome-ra

elérhető HTTPS

Everywhere nevű

kiegészítő (A letöltőoldal angol nyelvű), ebben az esetben a

kommunikáló felek beazonosíthatóak, a kommunikáció tartalma

azonban rejtve marad.

Anonimity proxy használata

Az

anonimity proxy használójának adatait elrejti a meglátogatott

weboldalak elől és a saját, vagy fiktív adatokkal

helyettesíti.

Az egyik ingyenes szolgáltatást is nyújtó ilyen oldal a hidemyass.com Az ingyenes verzió kicsit lassú, és korlátozott beállítási lehetőségekkel rendelkezik, a fizetős verzió rengeteg beállítási lehetőséget, saját kliensprogramot, böngésző kiegészítőt és kellemes böngészési sebességet kínál.

A kommunikáció az ügyfél és a proxy között titkosított, a proxy és a megtekintett weblap között azonban nem feltétlenül. A módszer elsősorban a tartózkodási hely elrejtésére/meghamisítására alkalmas, azonban a HTTPS protokoll használatával a kommunikáció is titkosítható.

Az egyik ingyenes szolgáltatást is nyújtó ilyen oldal a hidemyass.com Az ingyenes verzió kicsit lassú, és korlátozott beállítási lehetőségekkel rendelkezik, a fizetős verzió rengeteg beállítási lehetőséget, saját kliensprogramot, böngésző kiegészítőt és kellemes böngészési sebességet kínál.

A kommunikáció az ügyfél és a proxy között titkosított, a proxy és a megtekintett weblap között azonban nem feltétlenül. A módszer elsősorban a tartózkodási hely elrejtésére/meghamisítására alkalmas, azonban a HTTPS protokoll használatával a kommunikáció is titkosítható.

IPoltalom

A

az IPoltalom hidemyass-hoz

hasonló magyar szolgáltatás, adatmennyiség szerinti

fizetéssel.

További proxyk listája itt található:http://proxy.org/cgi_proxies.shtml

További proxyk listája itt található:http://proxy.org/cgi_proxies.shtml

A TOR

A

TOR eredetileg az Egyesült Államok tengerészgyalogságának

programja volt, mára azonban bárki számára szabadon hozzáférhető

és ingyenesen használható. A működési elve benne van a nevében

(The Onion Router, ami magyarul nagyjából hagyma elosztót

jelent).

A felcsatlakozott felhasználó adatait a TOR hálózat tagjai nagy biztonságú titkosítással küldözgetik egymás között, egészen addig, míg egy olyan állomáshoz nem ér, amelyik engedélyezi, hogy rajta keresztül a többiek elérjék az Internetet, Ezzel biztosítható, hogy a kérés forrása az Internet felől nem azonosítható be, illetve az adatok 3 részre bontva kerülnek továbbításra és csak az exit (kilépési pont) állomásnál van meg minden adat a titkosítás feloldásához.

Mivel az exit pontokon az adatok titkosítása megszűnik, a TOR hálózat csak az internetező elrejtését szolgálja az adatok védelmét nem.

Az olyan országokra gondolva, ahol a szólásszabadság csorbát szenved a TOR hálózatokon belül „rejtett szolgáltatásokat” is lehet üzemeltetni. Ezek olyan csak a TOR hálózaton belül elérhető szolgáltatások (például weboldalak), amelyeknek a szolgáltatója rejtve marad, így a hatóságok zaklatásától megmenekül.

A felcsatlakozott felhasználó adatait a TOR hálózat tagjai nagy biztonságú titkosítással küldözgetik egymás között, egészen addig, míg egy olyan állomáshoz nem ér, amelyik engedélyezi, hogy rajta keresztül a többiek elérjék az Internetet, Ezzel biztosítható, hogy a kérés forrása az Internet felől nem azonosítható be, illetve az adatok 3 részre bontva kerülnek továbbításra és csak az exit (kilépési pont) állomásnál van meg minden adat a titkosítás feloldásához.

Mivel az exit pontokon az adatok titkosítása megszűnik, a TOR hálózat csak az internetező elrejtését szolgálja az adatok védelmét nem.

Az olyan országokra gondolva, ahol a szólásszabadság csorbát szenved a TOR hálózatokon belül „rejtett szolgáltatásokat” is lehet üzemeltetni. Ezek olyan csak a TOR hálózaton belül elérhető szolgáltatások (például weboldalak), amelyeknek a szolgáltatója rejtve marad, így a hatóságok zaklatásától megmenekül.

A FREENET és I2P

A FREENET és

az I2P

egy a TOR project-hez hasonló szolgáltatásokkal rendelkező,

azonban magánszemélyek által tervezett rendszer.

Diszkrét fizetés

Az

Interneten elérhető pénz, amely egyenlőre csak korlátozottan

elfogadott a BitCoin egy

speciálisan az internet számára létrehozott pénz, amelynek

egyáltalán nincs fizikai megjelenése, kizárólag elektronikus

formában létezik. Használatával az eladó elöl elrejthetjük

saját bankszámlánkat.

Az anonimitása miatt egyes szervezetek illegálisnak tekintik.

Az anonimitása miatt egyes szervezetek illegálisnak tekintik.

Ha nem elég

Ha

nagyon biztosak akarunk lenni abban, hogy névtelenül böngészünk

érdemes ellátogatni egy, a szokásos tartózkodási helyünktől

és közlekedési útvonalunktól távolabb eső internet

kávézóba.

A 2. részben ugyan ezeket az eszközöket vizsgáljuk meg a használat oldaláról

A 2. részben ugyan ezeket az eszközöket vizsgáljuk meg a használat oldaláról

Kapcsolódó cikkek

Névtelenül a neten 2.

Az előző

részben körüljártuk

az eszközöket (a teljesség igénye nélkül), amelyekkel a

biztonságos Internethesználat megoldható.

Ebben a részben a biztonsági eszközök, eljárások használatát fogjuk áttekinteni.

Ebben a részben a biztonsági eszközök, eljárások használatát fogjuk áttekinteni.

Közös használatú munkaállomás

Ha

közösen használt számítógépen szeretnénk az internetet

igénybe venni, de a többi felhasználó előtt szeretnénk

titokban tartani, a tevékenységünk részleteit (például, a

párunkat, vagy a gyerekeket szeretnénk meglepni húsvétra

valamivel), hasznos a különböző böngészők privát böngészés

opciója, vagy (rendszeres használat esetén) a portable

(hordozható) verziójú böngésző használata.

Ekkor a portable verziójú böngészőt egy cserélhető adathordozóra másoljuk (például pendrive) és amikor az adathordozót zsebre tesszük, a böngésző a munkaállomáson nem hagy nyomot. Ehhez természetesen oda kell figyelni, hogy a letöltéseket se a munkaállomáson tároljuk.

Letöltési helyek:

Ekkor a portable verziójú böngészőt egy cserélhető adathordozóra másoljuk (például pendrive) és amikor az adathordozót zsebre tesszük, a böngésző a munkaállomáson nem hagy nyomot. Ehhez természetesen oda kell figyelni, hogy a letöltéseket se a munkaállomáson tároljuk.

Letöltési helyek:

Hozzászólások névtelenül

Amennyiben

egy blogon vagy közösségi oldalon szeretnénk „névtelenül”

megszólalni, hozzunk létre új regisztrációt (ehhez általában

szükség van egy e-mail címre), ami lehetővé teszi, hogy másik

identitást használjunk, amikor valamiért nem szeretnénk a

megszokott arcunkat mutatni.

A közösségi oldalakon érdemes több regisztrációt fenntartani a különböző feladatokhoz, ezzel megnehezíteni a rosszindulatú látogatók dolgát, hogy olyan dolgokat tudjon meg rólunk, amellyel visszaélhet.

A közösségi oldalakon érdemes több regisztrációt fenntartani a különböző feladatokhoz, ezzel megnehezíteni a rosszindulatú látogatók dolgát, hogy olyan dolgokat tudjon meg rólunk, amellyel visszaélhet.

A tartózkodási hely

Néhány

szolgáltatás csak adott helyekről/országosakból érhető el.

Ebben az esetben hasznosak a proxy szolgáltatók. Amennyiben a

proxyt VPN (virtuális magánhálózat) segítségével vesszük

igénybe, az Internetszolgáltatók elöl is elrejthetjük az

adatforgalmunk tartalmát.

VPN virtuális magánhálózat

Amennyiben

több irodával rendelkezünk, vagy otthonról is szeretnénk

bejelentkezni az irodai hálózatba, praktikus a VPN kapcsolat. A

protokoll kiválasztásánál érdemes odafigyelni arra, hogy az

tartalmazzon titkosítást (Az OpenVPN és

a PPTP

valamin

az L2TP egyaránt

beállítható úgy is, hogy használjon titkosítást és úgy is,

hogy ne).

A PPTP és az L2TP mellett az szól, hogy ezek integrálva vannak a Windows-os rendszerekben, az Open VPN pedig gyártófüggetlen, tehát szinte az összes operációs rendszerre (többek között Windows, Linux, BSD, Android, OSX) telepíthető.

A PPTP és az L2TP mellett az szól, hogy ezek integrálva vannak a Windows-os rendszerekben, az Open VPN pedig gyártófüggetlen, tehát szinte az összes operációs rendszerre (többek között Windows, Linux, BSD, Android, OSX) telepíthető.

Teljes elrejtőzés

A TOR

projekt a

szólásszabadság nevében teszi lehetővé a neten való névtelen

működést. A kliens program telepítése után, miután

csatlakoztunk a TOR-hoz (amit azonnal észreveszünk a kapcsolat

belassulásából), gyakorlatilag teljesen el vagyunk rejtve a

kíváncsi szemek elöl. A túlzott biztonságérzettől azonban

mindenkit óva intek, mivel a rendszert az Egyesült Államok

Tengerészgyalogsága dolgozta ki, talán nem ördögtől való a

gondolat, hogy most is van némi rálátása a rendszerre.

FRISSÍTÉS:

A nyilvánosságra került adatok szerint, a titkosszolgálatok a

TOR rendszert használó embereket is be tudják azonosítani, ha

nem járnak el körültekintően. A TOR

biztonságáról külön

cikket készítettümk

Összefoglalás

A

fenti módszerek kombinált használatával az „internetes

lábnyomunkat” minimálisra tudjuk csökkenteni, azonban a

különböző hatóságokkal való bújócskázást mégsem ajánlom,

mert hiába tüntetjük el a nyomainkat a virtuális világban, a

valós életben is van nyoma a cselekedeteinknek, előbb-utóbb

megérkezik a megrendelt áru, történik banki átutalás stb, stb,

amely már megfigyelhető, számon kérhető.

A határon belenézhetnek az adatainkba

Egyes

országokban a hátárőrizeti szervek belenézhetnek a beutazók

e-mail fiókjába,

megvizsgálhatják a mobileszközeiken, notebookjukon tárolt

adatokat, fényképeket.

Turing bomba (kódfejtő gép a II. világháborúban)

Forrás Wikimedia commons

A nyelvi problémák miatt egy ilyen eljárás aggályos lehet, hiszen a legtöbb nyelvpárban létezik a hamis barátok (faux amis) jelensége, amikor egy egy hasonló alakú szó egészen mást jelent. Ilyen például a farmer (nadrág), ami angolul jeans, míg a farmer a földműves Ebből a szempontból kellemetlenebb szó a gift ami angolul ajándék, de németül méreg. De biztos ami biztos, azért mutatok egy kitűnő bomba receptet (finom, csokis). A matematikát kedvelőknek a turing-bomba is lehet érdekes. A cikk megmutatja, milyen fontos lehet egy bomba ötlet. Az érettségin pedig csalásnak számít, ha valaki puskát használ. A bárban nagyon finom Molotov Koktélt kevernek, ami lehet egy kellemes ital, vagy gyújtópalack.

Egy egy-egy ilyen félreértés határátlépés alkalmával kellemetlen perceket (órákat) okozhat, amíg a tévedés tisztázódik.

Hasonlóan kellemetlen meglepetést okozhatnak az összefüggéseiből kiragadott fényképek, dokumentumok.

Természetesen ez ellen is lehet védekezni. Érdemes több e-mail címet használni, az egyes feladatokhoz mást és mást. Ha feladatot megoldottuk, az email címet meg lehet szüntetni. Ezzel a módszerrel a spam forgalom is korlátozható, illetve ha meg kell mutatni egy e-mail címet a hatóságoknak kevesebb információt tartalmaz, ami kevesebb félreértésre ad lehetőséget.

Olyan esetben, ha fent áll a lehetősége, hogy egy szituációban (tipikusan határátlépés) beletekintenek az adathordozóink tartalmába, erre bölcsen készüljünk fel:

Turing bomba (kódfejtő gép a II. világháborúban)

Forrás Wikimedia commons

A nyelvi problémák miatt egy ilyen eljárás aggályos lehet, hiszen a legtöbb nyelvpárban létezik a hamis barátok (faux amis) jelensége, amikor egy egy hasonló alakú szó egészen mást jelent. Ilyen például a farmer (nadrág), ami angolul jeans, míg a farmer a földműves Ebből a szempontból kellemetlenebb szó a gift ami angolul ajándék, de németül méreg. De biztos ami biztos, azért mutatok egy kitűnő bomba receptet (finom, csokis). A matematikát kedvelőknek a turing-bomba is lehet érdekes. A cikk megmutatja, milyen fontos lehet egy bomba ötlet. Az érettségin pedig csalásnak számít, ha valaki puskát használ. A bárban nagyon finom Molotov Koktélt kevernek, ami lehet egy kellemes ital, vagy gyújtópalack.

Egy egy-egy ilyen félreértés határátlépés alkalmával kellemetlen perceket (órákat) okozhat, amíg a tévedés tisztázódik.

Hasonlóan kellemetlen meglepetést okozhatnak az összefüggéseiből kiragadott fényképek, dokumentumok.

Természetesen ez ellen is lehet védekezni. Érdemes több e-mail címet használni, az egyes feladatokhoz mást és mást. Ha feladatot megoldottuk, az email címet meg lehet szüntetni. Ezzel a módszerrel a spam forgalom is korlátozható, illetve ha meg kell mutatni egy e-mail címet a hatóságoknak kevesebb információt tartalmaz, ami kevesebb félreértésre ad lehetőséget.

Olyan esetben, ha fent áll a lehetősége, hogy egy szituációban (tipikusan határátlépés) beletekintenek az adathordozóink tartalmába, erre bölcsen készüljünk fel:

- minden olyan adatot, adathordozót, amire út közben nincs szükségünk, hagyjunk otthon.

- az úton készült képeket, dokumentumokat a határ átlépése előtt töltsük fel a „felhőbe” (Google drive, Told a cuccot, dropbox, saját Interneten elérhető tárhely)

- az adathordozókon csak olyan adatok/programok legyenek amikre feltétlenül szükség van

Figyelem: céges

eszközök esetén szükséges az informatikussal történő

egyeztetés

Kapcsolódó cikkek

A Bitcoint betiltották Oroszországban

A kép forrása: Wikipédia

A bitcoin egy interneten informatikai eszközökkel megvalósított fizetési rendszer. Míg Magyarországon terjed az elfogadása, Nagy Britaniában bitcoin alapú ATM-eket terveznek üzembe helyezni1, Budapesten már üzembe is helyezték az elsőt, Oroszországban a használatát betiltották2 .

A Bitcoin gazdasági hatásait nem szeretném elemezni, kizárólag a (tágan értelmezett) technikai kérdésekkel szeretnék foglalkozni, illetve a „hagyományos” pénzrendszerrel összehasonlítani.

A Bitcoin tulajdonságai

A

Bitcoin az Interneten korszerű kriptográfiai módszerek

használatával létrehozott fizetési rendszer, amely több

lényeges ponton eltér a bankrendszer által üzemeltetett fizetési

rendszerektől.

A Bitcoin mögött nem áll olyan , a jegybankhoz hasonló szervezet, amelynek feladata az árfolyam-stabilitás biztosítása, bár a jegybank jelenléte sem feltétlenül garancia a stabil árfolyamra (elegendő a pengő inflációjára gondolni 1946-ban)

A manapság elterjedt pénz jellemzői

A Bitcoin mögött nem áll olyan , a jegybankhoz hasonló szervezet, amelynek feladata az árfolyam-stabilitás biztosítása, bár a jegybank jelenléte sem feltétlenül garancia a stabil árfolyamra (elegendő a pengő inflációjára gondolni 1946-ban)

A manapság elterjedt pénz jellemzői

- Belsőérték nélküli pénz (A pénznek nincs saját értéke )

- Folyószámlapénz

- Elektronikusan nyilvántartott pénz

- Elfogadási kötelezettséggel terhelt

Az,

hogy belső érték nélküli, azt jelenti, hogy például az

aranypénzzel szemben a korszerű pénzek nem rendelkeznek saját

értékkel, a vásárlóértéküket társadalmi közmegegyezés

határozza meg, így árfolyamuk széles határok között

változhat.

A folyószámlapénz azt jelenti, hogy a forgalomban levő pénz nagy részének nincs fizikai megfelelője, hanem csak folyószámlákon létezik, a forgalma pedig tranzakciókkal történik

Az, hogy a pénz elektronikusan nyilvántartott, annyit jelent, hogy a folyószámlák és tranzakciók nyilvántartása elektronikusan, korszerű kriptográfiai és egyéb titokvédelmi intézkedések mellett számítógépeken történik.

A nemzeti valutát minden országban kötelező elfogadni fizetőeszközként (ez nem jelenti azt, hogy más pénznem esetleg ne lehetne elfogadható)

A folyószámlapénz azt jelenti, hogy a forgalomban levő pénz nagy részének nincs fizikai megfelelője, hanem csak folyószámlákon létezik, a forgalma pedig tranzakciókkal történik

Az, hogy a pénz elektronikusan nyilvántartott, annyit jelent, hogy a folyószámlák és tranzakciók nyilvántartása elektronikusan, korszerű kriptográfiai és egyéb titokvédelmi intézkedések mellett számítógépeken történik.

A nemzeti valutát minden országban kötelező elfogadni fizetőeszközként (ez nem jelenti azt, hogy más pénznem esetleg ne lehetne elfogadható)

Amiben ettől a Bitcon eltér

Nem

áll mögötte semmilyen bank (legalábbis a mostani információk

szerint)

Nem terheli elfogadási kötelezettség

A mögöttes jegybank hiánya miatt az árfolyama szélsőséges határok között változik, bár az eddig tapasztalt változás sebessége és mértéke meg sem közelíti a pengő 1946-es inflációját.

Filozófiai eltérés, hogy a Bitcoin számlák közötti tranzakciók nyilvánosan zajlanak, azonban a számlák tulajdonosai nem ismertek, míg a banki számlák tulajdonosai ismertek, azonban a tranzakciók a banktitok körébe esnek.

Mivel sem a Bitcoin sem a modern pénz nem rendelkezik belő értékkel vásárlóerejét kizárólag a társadalmi közmegegyezés határozza meg.

A fentiek alapján a jogi szabályozástól szinte függetlenül a Bitcoin (vagy valamelyik alternatívája) a közeli jövőben elterjed-e általános fizetőeszközként, az kizárólag attól függ, hogy a közösség elfogadja-e fizetőeszközként, mivel a számlatulajdonosok személye nem ismert a jogi tiltás a gyakorlatban nehezen kikényszeríthető.