Tor

hálózat

Internetes névtelenség a

Tor hálózattal – Deep Web

Az

IP cím elrejtése a Tor hálózaton, az anononim böngészés nem

feltétlenül jelenti a rosszat, még ha erkölcstelen dolgokra is

használják, akkor is jogod van az anonimitáshoz a még szabad

interneten.

Sokféle

oka lehet annak, ha valaki egynéhány internetes oldalt anonim módon

szeretne elérni. Nem kell feltétlenül rossz szándékra gondolni.

Annyira nem, hogy a legismertebb böngészők mindenike (Chrome,

Firefox, InternetExplorer, Opera, Safari) nyújt egy nagyon primitív

védő támogatást, mégpedig a privát (inkognitó) böngészést.

A valódi rejtőzködést illetően, ez teljességgel megtévesztő,

mert tulajdonképpen teljesen másról van szó, mint amit sejtet. A

nagy varázslat mindössze annyiban áll, hogy az így megnyitott

weboldalak és letöltött fájlok, a böngészési, illetve

letöltési előzmények között nem kerülnek rögzítésre és

normál a módra váltáskor a böngésző törli az összes

cookie-t, amit ez idő alatt sikerült összeszedni, azonban az

általános beállításokon és könyvjelzőkön végzett

módosítások megmaradnak. Az-az az internetszolgáltatók,

weboldalak ugyanúgy tudnak információkat gyűjteni rólunk, mint

egyébként is, ami legkevésbé sem legális. Egyébként már

rengeteg cikk született arról, hogy kinek és mennyire nincs semmi

köze ahhoz, hogy mit művelünk a saját számítógépünkön. Most

elmondható, hogy van egy olyan lehetőség, amikor paradox módon

saját magunk elől rejtőzködhetünk.

A

Tor egy ingyenes és szabad forrású szoftver, elérhető Windows,

Mac, Linux/Unix, és Android rendszerekre. Használata teljesen

legális, az internet még szabad, jogod van az anonimitáshoz, az

azonban már más kérdés, hogy bűnözők is használják, mint

ahogy autót is és mégsem tiltják be.

A https://www.torproject.org/ oldaláról

egy hordozható szoftvercsomag tölthető le, ami kicsomagolás után

bárhonnan indítható, akár pendrájvról is. A The

Onion Projecten eredetileg

az Egyesült Államok hadserege dolgozott, azonban 2006-tól mindenki

számára hozzáférhető. Az aloldalakat átlapozva megtudható

mindaz, ami elinduláshoz alapként szükséges, igaz, csak angolul,

– hozzá lehet szokni, ma már a magyar fejlesztésű szoftverek is

szinte csak angolul tudnak… Segítségével megakadályozható a

hálózati személyes szféra megfigyelése, a bizalmas üzleti

tevékenységek vagy kapcsolatok felderítése, valamint a

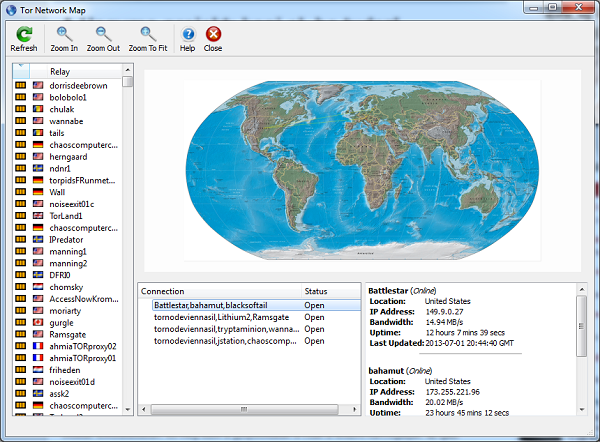

biztonságtechnikai forgalom analízis. A Tor úgy tudja meggátolni,

hogy a weboldalak és más kíváncsiskodók megtudhassák

használójának fizikai helyét, hogy egy elosztott elosztó

hálózatba a világ különböző részeiről bekapcsolódó gépek

között összevissza dobálja azok hálózati forgalmát. Még maga

az internet-szolgáltató sem tudja, hogy ki mit látogat, csak azt,

hogy a TOR hálózatra csatlakozik valaki, amit persze az okosabb

naplózó rendszerrel ellátott weboldalak is tudhatnak, de csak

ennyit, a valós IP címet már nem. A kijárati pont, ahonnan majd

letöltő az adott oldal lehet akár Németországban, Brazíliában,

Amerikában, bárhol a világon. Kikerülhető vele a tűzfalban és

a vállalati forgalmat szűrő proxykban beállított weboldalak

tiltása, viszont a szoftver használatának nyoma marad és a

cégeges „privacy” megsértése miatt a kirúgás veszélye. A

szolgáltatás tehát lényegében egy olyan proxy hálózat, amelyen

a köztes gépek semmit sem tudnak meg a titkosítva küldött

adatokból, ellenben nem tudható, ki üzemelteti azt a kijárati

gépet, aki helyettünk éri el adott oldalt és kódolatlanul látja

az adatfolyamot. Tor nem állítja a 100%-os anonimitást, ugyanis

egy olyan megfigyelő, aki a kommunikáció mindkét végpontját

látja, megtudhatja azt, amit akar.

Legnagyobb

hátránya a többszörös sávszélesség csökkenés, amiért

esetenként teljességgel használhatatlan, pl.: egy találomra

kiválasztott film 142 nap alatt jönne le, így sokan el is unják

még mielőtt teljesen kiismernék. Másik hátránya, hogy pont,

ahol leginkább kézenfekvő lenne, a facebook és

egyéb közösségi szolgáltatók gyakran blokkolják a

TORexitnodekat,

illetve a folyamatosan változó IP cím egyes szolgáltatások

igénybevételét megnehezíti. Vannak, akik még így sem nézhetik

jó szemmel és keményen lobbiznak betiltásáért, mert

hipotéziseik szerint csak pedofilok, terroristák, pénzmosók és

drogdílerek használják, jogvédett tartalmakkal üzérkednek.

És

valóban, kizárólag a TOR-al érhető el egy rejtett hálózat

a Deep

Web,

ahol elsőre szokatlan .onion végződésű domén nevek alatt

hasonló weboldalak érhetőek el mint a normál interneten, de

mintha a kilencvenes évek időutazásában vennénk részt. A

torproject.org címe például így néz

ki: http://idnxcnkne4qt76tg.onion/.

Itt is ugyanúgy külön kereső gépek, linkkatalaógusok

üzemelnek:http://xycpusearchon2mc.onion/ –

Deep

Search,http://torlinkbgs6aabns.onion/ –

TOR

LINKS – Tor Link Directory… Gyakran fordul elő, hogy egy-egy

szerver ideiglenesen, vagy végleg nem elérhető, a hivatkozások

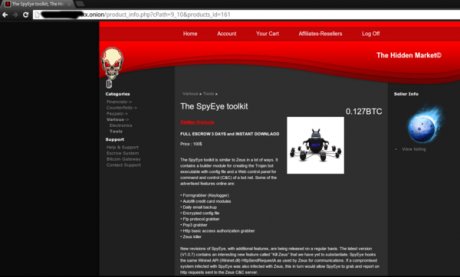

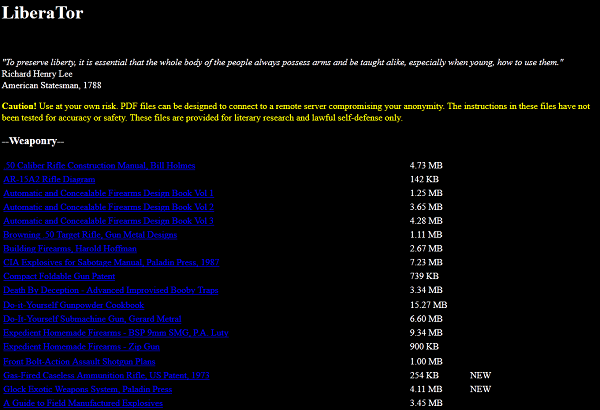

nem vezetnek sehova… A rejtett szervereken nyíltan kínálnak

illegális tartalmakat: kábítószereket, fegyvereket, gyerekpornót

és még ki tudja miből szeretnének pénzt csinálni? Nagy forgalmú

webáruházakat működtetnek, ahol a fizetés Bitcoinpénznemben

történik. Nekik a lebukás veszélye gyakorlatilag nulla, a

megrendelőnek viszont meg kell adnia egy kiszállítási címet és

ha a tranzakciót kiszagolják a hatóságok, akkor bizony kampec. Ez

tényleg az etikátlan Internet legsötétebb bugyra…

2013.08.03

az Egyesült Államok Írországtól kéri Eric Eoin Marquest, a

Freedom Hosting tulajdonosának kiadatását, akit rejtett pedofil

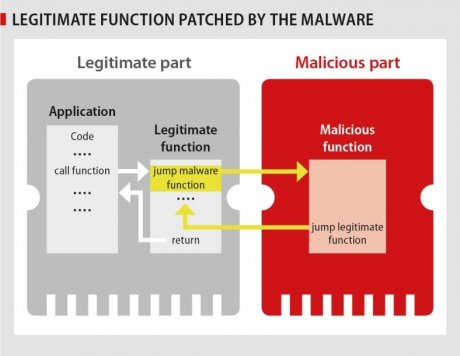

tartalmak terjesztésével vádolnak. A hírek szerint az FBI

és az NSA keze

lehet a dolgok mögött, kihasználva a Windowsos programcsomaghoz

tartozó Firefox 17 ESR verziójának biztonsági hibáit. Egyes

források szerint az .onion szájtok közel felét a Freedom Hosting

szolgálta ki, amit most lekapcsoltak. Az incidenst okozó Firefox

rést azóta befoltozták, a frissítés azonban nem autómatikus, az

új változatot kell letölteni.

2011

októberében az Anonymous

hackercsoport,

küldte padlóra a gyermekpornográfiát hosztoló Freedom Hosting

tárhelyszolgáltatót.

Maga

a TOR-hálózat jó dolog, az Internet egyfajta biztonságosabb

rendszere. Nem mindenkinek tetszik, csúnya lélektani hadviseléssel,

félelemkampánnyal riasztják el az embereket használatától,

mindamellett, hogy nem az ő hibája, ha erkölcstelen dolgokra

használják fel!

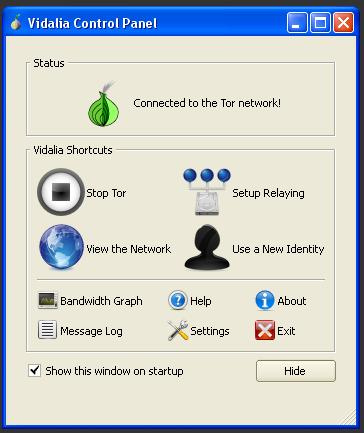

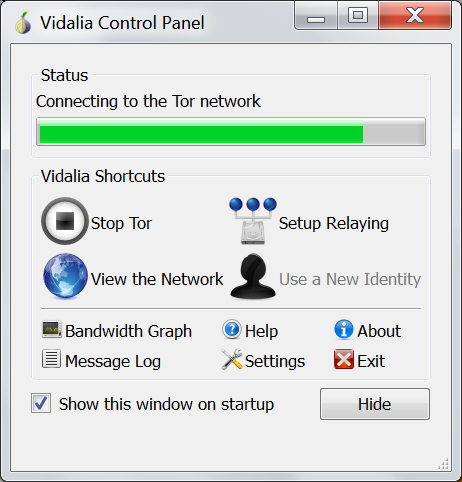

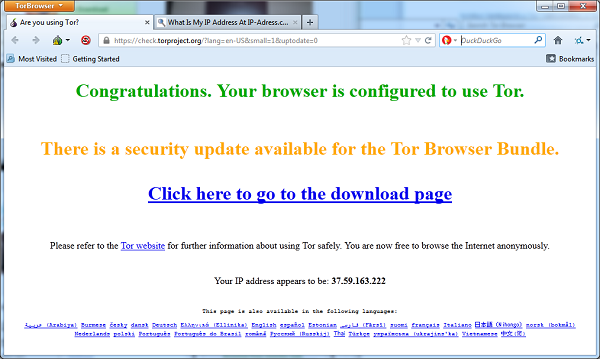

Használata: start-tor-browser elindítja

a Vidalia vezérlőpultot,

ami felépíti nekünk a TOR hálózatot és utána elindítja a

módosított Firefox böngészőt. A Vidalia felületén egyszerűen

beállítható magyar nyelvre is. A jelenlegi Firefox

17.0.8esr verziót

viszont a magyar nyelv miatt, egy kissé meg kell erőszakolni. A

nyelvi kiegészítő csak egy másik böngészővel tölthető le,

Windowsra

innen:ftp://ftp.mozilla.org/pub/mozilla.org/firefox/releases/17.0.8esr/win32/xpi/Linuxra

meg

innen:ftp://ftp.mozilla.org/pub/mozilla.org/firefox/releases/17.0.8esr/linux-i686/xpi/.

Az Eszközök

–> Kiegészítők menűből

a letöltés helyét kijelőlve telepíthető. Még nincs kész, az

URL sávba íjuk be about:config,

keressünk rá general.useragent.locale,

az értékét írjuk át: hu. Nagyon

fontos,

hogy újraindítás után Szerkesztés

–> Beállítások –> Adatvédelemalatt

jelőljük be: Nem

akarom, hogy a webhelyek kövessenek!

Bejártuk a web sötét oldalát

Létezik

az internetnek egy olyan része, amely láthatatlan marad a kíváncsi

szemek előtt: az angolul deep webnek nevezett területen futó

szolgáltatásokat nem lehet azonosítani. Az ehhez szükséges Tor

nevű program eredetileg az amerikai haditengerészet projektje,

mostanra viszont a drog és a gyerekpornó fellegvára is.

Körbenéztünk a web legalján, magyarokkal is találkoztunk.

Mi

tehetünk akkor, ha drogot vennénk, Pakisztánban vagyunk, ahol

még a pornó is tiltott, vagy a gonosz kormány üldöz minket a

véleményünkért? Előző, az internetcenzúra

megkerülésével foglalkozó cikkünkben

már említettük a Tort, amely ilyen helyzetekben előkerül. A Tor

proxyhálózat (egymáshoz kapcsolt szerverek sokasága) célja, hogy

elrejtse a felhasználók valódi kilétét és sokszor illegális

tevékenységeiket. Hasznos lehet a cenzúrával sújtott

országok felhasználóinak, de sokan vissza is élnek a

lehetőséggel.

A haditengerészet gyermeke

A

Tor-projektet eredetileg az amerikai haditengerészet futtatta, és

az állami kommunikáció titkosítására hozták létre. Mára

nyílt forráskódú, bárki letöltheti, használhatja,

fejlesztheti. Meglepő? Kicsit, pedig a célnak nem mond ellent ez a

lépés, sőt: mint a fentiekből következik, minél többen

használják a rendszert, annál titkosabb egy adott információ,

általánosságban is annál drágább feltörni valamit, minél több

felesleges dologgal kell bajlódni mellette.

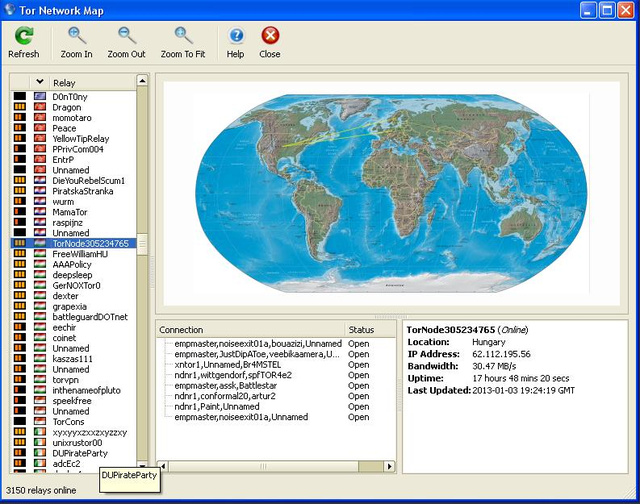

A

haditengerészet tehát valószínűleg elérte a célját, a projekt

saját adatai alapján manapság háromezer

belső szerver szolgál

ki napi 500 ezer felhasználót és hatalmas adatforgalmat, amelyről

senki sem tudja pontosan, miről szól, és hová megy. Így a

kormányzati kommunikáció biztonságban lehet, ha még mindig ezt

használják. Ha igen, akkor ugyanott folyik, ahol drogkereskedők

dolgoznak vagy a pedofilok gyerekpornó-képeket cserélgetnek, de ne

szaladjunk ennyire előre.

Tor-túra

A

Tor alapból angol nyelvű, de a beállításokban elérhető a

magyar nyelv is.Telepítése nagyon egyszerű, letöltés

után csupán

pár kattintás. Nem kell hozzá rendszergazdai jogosultság sem, az

egész csomag hordozható, akár egy pendrive-ra is rápakolhatjuk.

Szerverek

világszerte

Aki

szeretne jó fej lenni, beállíthatja, hogy egyből

úgynevezett non-exit relayként is működjön, ami segít

kiszolgálni a belső forgalmat. Ez még biztonságos, így más

weboldalakat nem érnek el a mi IP-címünkkel, rajtunk keresztül

nem jutnak el az internetre. Aki szeretné segíteni a cenzúrázott

országok lakóit, például a törököket, hogy elérjék a

Youtube-ot, vagy a kínaiakat, hogy elérjenek szinte bármit

Kínán kívül, az átjárónak is beállíthatja gépét.

Ilyenkor viszont számolni kell azzal, hogy vendégünk esetleg

mégiscsak egy terrorista, aki bombarecepteket nézeget a weben. A

TEK meg majd ránk rúgja az ajtót, hiszen a mi IP-címünket

azonosították.

Az internet legalja

Mindez

persze csak lehetőség, nem kötelező semmit beállítani,

egyszerűen szörfölésre is használhatjuk a hálózatot. Nem árt

viszont utánaolvasni az

egésznek, mielőtt belevetjük magunkat. A fránya javascript

például képes még a Tor mögül is előhalászni valódi

identitásunkat, ezért nem árt letiltani. Az előrecsomagolt

böngésző ehhez használható bővítménnyel is érkezik, viszont

alapból nincs bekapcsolva, kattintsuk

be.

Egy

kattintással új országban

Innentől

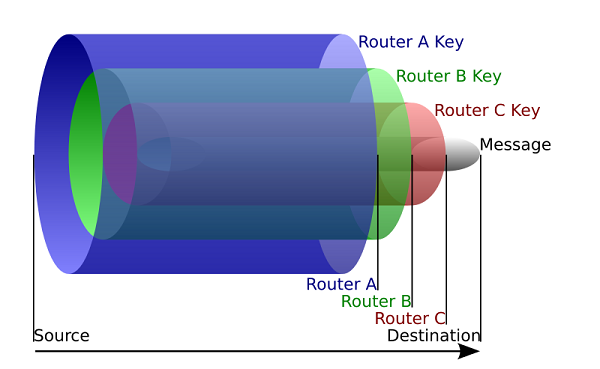

az angolul deep webnek nevezett új világ nyílik meg előttünk: a

Torhoz csatlakozás után kapcsolódhatunk a .onion domén alatt futó

weboldalakhoz, amelyeket az alapinternetről nem lehet elérni. Az

onion angol szó magyarul hagymát jelent. A név nem véletlen: a

Tor előzménye egy Onion

Routing nevű,

1998-ban kifejlesztett protokoll. Ez úgy működik, hogy minden

router, amin keresztülküldik az adatot, lebont róla egy

titkosítási réteget, pont, ahogy a hagymát pucoljuk. Ezt az

anonimitást biztosító megoldást fejlesztette tovább a

Tor-projekt.

A

Toron keresztül elérhető net általában jóval lassabb, mint a

megszokott sebességünk, de mára már egész élvezhető böngészési

élményt tud nyújtani. Pár éve, amikor itthon már bőven a

megabites adsl-eknél tartottunk, a Tor sebessége a betárcsázós

modemekével vetekedett, ahhoz képest mára kész Kánaán van. Egy

kattintással kérhetünk új identitást, ekkor a rendszer lecseréli

az eddig használt IP-címet – ez jó arra is, hogy ha lassú

a kapcsolat, újat keressünk.

It hurts when IP

Hogyan

működik a Tor? Tegyük fel, hogy az ember az interneten is szeretne

némi magánéletet. Ilyenkor használhat egy titkosított weboldalt

– egy ilyen weboldalon belül senki nem tudja megmondani, mit

csinál a júzer pontosan, azt viszont igen, melyik weboldalon. De

van egy probléma: aki kifejezetten figyeli a netkapcsolatot, még

tikosított kommunikációnál is meg tudja mondani, ki és melyik

weboldalt látogatja. A weboldal is tudja, ki „beszél” hozzá,

mert a normál internetkommunikációban mindegyik oldal ismeri a

másik IP-címét (az internetre kötött számítógépek egyedi

azonosítóját), azt pedig nem túl nehéz kideríteni, hogy egy

IP-cím kihez tartozik.

Lehet

közvetítőszervert, proxyt használni,

ilyenkor a felhasználó küld egy utasítást a proxynak, az pedig a

célzott weboldalnak. A válasz ugyanígy működik. Ilyenkor a

weboldal csak a proxy IP-címét látja. Ezzel két probléma van:

bárki láthatja, mit közöl a júzer a proxyval (bár ez a része a

kommunikációnak még titkosítható), illetve hogy a proxy látja a

felhasználó IP-címét, és a weboldalt is, amihez kapcsolódik. A

megoldás sok proxy egymás után kötése, így mindegyik csak a

maga részét látja. Viszont ha az egésznek csak egyetlen

felhasználója van, akkor egyértelmű, ki van a szervergarmada

mögött. Ezért sok felhasználó kell – ez a Tor alapötlete.

Havi 263 millió, drogból

A

.onion mögött futó honlapokat hidden service-nek, magyarul rejtett

szolgáltatásnak hívják, nem véletlenül: technikailag

beazonosításuk – elvileg – lehetetlen. Ezt használják ki

azok az oldalak, amelyek nem a szólásszabadság korlátozása miatt

fordulnak a Torhoz, hanem azért, mert normális jogállamban tiltott

tevékenységet folytatnak.

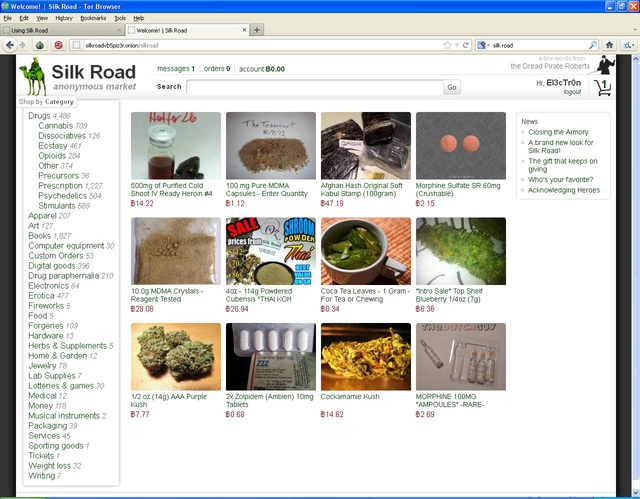

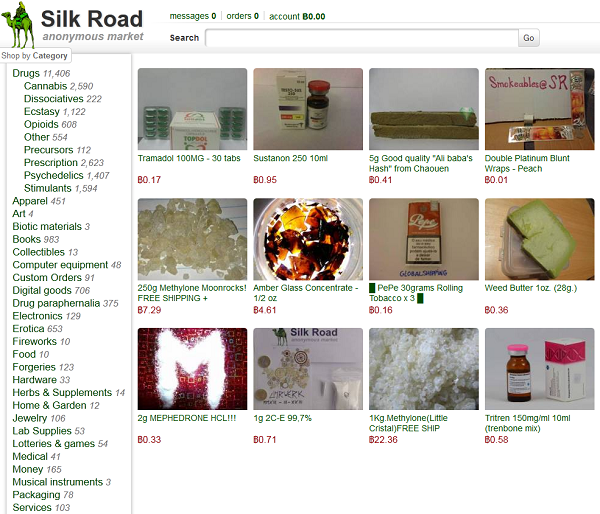

Ilyen

például az online drogkereskedelemmel foglalkozó Silk Road

(selyemút), amelynek egy tavaly novemberi tanulmány

szerint 112

állandó eladója van, az oldal pedig 1.2 millió dolláros (263

millió forintos) forgalmat bonyolít havonta. Ebből nagyjából

húszmillió az oldal gazdáinak haszna. A legtöbb termék

valamilyen narkotikum vagy annak összetevője, ezeket átlagosan

három hét alatt el lehet adni. Az oldal üzemeltetői nem

szívbajosak, hivatalos Twitter-csatornájuk is

van.

Ez

bizony drog

A

regisztráció pofonegyszerű, érthető módon nem kell emailes

visszaigazolás, csak felhasználónév, jelszó, meg egy

captcha. A jelszó mellett dupla biztonságnak ott van még egy

pin-kód, ezt a rendeléseknél kell megadni. A boltban szűrhető

meg az ország is, hogy ne mutassa azokat a szállítókat, akik

hozzánk nem szállítanak.

Bár

egyértelműen a drog a fő termék, nem csak azt lehet rendelni,

vannak könyvek is (a drogról), kellékek (a droghoz) és zenék

(csak úgy). Természetesen nem fogunk tudni a bankkártyánkkal

fizetni: minden bitcoinért van,

először azt kell szerezni.

Az alvilág pénze

A

digitális fizetőeszközt 2009-ben találta ki egy Nakamoto

Szatosi álnév

mögé bújó hekker, akiről senki nem tudja, kicsoda, mivel

eldobható emailcímekről kommunikál pont a Toron keresztül. A

végeredmény egy virtuális pénz, amit nem lehet se

hamisítani, se az útját követni, se megadóztatni, nincs mögötte

állam és jegybank, nem korlátozza semmilyen központi szabályozás.

Tehát kiváló illegális dolgok kereskedelméhez.

A

bitcoint a Bittorrenthez hasonló decentralizált

hálózat működteti,

a felhasználók gépeinek összeadott számítási kapacitása végzi

az összes tranzakció titkosítását, kódolását és

hitelesítését. Az anonim számlák közti átutalások

titkosítottak, a rendszer felett senkinek nincs ellenőrzési joga,

a tranzakciók lenyomozhatatlanok.

Bitcoin

kétféle módon szerezhető: jó néhány beváltóhelyen lehet

igazi pénzért venni. A másik megoldás, hogy számítógépünket

csatlakoztatjuk a rendszert működtető decentralizált hálózatba,

ahol videókártyánk kapacitásának kihasználásáért cserébe -

mellyel a titkosítást végzik - virtuális pénzt kapunk. A

rendszer fix időközönként oszt virtuális pénzt a hálózaton

éppen dolgozóknak, a befektetett erőforrások arányában.

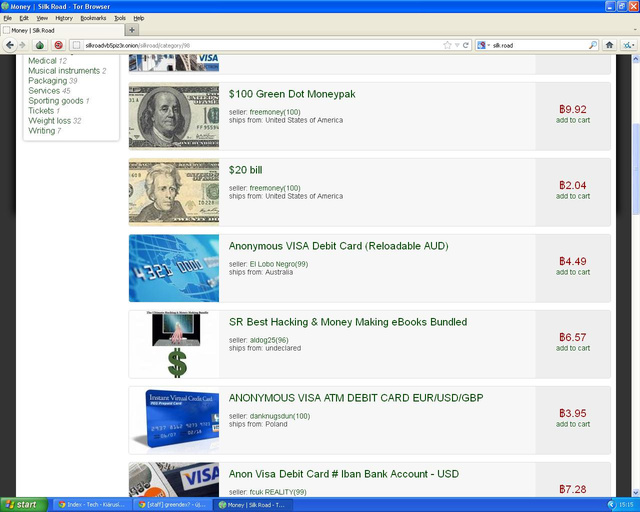

Magyarok a Toron

Rengeteg,

illegális dolgok műveléséhez szükséges terméket is beszerezhet

az oldal látogatója. Magyar eladótól kapható állítólag anonim

SIM-kártya, vehetünk hamisított okmányokat is ausztrál

jogosítványtól elkezdve az ohiói személyigazolványig. Ha valaki

szlovák állampolgár szeretne lenni, ehhez való hamis iratokat is

találni. Belefutottunk hamisított órákba, napszemüvegekbe,

de olyan különlegességet is fogtunk, mint például az ausztrál

postaládák nagy részéhez használható mesterkulcs.

Bankkártya,

hamis pénz

Az

eladók között magyarokra is bukkantunk, igaz, csak kettőre.

Egyikük GHB-ban, a nehezen észrevehető, gyors hatású

randidrogban utazik (amely ellen lassan

lesz védelem),

másikuk pedig nagyon hosszú nevű szereket állít elő. Vehetünk

tőle például drognak

minősülő 3-[2-(Dimethylamino)ethyl]-1H-indol-4-yl-t.

A vásárlók minősíthetik a termékeket, a GHB-val kereskedő

magyar éppen akkor kapott pozitív értékelést („Mekkora adag!

Bárcsak minden eladó ilyen lenne!"), amikor ott jártunk.

Mindegyik

magyar nemzetközi szállítást vállal, visszafizetési

garanciával. Itt jön a rendszer gyenge pontja, igazából azonban

ez is csak a vásárlót veszélyezteti: a küldeményeket egyszerű

postai úton (igaz, átcímkézve) juttatják el a címzettekhez. A

vásárlónak tehát mindenképpen ki kell adnia magát az árusnak.

Arra pedig bőven van esély, hogy a vámon megfogják a küldeményt,

igaz, nem sok ilyenről számolnak be az oldal felhasználói.

Ez csak a jéghegy csúcsa

Aki

azt hinné, hogy ennél rosszabb már nem létezhet az internet

legsötétebb bugyraiban, sajnos hatalmasat téved. „Ha akarnék se

tudnék gyerekpornót találni” – mondta egyszer az egyik,

közelemben ülő kultrovatos kolléga, de ő biztos nem ismerte a

Tort. A drogkereskedelem még enyhe dolognak tűnik amellett,

hogy a Tor a pedofilok fellegvára. A Hidden Wiki nevű, .onion domén

alatt futó szolgáltatásokat gyűjtő oldal külön fejezetet

szentel a gyerekpornóval foglalkozó oldalaknak. A szomorú igazság,

hogy ezek gyakorlatilag mára két kattintásnyira vannak.

Bőven

kritizálják is a Tor-projektet emiatt. Hiába a segítség az

elnyomott országok lakóinak, véleménynyilvánítás szabadsága

ide vagy oda, ha olyan dologoknak is teret nyújtanak, aminek nagyon

nem kellene. A készítők válasza erre az, hogy nem a médiumot

kell büntetni, hanem a forrást megszüntetni. Egyes országokban az

internet előtti korban is virágzott a gyerekprostitúció, ahogy a

droghasználat is – érvelnek. Ami igaz, de az is, hogy az

offline bűnbandákat jóval könnyebb volt elkapni.

A TOR rendszer rövid ismertetése

A TOR

projekt az

amerikai U.S.

Naval Research Laboratory onion

router programjának a harmadik generációja.

A

TOR projekt célja a szabad kommunikáció biztosítása azokban az

országokban, ahol a szólásszabadság korlátozott. Egyes

szervezetek (illetve itt)

előszeretettel figyelik meg az emberek internethasználatát. Mivel

ez az adatmennyiség felbecsülhetetlenül nagy a feldolgozást

részben automatizálják. Ha ehhez esetleg a nyelvi problémákat is

hozzá vesszük, rögtön kiderül, hogy nem szükséges, hogy

bármilyen illegális tevékenységet végezzünk ahhoz, hogy a

titkosszolgálatok „látóterébe kerüljünk”.

Íme

néhány „veszélyes” kommunikáció:

- A múlt héten egy bomba nővel volt randim.

- A lányom puskát írt a dolgozathoz, de végül nem használta.

- A feleségem a Jeep Cherokee méretű tankokat szereti.

- Ámor nyila bárkit eltalálhat.

Természetesen

a sor nagyon hosszan folytatható.

FRISSÍTÉS:

Egy internetes civakodás1 is

több hónapot érhet börtönben, ahol a rabtársak is gyilkosként

bánnak az elkövetővel2 ,bár

ha egy gyilkosságra készülő bűnözőt hagytak volna futni, még

nagyobb felháborodást okozott volna.

A

névtelenség biztosításának egyik eszköze a TOR.

A

projekt több operációs rendszerre, illetve több formában kínál

megoldást. A projekt célja a névtelenség, nem a böngészés

tényének, vagy tartalmának elrejtése!

A

rendszer lehetővé teszi, hogy a felhasználók anélkül

látogassanak meg weboldalakat, hogy azok azonosítani tudnák akár

a felhasználót, akár az országot, ahonnan a kérés indult.

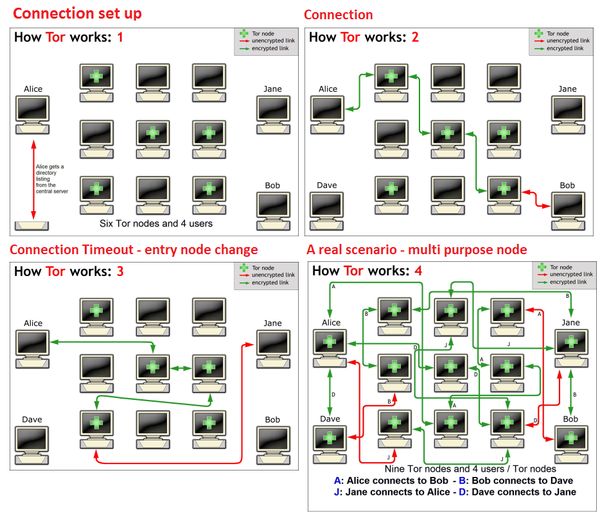

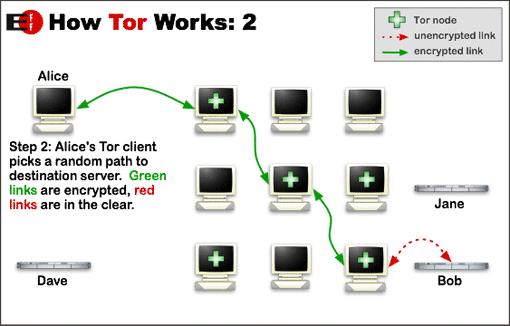

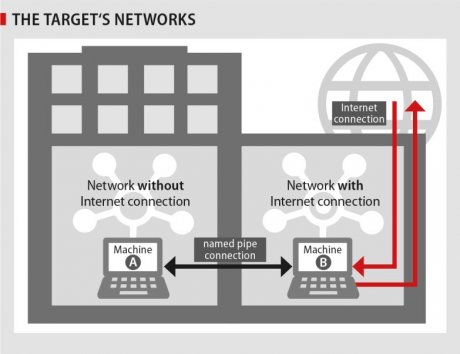

Egy példa a

kommunikációra. Az ábrán látható, hogy nincs olyan résztvevő

a kapcsolatban, amely egyszerre ismeri a kommunikáció két

végpontját.

Mivel a rendszer az egyszer

kialakított adatútvonalakat véletlenszerű időközökben

felszámolja és újakat épít ki, valamint a TOR rendszeren belül

minden kommunikáció titkosítva és fragmentálva kerül

továbbításra, a kommunikáció akkor is bizalmas marad, ha a

hálózatba rosszindulatú tag épül be. Az exitnode (ahol a

kommunikáció kilép a TOR hálózatból) a kommunikáció tartalmát

ismeri, a kommunikáció másik résztvevőjét azonban nem.

A

megoldás a tapasztalatok szerint elegendően biztonságos, ha a

személyazonosságunkat el szeretnénk rejteni.

A

TOR honlapja szerint a következő csoportoknak ajánlják a

terméküket:

- Családtagok és barátok közötti kommunikációra, hogy megvédjék a gyermekeiket és méltóságukat az inkorrekt eszközöket használó vállalkozásokkal szemben.

- Vállalkotásoknak az üzleti stratégiák és adatgyűjtések titokban tartására

- Blogereknek, akik kényes témákat feszegetnek

- Informatikusoknak, a saját rendszereik védelmének tesztelésére (fehér kalapos hackelés)

- Aktivistáknak, akiket a tevékenységük miatt kellemetlenségek érhetnek

- Újságíróknak, hogy a forrásaikat biztonságban tarthassák

- Katonáknak, hogy a kommunikációikat titokban tartsák (Ez volt az eredeti cél)

Hátrányai

A

TOR rendszerek keresztül elérhető sávszélesség általában

jelentősen alacsonyabb, mint a közvetlen internetkapcsolaton mért.

A facebook és

egyéb szolgáltatók gyakran blokkolják a TOR exitnode-kat, mivel

azokon keresztül automatikus támadást érzékelnek, illetve a

folyamatosan változó IP-cím egyes szolgáltatások igénybevételét

megnehezíti.

Az

inkognitónk megtartása érdekében olyan szolgáltatást nem (vagy

igen fokozott figyelemmel) célszerű igénybe venni amelyek

bejelentkezést vagy egyéb azonosítást igényelnek.

Kapcsolódó cikkek

A TOR hálózat biztonsága

A TOR

hálózat nem garantálja az átküldött adatok bizalmasságát,

vagy valódiságát, hiszen az exit node-k (kilépő csomópontok)

akár közbeékelődéses (man in the middle) támadással

eltéríthetik arajtuk

keresztül folyó forgalmat,

az F-secure 2007-es vizsgálata azt

mutatta, hogy volt aki élt is ezzel a lehetőséggel (a cikk magyar

nyelvű összefoglalója).

2013-ban a hírek szerint az FBI a firefox böngésző hibáját kihasználva a TOR rendszerét megkerülve azonosított egy pedofil tartalmak terjesztésével vádolt személyt.

2013-ban a hírek szerint az FBI a firefox böngésző hibáját kihasználva a TOR rendszerét megkerülve azonosított egy pedofil tartalmak terjesztésével vádolt személyt.

A fentiek alapján a TOR nem biztonságos?

A

kérdés az, hogyan értelmezzük a biztonságot, illetve mit teszünk

érte.

A

TOR nem véd semmilyen rosszindulatú támadás ellen, mint ahogy az

“egyszerű internet” sem. Annyit vállal csupán, hogy elrejt a

kíváncsi szemek elöl.

Mit kell tennem, hogy valóban elrejtsen?

Használd

ki az operációs rendszered adta lehetőségeket:

- Automatikus frissítés*

- A nem használt szolgáltatások kikapcsolása*

- Külön (virtuális) gép használata a rejtett böngészéshez

- Működő vírusirtó*

Használd

ki a böngésződ lehetőségeit

- Privát böngészés bekapcsolása

- Scriptek tiltása

- A felesleges pluginek kikapcsolása/eltávolítása*

- Használj HTTPS protokollt (ha lehet)*

Gondolkozz

logikusan

- Ne használj olyan szolgáltatást, amely azonosíthat (facebook, iwiw, webmail hasonlók)

- Ha e-mailre van szükséged használd a tormailt

- Ne ne vedd készpénznek amit látsz (lehet, hogy megtévesztenek)*

- Rendszeresen kérj új identitást

- A TOR eszköztáradat is folyamatosan frissítsed

Így

végigolvasva az intézkedések egy része (*-al jelöltem) a

mindennapi használathoz is szükséges, a másik része –

különösen a scriptek kikapcsolása – komoly korlátozást

jelent, cserébe többé-kevésbé biztosak lehetünk benne, hogy nem

derül ki, hogy mit néztünk az interneten.

Természetesen

programhibák voltak, vannak és lesznek. Ezeket a bűnözők és a

hatóságok ki fogják használni, azonban ezek a kompromisszumok

jelentős névtelenséget biztosítanak.

Eretnek gondolatok és a tanulság

A

titkosszolgálatok nem mindig mondják meg az információik valós

forrását. Elképzelhető, hogy ebben az esetben is a valós

nyomozási események (és besúgók) fedezése a cél. A tanulságok

levonására azonban alkalmas:

- Az egyszerű internethasználatnál a TOR még mindig összehasonlíthatatlanul diszkrétebb böngészést tesz lehetővé.

- A rendszert az Egyesült Államok Tengerészgyalogsága dolgozta ki, és tette nyilvánosan elérhetővé. Elképzelhető, hogy a rendszer megvalósításában van néhány olyan „hiba” amelynek a segítségével hozzájuthatnak az őket érdeklő információkhoz.

- Az eset az ENIGMA történetéhez hasonlóan megmutatta, hogy egy biztonsági módszer sem csodaszer önmagában. A biztonság mindig módszerek, technikák, eljárások összességeként értelmezhető.

- A felsorolt biztonsági intézkedésekkel a rendszer használata biztonságosnak tekinthető.

Kapcsolódó cikkek

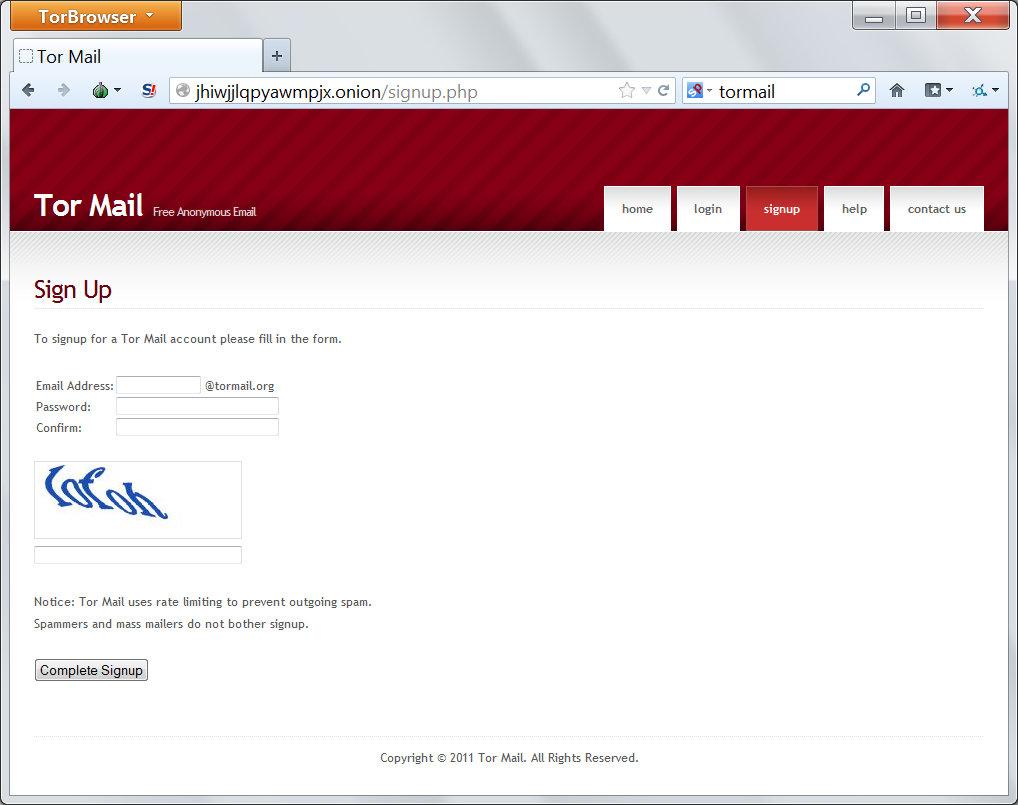

E-mai a TOR rendszeren belül

A

TOR rendszer arra is biztosít lehetőséget, hogy névtelenül

küldjünk e-mailt.

A

regisztrációhoz csak a tervezett e-mail cím és jelszó kell (és

az elmaradhatatlan grafikus ellenőrzés).

A

TOR rendszeren belül elérhető szolgáltatások a .onion

domain alatt találhatóak. A Tormail lényege az, hogy teljesen

anonim levelezési lehetőséget biztosít az ügyfélnek. A

szolgáltatásnak nagy hátránya is a teljes anonimitás, mivel a

partner sem lehet biztos abban, hogy kivel van kapcsolatban (A szerző

megjegyzése: A hagyományos e-mail esetén is szükséges, hogy a

levelező partnerek ellenőrizzék, hogy kivel leveleznek).

A

regisztrációs oldal

A TORMail nem tárol adatokat a

levél küldőjéről (erre az üzemeltetők becsület szavukat

adják), illetve az adatokat keresztülvezetik a TOR rendszerén,

ezzel sok azonosító adatot (IP cím) eltüntetnek, megváltoztatnak.

A rendszer az e-mail tartalmának olvasását, annak elemzését nem

befolyásolja, ezért annak írásakor erre figyelemmel kell lenni.

A

webmail felület kizárólag angol nyelven elérhető.

A

teljes anonimitás is csak a levél küldőjének

visszakereshetőségére vonatkozik, a levezés tartalmának

elemzését más eszközökkel lehet megnehezíteni.

A

TORMail webes felülete a http://jhiwjjlqpyawmpjx.onion/ címen

érhető el. ahogy a .onion domain mutatja ez csak a TOR rendszerén

belülről látható.

A

TORMail rendszerbe a regisztráció a lehető legegyszerűbb.

Az

e-mail cím és a választott jelszó beírása után csak az

ellenőrző kódot kell megadni, és pár perc múlva már küldhetjük

is a leveleinket.

A

login képernyőn választhatunk a Contol panel, Round Cube, Squirrel

Mail között

A

controllpanel egyetlen lehetőséget ajánl: meg lehet változtatni a

jelszót.

A

két webmail kliens közül a suirelmail egyszerűbb kinézetű, míg

a rouncube kicsit jobban kezelhető, de javascriptet igényel. Ha a

böngészőnkben a javascript engedélyezve van, akkor távolról

bárki lekérdezheti a valós adatainkat, tehát a TOR rendszer

nehézkességét feleslegesen vállaltuk.

A

webmail rendszerbe való belépés után már a megszokott módon

küldhetünk és fogadhatunk leveleket. Az e-mail címünk

nev@tormail.org lesz. ahol a nev a választott felhasználónevünk.

A

TORMail természetesen elérhető asztali levelező programokból is

(outlook, firebird és társaik), a beállítások a TORMail

weboldalán a HELP fül alatt megtalálhatóak angol nyelven.

A

levelünk feladója nev@tormail.org lesz.

FRISSÍTÉS:

A Tormail mostanában nem elérhető, de a Freemail.hu elfogadhatóan

működik a Tor rendszerrel.

A TOR használata

A

sorozat előző

részében vázlatosan

ismertettük a TOR rendszer működését. Most a telepítését és

használatét ismertetjük.

oi

A programot innen lehet letölteni. A telepítő létrehoz egy

oi

A programot innen lehet letölteni. A telepítő létrehoz egy

Tor

Browser nevű

mappát, amelyben egyStart

Tor Browser.exe programot

találunk. Ennek elindítása után egy speciálisan beállított

firefox böngésző indul el. A beállító ablak valószínű a

böngésző ablak mögött találjuk.

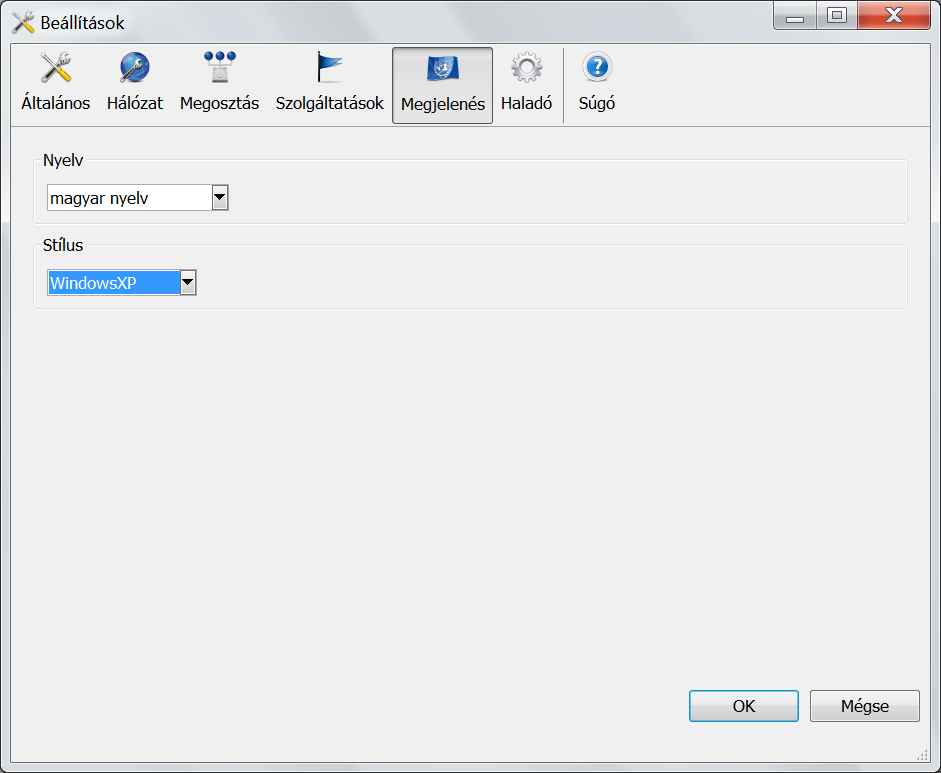

A

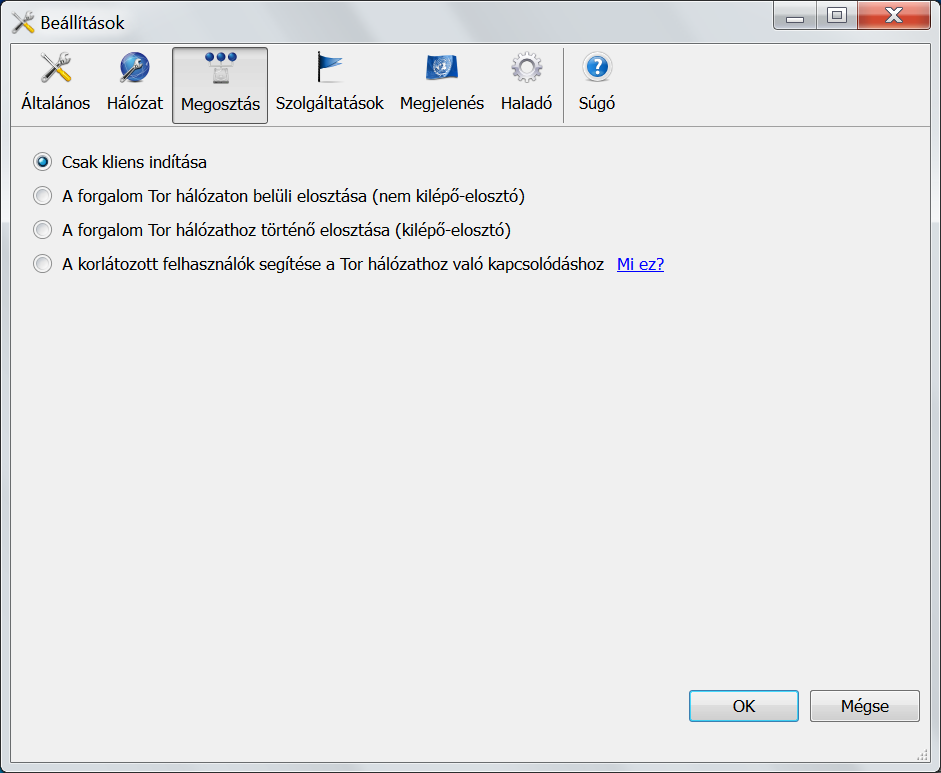

Settings-re

kattintva bejön a beállítási ablak:

Itt

a nyelvet magyarra állítottuk, mivel errefelé ez az általánosan

használt, de a nyelvek széles választéka áll

rendelkezésre.

A

beállítások között a legfontosabb a megosztás fejezet gondos

beállítása:

Az

alap beállítás a

Csak

kliens indítása ilyenkor

a TOR hálózat előnyeit élvezhetjük, de a rendszer működéséhez

nem járulunk hozzá.

A

következő lehetőség a

A

forgalom TOR hálózaton belüli megosztása (nem kilépő-elosztó).

Ilyenkor a TOR hálózaton belüli forgalomban részt veszünk,

azonban miden adatforgalom amely rajtunk keresztülmegy titkosított

és hiányos. Ha az Internetes sávszélességünk megengedi célszerű

ezt a lehetőséget választani, mivel ilyenkor anélkül segítünk

másoknak, hogy abból nekünk hátrányunk lenne.

A

többi beállítást csak azoknak ajánljuk, akik fel tudjuk mérni

annak hajtatásait, mivel a kilépő-elosztók (exitnode) az

információt már titkosítatlanul, a saját nevükben küldik ki az

internetre.

Innentől

a TorBrowser ablakában biztonságosan böngészhetünk.

Azon

szolgáltatások igénybe vétele azonban, amelyek a földrajzi

helyzetünket is ellenörzi belépéskor (Gmail,Facebook) használata

a TOR hálózaton keresztül nehézkes, azonban nem is célszerű,

hiszen ezek a szolgáltatások amúgy is felfednék az inkognitónkat.

E-mail

céljára létezik az TorMail, a TOR rendszeren belül (Sajnos

mostanában a működése esetleges), amellyel a névtelenségünket

megőrizve levelezhetünk a nagyvilággal. (A sorozat következő

része erről fog szólni)

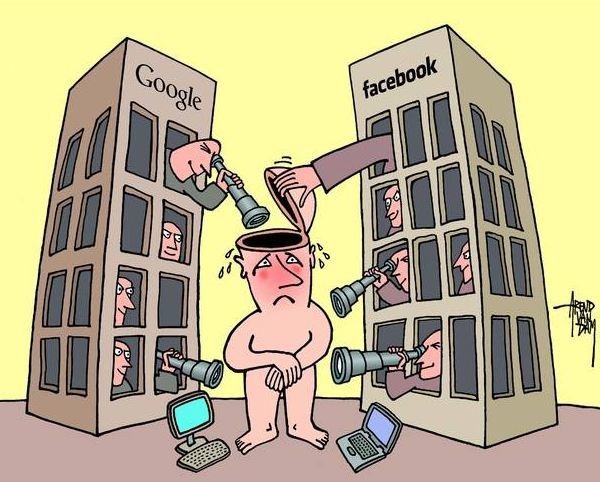

Gondolatok az internetes lábnyomról

A

2013-as Monostorapátiban tartott Wikitábor alkalmával elhangzott

egy előadás a titkosszolgálatok tevékenységéről. Az előadó

bemutatta, hogy az NSA (az Egyesült Államok egyik titkosszolgálata)

PRISM programja keretében a nagy internetes tartalomszolgáltatók

adatbázisait figyelemmel kíséri. Ez komoly kérdéseket vet fel a

személyes adatok védelmével, illetve a szabadságjogokkal

kapcsolatban, azonban gondolkodjunk el:

- Végzünk olyan tevékenységet, amely bármely titkosszolgálatot érdekelhet?

Szerintem

nem nagy bátorság azt kijelenteni, hogy többségünk nem végez

ilyen tevékenységeket.

Jelenti

ez egyértelműen azt, hogy az interneten nem kell az adatainkra

vigyázni?

NEM

Az

internetet nagyon sokan figyelemmel kísérik, ha olvasod ezt a

cikket, akkor Te is! A különböző nemzetközi és nemzeti

hatóságok, szervezetek úgyszintén. (Rendőrség,

titkosszolgálatok, adó és egyéb hatóságok)

Egy példabeszéd

Egy

asszony a háztartási tevékenységei közben mindig fotózott és

azonnal kommentekkel együtt töltötte fel a képeket a Facebookra,

majd egyeztette a barátnőivel a recepteket, takarítási

technológiákat, stb.

Egy

reggel arra ébredtek, hogy a lakást az éjszaka folyamán

meglátogatták, és a kisméretű értéktárgyakat elvitték. A

lakás nem volt feltúrva, csak a szükséges szekrényajtók voltak

kinyitva.

A

tettesekkel nem sikerült beszélni, de feltételezhető, hogy a

Facebookon talált képekből alaposan felkészültek.

A

fentiekből is látszik, hogy a hétköznapi ember számára a

titkosszolgálatoknál jelentősen nagyobb veszélyt jelent az

interneten is a másik ember, illetve cég esetén a partnercégek,

esetleg az elégedetlen vagy meggondolatlan munkatársak.

Egy

kis kereséssel alapos demonstrációkat lehet találni, hogy a

közösségi oldalakra, képgyűjtő helyekre feltöltött képeket,

kommenteket általában nem törlik, csak az elérésüket nehezítik

meg (esetleg nem is annyira).

Az

interneten elérhetővé tett adatokat általában (a jogi

részleteket most hagyjuk) bárki lemásolhatja, módosíthatja,

saját neve alatt ismét közölheti, röviden bármit tehet vele,

tehát semmilyen internetes eszközön keresztül ne közöljünk

olyan adatokat, amelyeket egy óriásplakátra nem tennénk ki.

Például

lefotóznak téged, amint egy magatehetetlen embernek segítesz

hazajutni, kirakják egy megosztó oldalra, hogy milyen jót

ölelkeztek. A párodnak hogy magyarázod meg, hogy ez nem az, aminek

látszik?

Ha

kiraksz egy képet, arról bárki csinálhat másolatot,

fotómontázst, bármit. Ha kiderül, hogy nem kellet volna, leszedni

már nem tudod. A te példányodat esetleg igen, de a másolatokkal

mi van?

Fontos

ügyek esetén valamilyen módon ellenőrizzük, valóban azzal

beszélünk (e-milezünk, Skype-olunk, Facebookozunk) akivel

szeretnénk például egy telefonhívással: Megkaptad a levelem?

Az

interneten ne tegyük közzé érzékeny adatokat tartalmazó

dokumentumokat, képeket. A lakásbelső is lehet ilyen! Erotikus

tartalmú képeket magunkról, meg a kedvesünkről ne az interneten

(Facebookon, e-mailben stb), cserélgessünk, ilyesmire inkább a

személyes találkozást javaslom.

A

fentiek betartásával a kellemetlenségek nagy része megelőzhető.

Speciális esetben jöhet jól némi technikai segítség.

- Privát böngészés

- Hide My Ass

Kapcsolódó cikkek

Gondolatok az internetes lábnyomról 2.

Zoltán

cikkében a

reklámozók, közösségi oldalak nyomkövetéséről nem esett

szó. Ezek

az oldalak nem csak akkor jutnak információhoz rólunk, amikor

ténylegesen használjuk őket,

akkor is, amikor csak a különféle beszúrható elemeik jelennek

meg (reklámok, Like-gomb, Tweet-gomb, stb.). Mivel ezek az elemek

nagyon elterjedtek, az említett oldalak a felhasználó böngészési

előzményeihez szinte tételesen hozzáférnek.

Mire használják ezeket az adatokat?

Ami

tejesen nyilvánvaló, hogy ezekből az adatokból táplálkoznak a

személyre szabott reklámok. Bizonyosan a kedves olvasó is

találkozott azzal az hogy azok a reklámok, amiket az előző

oldalon látott, a következőre és következőre is követték. Az

sem lehet ismeretlen a számára, hogy a Facebook-on olyan termékeket

reklámoztak, miről éppen most osztott meg valamit. Az, hogy

pontosan milyen információt hol használnak, nehezen felderíthető,

de teljesen biztos, hogy az adatok nagy részét nem dobják el.

És ez engem miért érdekel?

Ezeket

az adatokat, amiket a cégek összegyűjtenek, nem föltétlenül

kezelik megfelelő körültekintéssel. Sok minden megesett már

ezekkel az adatokkal, ezek közül fogunk most szemezgetni.

Tévedések

Tévedések

a legjobb helyeken is történhetnek. Ha az adatkezelő nem kellő

óvatossággal bánik az adatokkal, akkor azok nyilvánosságra

kerülhetnek. Kiváló példa erre az emlékezetes 2006-os

AOL-incindens.

Az AOL 2006-ban a különféle kutatók támogatására

megjelentetett egy sor névtelen keresési adatot: a felhasználók

kereséseit, a felhasználókat azonosító számokkal. Ez első

hallásra nem hangzik szörnyűnek, de gondoljunk csak bele, sokan

tesznek személyesen azonosítható kereséseket. Az AOL azóta

természetesen beismerte tévedését, és elérhetetlenné tette az

adatbázis hivatalos példányát. Az internetről ugyanakkor semmit

nem lehet eltávolítani, kereshető

formában továbbra is nyilvánosan elérhető az adatbázis.

Ha

a kedves ügyfél éppen állást keresett abban az időszakban, nem

föltétlenül szeretné, hogy ez kiderüljön. Nézzük például ezt

az felhasználót:

nem csak arról tudunk, hogy állást keresett, hanem arról is,

melyik színésznő nevére keresett, hogy melyik városban él,

melyik bank ügyfele, és a kötőjellel helyettesített keresések

pedig azokat jelölik, ami alapján személyesen azonosítani is

lehetne. Rémisztő.

Az adatkezelőt feltörhetik

Azt

szokták mondani informatikus körökben, hogy a golyóállóság nem

a biztonság, hanem a részegség egy állapota. Minden nem triviális

számítógépes rendszeren elkerülhetetlenül lesznek

kisebb-nagyobb biztonsági rések, amiket egy támadó kihasználhat.

Igaz ez a Google-re,

aFacebook-ra,

vagy a Microsoft-ra.

Ilyenkor szélső esetben számlaszámok, telefonszámok, e-mail

címek kerülhetnek rossz kezekbe.

Munkatársak

A

nagyobb cégek adatbiztonságára a saját dolgozói jelentik az

egyik legnagyobb fenyegetést.1 Hogy

mit jelent ez? Például, hogy a csalódott dolgozók komoly kárt

tudnak okozni a cégnek, vagy hogy a támadó akár felvetetheti

magát az adott céghez, esetleg hogy a dolgozók megtévesztésével

szerezheti meg a kívánt adatokat. Most arról az esetről beszélek,

amikor az alkalmazott maga a támadó. Ilyen eset például az

aktuális Snowdwen-ügy is2,

de történt

már ilyen a Google-nél is.

Hogy

miféle bajok származhatnak ebből? Tegyük fel, a kedves ügyfelünk

kereséseiből ki lehet következtetni a cég következő nagy üzleti

lépését. Ha az adatkezelőnél egy ilyen nem lojális alkalmazott

valami okból kiszivárogtatja az adatokat, az könnyen megfogható

anyagi károkat okoz.

Az információ a 21. század aranya

Ez

a szállóige azt takarja, hogy a személyes adatok igen könnyen

pénzzé tehetőek, például az

életbiztosítók segítségével.

A biztosítóknak érdekük minél többet megtudni az ügyfél

kockázati tényezőiről, várható élettartamáról, hogy minél

biztonságosabb ajánlatokat tudjon tenni. Nem föltétlenül elég

megkérdezni, hogy dohányzik-e az illető, érdemes tényszerűen

kideríteni. Egy felhasználó úgy élheti ezt meg, hogy ha még ő

maga nem is dohányzik, de a szomszédja az ő nevére/címére

vásárolja a dohánytermékeket az interneten, magasabb díjakat kap

egy életbiztosításnál.

A határon belenézhetnek az adatainkba

Egyes

országokban a hátárőrizeti szervek belenézhetnek a beutazók

e-mail fiókjába,

megvizsgálhatják a mobileszközeiken, notebookjukon tárolt

adatokat, fényképeket.

Turing

bomba (kódfejtő gép a II. világháborúban)

Forrás Wikimedia commons

Forrás Wikimedia commons

A

nyelvi problémák miatt egy ilyen eljárás aggályos lehet, hiszen

a legtöbb nyelvpárban létezik a hamis

barátok(faux

amis) jelensége, amikor egy egy hasonló alakú szó egészen mást

jelent. Ilyen például a farmer (nadrág), ami angolul jeans, míg a

farmer a földműves Ebből a szempontból kellemetlenebb szó a gift

ami angolul

ajándék, de németül méreg.

De biztos ami biztos, azért mutatok egy kitűnő bomba

receptet (finom,

csokis). A matematikát kedvelőknek aturing-bomba is

lehet érdekes. A cikk megmutatja, milyen fontos lehet egy bomba

ötlet. Az érettségin pedig csalásnak számít, ha

valaki puskáthasznál.

A bárban nagyon finom Molotov Koktélt kevernek, ami lehet egy

kellemes ital, vagy gyújtópalack.

Egy

egy-egy ilyen félreértés határátlépés alkalmával kellemetlen

perceket (órákat) okozhat, amíg a tévedés tisztázódik.

Hasonlóan

kellemetlen meglepetést okozhatnak az összefüggéseiből

kiragadott fényképek, dokumentumok.

Természetesen

ez ellen is lehet védekezni. Érdemes több e-mail címet használni,

az egyes feladatokhoz mást és mást. Ha feladatot megoldottuk, az

email címet meg lehet szüntetni. Ezzel a módszerrel a spam

forgalom is korlátozható, illetve ha meg kell mutatni egy e-mail

címet a hatóságoknak kevesebb információt tartalmaz, ami

kevesebb félreértésre ad lehetőséget.

Olyan

esetben, ha fent áll a lehetősége, hogy egy szituációban

(tipikusan határátlépés) beletekintenek az adathordozóink

tartalmába, erre bölcsen készüljünk fel:

- minden olyan adatot, adathordozót, amire út közben nincs szükségünk, hagyjunk otthon.

- az úton készült képeket, dokumentumokat a határ átlépése előtt töltsük fel a „felhőbe” (Google drive, Told a cuccot, dropbox, saját Interneten elérhető tárhely)

- az adathordozókon csak olyan adatok/programok legyenek amikre feltétlenül szükség van

Figyelem: céges

eszközök esetén szükséges az informatikussal történő

egyeztetés

Kapcsolódó cikkek

A titkosítási eljárásokról

Az

olyan eljárásokat, amikor egy üzenetet úgy továbbítunk, hogy

azt csak a küldő és a címzett érthesse meg, titkos

adatáttovábbításnak nevezzük. Ez az adatbiztonságnak az a

része, amikor az információ bizalmasságát igyekszünk megvédeni.

Az üzenetek titkos továbbításának (kriptográfia,

Szteganográfia) több alapvető módja is van.

Szteganográfia

Rejtett

üzenetet hordozó kép Forrás:Wikimedia

Commons

Az üzenetet rejtve való

továbbításának tudománya szteganográfia. Ennek egy irodalmi

esete található Gárdonyi Géza Egy Magyar Rab Levele című

novellájában:

“Kedves,

ezüstös, drága dádém! Ezer

nemes arany tizedét örömmel ropogtasd örök

keserűség keservét ivó magzatodért. Egészségem

gyöngy. A vaj árt. Ritkán óhajtom sóval, borssal. Ócska

lepedőben szárítkozom álmomban, zivataros estén. Matyi

bátyám, egypár rózsát, rezet, ezüstöt, libát egy lapos

leveleddel eressze hajlékomba. Erzsi,

tűt, faggyút, ollót, gombot, levendulát adj! Laci,

nefelejts! Imre”

A

szöveg első ránézésre elég nehézkes és zagyva, azonban egy

kis fejtöréssel rejtett szöveget lehet benne találni…

Nézegessétek pár percig.

A

megoldás, a szavak első betűijeit összeolvasva a következő

üzenet kerül elő: Kedden

a török kimegy a városból száz emberrel el lehet foglalni Ilyen

eljárásokról már az ókorból is maradtak fent emlékek, amelynek

egyik megvalósítása, amikor az üzenetet egy rabszolga

fejére írjuk és miután a haja kinőtt elküldjük a címzetthez,

aki a haját leborotválva az üzenetet elolvashatja.

Üzenetek

elrejtésére szolgáló (a törvények által szabott keretek

között) szabadon használható program például az OpenPUF,

vagy a steganoimage

A fenti képbe ezt az ábrát

rejtették a legkisebb helyiértékű bitek manipulálásával,

amely a megfelelő programmal kinyerhető. Forrás:Wikimedia

Commons

Virágnyelv

Olyan

kommunikációs technika, amikor egy egy mondatnak kifejezésnek

speciális értelme van. Ennek a népköltészetben nagy hagyományai

vannak, ilyenkor lényeges, hogy a hallgató értse (a gyakran

erotikus) utalásokat, azonban elterjedten használták (használják)

rejtjelezési rendszer részeként. Például a szovjet Vosztok

program során az űrhajósoknak, ha rosszul voltak azt kellet

mondani: „egy zivatart figyelek meg éppen”.

Így titkosítatlan csatornán is lehet bizalmas információkat

továbbítani, bár ez okozott félreértést is, mivel Pável

Popovics valóban zivatarfelhőket figyelt meg, amit jelentett a

földi személyzetnek, akik ezt úgy értelmezték, hogy az űrhajós

rosszul érzi magát.

Kriptográfia

A

titkosírás (kriptográfia) esetén az üzenetet nyilvános

csatornán való továbbításhoz különböző szabályok szerint

úgy alakítjuk át, hogy az avatatlan szemlélő számára

olvashatatlan legyen, azonban a beavatottak el tudják olvasni.

Mindenféle titkosításra igaz, hogy feltörhető. A feltörésnek

több technológiája létezik. A két véglet a Brute-force

(brutális erő), és a Human engineering módszer.

A Brute-force módszernél

minden lehetséges kulcsot rápróbálunk az üzenetre, abban a

reményben, hogy valamelyik sikeres lesz.

A Human-engineering módszernék

az üzenetet kezelő embereket vesszük rá, hogy adjanak ki olyan

információkat, amelyek segítenek az üzenet megfejtésében.

Természetesen ezeken kívül még rengeteg módszer létezik,

azonban ezeket most nem tárgyaljuk.

Az

enigma készülék egy megvalósítása

Forrás:Wikimedia Commons

Forrás:Wikimedia Commons

Mindig vegyük figyelembe, hogy az

egyes titkosítási eljárások biztonságáról a felhasználónak

soha nincs hiteles információja. Erre jó példa a német ENIGMA

készülék, amelyet a titkos üzenetek átvitelére használtak a

II. világháború alatt. A kódot (a kor technikai színvonalán)

feltörhetetlennek tartották, a szövetségesek azonban

elektronikus/mechanikus szerkezetekkel (részben a kezelési hibákat

kihasználva) a háború második felében már vissza tudták

fejteni az üzeneteket (bár a mai napig vannak olyanok, amiknek

megfejtése sikertelen). A kódtörő szerkezetek fejlesztése közben

a mérnökök és matematikusok letették a korszerű informatika

alapjait Vannak elvileg is nehezen feltörhető kódolási

technológiák. Ilyen például a könyv-kód, ahol az átküldött

kód egy minden betűjét könyv, vagy folyóirat egy egy betűjére

utaló kóddal helyettesíti. A II. világháború alatt a Radó

Sándor által vezetett hírszerzőcsoport ilyen kódolást használt,

ahol a kulcs egy gazdasági folyóirat volt. Amikor néhány

munkatársat elfogtak, a kódot feltörték.

Az

ENIGMA kódjának feltörésére használt elektromechanikus

számítógép.

Forrás:Wikimedia Commons

Forrás:Wikimedia Commons

Amennyiben

a titkosítás matematikai alapjai tisztázottak és megfelelőek, a

megvalósításban vagy a használat módjában még mindig lehet

olyan hiba, amely segítheti a kíváncsiskodókat. Egy-egy

titkosítási eljárás feltörője gyakran nagyobb hasznot remélhet

a védett információk használatából, mint a feltörés tényének

publikálásából.1 Az

eddigiekből adódik, hogy az a tény, hogy egy eljárás feltörését

senki sem publikálta, nem jelenti azt, hogy senki sem tudja

feltörni. Privát célra jól használható a PGPprogramcsomag,

illetve sok levelezőrendszer tartalmaz valamilyen beépített

titkosítási lehetőséget.

RSA Secret-Key Challenge

A

projekt arra jött létre, hogy a korszerű titkosítási eljárások

brute-force támadásokkal szembeni ellenállóságát demonstrálják.

A folyamat nagyon leegyszerűsítve az, hogy önkéntesek felajánlják

a számítógépeik „felesleges” számítási teljesítményét,

és ezekből az Internet segítségével egy „szuperszámítógépet”

állítanak össze, amely a kulcsok törését végzi. A demonstráció

látványos, azonban általános célú számítógépek használata

a feladat szempontjából közel sem optimális, valószínűleg

sokkal gyorsabban lehet eredményt elérni titkosító chipekből

felállított hálózat segítségével.

A titkos üzenetek továbbítása

A

fentiekből látszik, hogy üzenetek titkos továbbítása nem

egyszerű dolog. Ha minden olyan partnerünkkel, akivel erről meg

tudunk állapodni titkosított formában váltunk minden üzenetet,

ezzel a kíváncsiskodók dolgát megnehezítjük, mivel nem csak az

értékes üzeneteket kell visszafejteni, hanem valamennyit.

Amennyiben a titkosított üzenetet rejtett formában, esetleg

virágnyelven fogalmazzuk meg, az üzenet megfejtője honnan tudja,

hogy az üzenet, hogy “Hozzál

5 kiló barackot, 8 banánt és két kiló borsót”

vajon

egy bevásárlólista, vagy fegyver rendelés? Hasonló cikk:

Névtelenül a neten

Egyes

esetekben jó lehet az interneten elrejteni saját adatainkat:

- mivel a kommunikáció bizalmas

- kíváncsiak vagyunk, hogy külföldről hogyan néz ki egy weboldal

- nem szeretnénk, hogy a számítógépen nyoma maradjon a tevékenységünknek.

A

láthatatlanságnak fokozatai vannak, amelyek a szükséges

lépésekben, illetve a költségekben is meglátszanak.

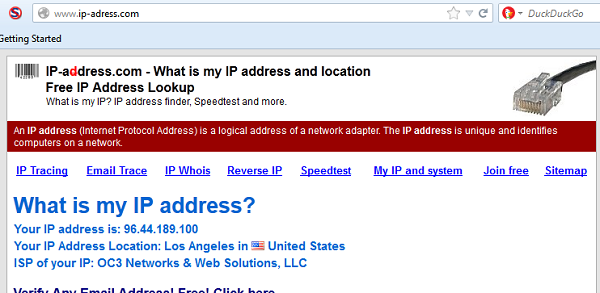

Mit tudhatnak meg rólunk?

A

rövid válasz, hogy sok mindent, a hosszabb, hogy nagyon sok

mindent.

- Az IP cím alapján a tartózkodási helyemet

- Az internetszolgáltatóm nevét

- Milyen böngészőt használok

- Milyen operációs rendszert használok

- Milyen a képernyőfelbontásom/színmélységem

- A böngésző sütijeiből rengeteg következtetést lehet levonni, az internetezési szokásaimmal kapcsolatban

A

törvények megsértésre egyik módszer sem alkalmas, mivel a

szolgáltatók kötelesek az ügyfelek adatait bírói végzés (vagy

az adott országra érvényes szabályozás szerint) kiadni.

Alapkörök

A

böngészőből gyakran töröljük a

sütiket:

Firefox:

Firefox:

Eszközök/Előzmények

törlése

Internet

explorer:

Eszközök/Internetbeállítások/Általános/Törlés

Használjunk

a különböző feladatokra másik böngészőt, több e-mail címet,

közösségi oldal regisztrációt.

Ha

olyat csinálunk, amit nem szeretnénk, hogy a munkaállomáson nyoma

maradjon, egyes böngészőknek van olyan üzemmódja, hogy

kilépéskor „mindent elfelejt”

Firefox:

Eszközök/privát

böngészés indítása

Google

Chrome:

Fájl/Új

inkognitóablak

Ebben

az üzemmódban a munkaállomáson nem marad nyoma a kellő

óvatossággal végzett böngészésnek, azonban például, a

vállalat (internetszolgáltató) az adatforgalmat megfigyelheti.

Titkosított kommunikáció

Sok

weblap megtekinthető titkosított HTTPS kommunikáció segítségével,

ezt segíti a firefoxra és Chrome-ra elérhető HTTPS

Everywhere nevű

kiegészítő (A letöltőoldal angol nyelvű), ebben az esetben a

kommunikáló felek beazonosíthatóak, a kommunikáció tartalma

azonban rejtve marad.

Anonimity proxy használata

Az

anonimity proxy használójának adatait elrejti a meglátogatott

weboldalak elől és a saját, vagy fiktív adatokkal helyettesíti.

Az

egyik ingyenes szolgáltatást is nyújtó ilyen oldal

a hidemyass.com Az

ingyenes verzió kicsit lassú, és korlátozott beállítási

lehetőségekkel rendelkezik, a fizetős verzió rengeteg beállítási

lehetőséget, saját kliensprogramot, böngésző

kiegészítőt

és kellemes böngészési sebességet kínál.

A

kommunikáció az ügyfél és a proxy között titkosított, a proxy

és a megtekintett weblap között azonban nem feltétlenül. A

módszer elsősorban a tartózkodási hely

elrejtésére/meghamisítására alkalmas, azonban a HTTPS protokoll

használatával a kommunikáció is titkosítható.

IPoltalom

További

proxyk listája itt található:http://proxy.org/cgi_proxies.shtml

A TOR

A

TOR eredetileg az Egyesült Államok tengerészgyalogságának

programja volt, mára azonban bárki számára szabadon hozzáférhető

és ingyenesen használható. A működési elve benne van a nevében

(The Onion Router, ami magyarul nagyjából hagyma elosztót jelent).

A

felcsatlakozott felhasználó adatait a TOR hálózat tagjai nagy

biztonságú titkosítással küldözgetik egymás között, egészen

addig, míg egy olyan állomáshoz nem ér, amelyik engedélyezi,

hogy rajta keresztül a többiek elérjék az Internetet, Ezzel

biztosítható, hogy a kérés forrása az Internet felől nem

azonosítható be, illetve az adatok 3 részre bontva kerülnek

továbbításra és csak az exit (kilépési pont) állomásnál van

meg minden adat a titkosítás feloldásához.

Mivel

az exit pontokon az adatok titkosítása megszűnik, a TOR hálózat

csak az internetező elrejtését szolgálja az adatok védelmét

nem.

Az

olyan országokra gondolva, ahol a szólásszabadság csorbát

szenved a TOR hálózatokon belül „rejtett szolgáltatásokat”

is lehet üzemeltetni. Ezek olyan csak a TOR hálózaton belül

elérhető szolgáltatások (például weboldalak), amelyeknek a

szolgáltatója rejtve marad, így a hatóságok zaklatásától

megmenekül.

A FREENET és I2P

A FREENET és

az I2P

egy

a TOR project-hez hasonló szolgáltatásokkal rendelkező, azonban

magánszemélyek által tervezett rendszer.

Diszkrét fizetés

Az

Interneten elérhető pénz, amely egyenlőre csak korlátozottan

elfogadott a BitCoin egy

speciálisan az internet számára létrehozott pénz, amelynek

egyáltalán nincs fizikai megjelenése, kizárólag elektronikus

formában létezik. Használatával az eladó elöl elrejthetjük

saját bankszámlánkat.

Ha nem elég

Ha

nagyon biztosak akarunk lenni abban, hogy névtelenül böngészünk

érdemes ellátogatni egy, a szokásos tartózkodási helyünktől és

közlekedési útvonalunktól távolabb eső internet kávézóba.

Kapcsolódó cikkek

Névtelenül a neten 2.

Az előző

részben körüljártuk

az eszközöket (a teljesség igénye nélkül), amelyekkel a

biztonságos Internethesználat megoldható.

Az előző

részben körüljártuk

az eszközöket (a teljesség igénye nélkül), amelyekkel a

biztonságos Internethesználat megoldható.

Ebben

a részben a biztonsági eszközök, eljárások használatát fogjuk

áttekinteni.

Közös használatú munkaállomás

Ha

közösen használt számítógépen szeretnénk az internetet

igénybe venni, de a többi felhasználó előtt szeretnénk titokban

tartani, a tevékenységünk részleteit (például, a párunkat,

vagy a gyerekeket szeretnénk meglepni húsvétra valamivel), hasznos

a különböző böngészők privát böngészés opciója, vagy

(rendszeres használat esetén) a portable (hordozható) verziójú

böngésző használata.

Ekkor a portable verziójú böngészőt egy cserélhető adathordozóra másoljuk (például pendrive) és amikor az adathordozót zsebre tesszük, a böngésző a munkaállomáson nem hagy nyomot. Ehhez természetesen oda kell figyelni, hogy a letöltéseket se a munkaállomáson tároljuk.

Ekkor a portable verziójú böngészőt egy cserélhető adathordozóra másoljuk (például pendrive) és amikor az adathordozót zsebre tesszük, a böngésző a munkaállomáson nem hagy nyomot. Ehhez természetesen oda kell figyelni, hogy a letöltéseket se a munkaállomáson tároljuk.

Letöltési

helyek:

Hozzászólások névtelenül

Amennyiben

egy blogon vagy közösségi oldalon szeretnénk „névtelenül”

megszólalni, hozzunk létre új regisztrációt (ehhez általában

szükség van egy e-mail címre), ami lehetővé teszi, hogy másik

identitást használjunk, amikor valamiért nem szeretnénk a

megszokott arcunkat mutatni.

A

közösségi oldalakon érdemes több regisztrációt fenntartani a

különböző feladatokhoz, ezzel megnehezíteni a rosszindulatú

látogatók dolgát, hogy olyan dolgokat tudjon meg rólunk, amellyel

visszaélhet.

A tartózkodási hely

Néhány

szolgáltatás csak adott helyekről/országosakból érhető el.

Ebben az esetben hasznosak a proxy szolgáltatók. Amennyiben a

proxyt VPN (virtuális magánhálózat) segítségével vesszük

igénybe, az Internetszolgáltatók elöl is elrejthetjük az

adatforgalmunk tartalmát.

VPN virtuális magánhálózat

Amennyiben

több irodával rendelkezünk, vagy otthonról is szeretnénk

bejelentkezni az irodai hálózatba, praktikus a VPN kapcsolat. A

protokoll kiválasztásánál érdemes odafigyelni arra, hogy az

tartalmazzon titkosítást (Az OpenVPN és

a PPTP

valamin

az L2TP egyaránt

beállítható úgy is, hogy használjon titkosítást és úgy is,

hogy ne).

A

PPTP és az L2TP mellett az szól, hogy ezek integrálva vannak a

Windows-os rendszerekben, az Open VPN pedig gyártófüggetlen, tehát

szinte az összes operációs rendszerre (többek között

Windows, Linux, BSD, Android, OSX) telepíthető.

Teljes elrejtőzés

A TOR

projekt a

szólásszabadság nevében teszi lehetővé a neten való névtelen

működést. A kliens program telepítése után, miután

csatlakoztunk a TOR-hoz (amit azonnal észreveszünk a kapcsolat

belassulásából), gyakorlatilag teljesen el vagyunk rejtve a

kíváncsi szemek elöl. A túlzott biztonságérzettől azonban

mindenkit óva intek, mivel a rendszert az Egyesült Államok

Tengerészgyalogsága dolgozta ki, talán nem ördögtől való a

gondolat, hogy most is van némi rálátása a rendszerre.

FRISSÍTÉS:

A nyilvánosságra került adatok szerint, a titkosszolgálatok a TOR

rendszert használó embereket is be tudják azonosítani, ha nem

járnak el körültekintően. A TOR

biztonságáról külön

cikket készítettümk

Összefoglalás

A

fenti módszerek kombinált használatával az „internetes

lábnyomunkat” minimálisra tudjuk csökkenteni, azonban a

különböző hatóságokkal való bújócskázást mégsem ajánlom,

mert hiába tüntetjük el a nyomainkat a virtuális világban, a

valós életben is van nyoma a cselekedeteinknek, előbb-utóbb

megérkezik a megrendelt áru, történik banki átutalás stb, stb,

amely már megfigyelhető, számon kérhető.

Az Internetre kötött eszközök védelme

Az Indexen

megjelent cikk felhívta

a figyelmet a közvetlenül internetre kötött eszközök

sebezhetőségére. A cikk a Shodan kereső használatával

demonstrálja a problémát, de a rosszindulatú támadó más

eszközökkel is juthat számunkra nem kívánatos eredményre.

A

probléma nagyságát mutatja az sg.hu oldalon magyarul is olvasható

egy demonstráció leírása,

amely szerint megfelelő eszközökkel akár egy repülőgép

navigációját is meg lehet zavarni (A demonstráció egyes

részleteit a repülésbiztonsággal foglakozó hivatalok cáfolták).

Ennek

a cikknek a témája az Internetre kötött eszközök védelme.

Teljességre természetesen nem törekedhetünk, már csak terjedelmi

okok miatt sem, de az alapelvek ismertetése remélhetőleg nyújt

némi segítséget, illetve konkrét esetben konzultációval is

állunk rendelkezésre.

- Közvetlenül sz Internetre csak arra felkészített eszközt csatlakoztassunk

- Használjunk minél többféle, és minél szigorúbb biztonsági beállítást

- minél hosszabb és összetettebb jelszót

- semmitmondó doménnevet a készülék azonosításához (ha lehet csak IP címet)

- ha lehet a készüléken állítsunk be IP filtert és/vagy MAC filtert

- Készüléket csak arra az időre csatlakoztassuk az Internethez, amikor szükséges (ezzel csökkenthető a felderítésre/feltörésre rendelkezésre álló idő)

- Az IOS és ANDROID eszközökön – és minden olyan platformon amelyre létezik – használjunk vírusirtót

Amennyiben

van lehetőségünk, érdemes az eszközt az irodai hálózat

részévé tenni, és annak meglévő védelmi rendszerét

használhassuk.

A

közvetlen Internetre való kötésnél mindenképpen biztonságosabb,

ha az eszköz internetkapcsolatát egy VPN képes routeren keresztül

biztosítjuk. Ezzel a megoldással a kamera, vagy hasonló eszköz az

Internet felől közvetlenül nem érhető el, azonban az irodai

hálózat, illetve az arra felkészített mobil vagy asztali eszközök

segítségével elérhetőek.

Kapcsolódó cikkek

A TOR rejtett szolgáltatásai

A

TOR a névtelen böngészésen kívül lehetővé teszi, hogy

weboldalakat, egyéb internetes

szolgáltatásokat üzemeltethessünk anélkül, hogy a kilétünket felfednénk. Természetesen itt jön az összes biztonsági rendszernél fontos megjegyzés, hogy a biztonság soha nem 100%-os.

szolgáltatásokat üzemeltethessünk anélkül, hogy a kilétünket felfednénk. Természetesen itt jön az összes biztonsági rendszernél fontos megjegyzés, hogy a biztonság soha nem 100%-os.

The TOR

A rejtett szolgáltatások az

üzemeltető igényei szerint csak a TOR rendszeren belül vagy

tor2web proxyn keresztül a teljes Internet felől elé elérhetővé

tehetik, amit arra méltónak gondolnak.

Ha

a megosztás s TOR hálózaton belül történik, mind a szerver,

mint a látogatók azonosítása lehetetlen (bizonyos

peremfeltételekkel), az információ áramlása azonban

biztosított.

A szerverek a szolgáltatásaikat egy TOR rendszeren belüli adatbázisban teszik közzé, ezek után közvetítők (belépési pontokon) keresztül a szolgáltatás elérhető. Mivel a belépési pontokkal mind a szerver, mind a kliens TOR hálózatokon keresztül kommunikál a kommunikáció résztvevőinek kiléte mind a hálózaton belül is titokban marad.

A szerverek a szolgáltatásaikat egy TOR rendszeren belüli adatbázisban teszik közzé, ezek után közvetítők (belépési pontokon) keresztül a szolgáltatás elérhető. Mivel a belépési pontokkal mind a szerver, mind a kliens TOR hálózatokon keresztül kommunikál a kommunikáció résztvevőinek kiléte mind a hálózaton belül is titokban marad.

Természetesen

a szolgáltatások üzemeltetése közben is figyelni kell, hiszen

egy nyelv, egyi dőzóna beállítás is lehet árulkodó, ha

beazonosítható, hogy a nyilvánossága került adatok kinek az

érdekeit szolgálják, ismét közelebb kerülhetnek az

őzemeltetőhoöz

Ismételten

felhívjuk minden kedves olvasónk figyelmét, hogy a megfelelő

hatóságok műszaki, jogi és egyéb intézkedésekkel a TOR

rendszeren belül is képesek a bűnözők azonosítására.

Kapcsolódó

cikkek

Az USA titkosszolgálatai lehallgatják az európai mobiltelefonokat

Minden

telefonbeszélgetés lehallgatható

Forrás:Wikipédia

Forrás:Wikipédia

Mostanában

az Interneten rengeteg cikk 1 2 3

jelenik

meg, amely azt taglalja, hogy az USA titkosszolgálatai

lehallgatják/lehallgatták európai politikusok, illetve egyéb

fontos emberek telefonbeszélgetéseit.

Természetesen

a hírek igazság tartalmát megfelelő kritikával kell kezelni,

hiszen a titkosszolgálatok egyik eszköze a megtévesztés,

félrevezetés, azt azonban kijelenthetjük, hogy amennyiben az

európai vezető politikusok tevékenységét nem figyelte meg az

NSA, akkor rosszul végezte a munkáját.

A

telefon azonban kezdetektől nem volt alkalmas bizalmas megbeszélések

nyílt megtartására, hiszen a kezdetekben a telefonközpontos

kisasszony bármikor belehallgathatott/beleszólhatott a

beszélgetésekbe, később az analóg telefonvonalat akár a

központban, illetve a telefonvonal megcsapolásával annak teljes

hossza mentén rá lehetett csatlakozni a telefonvonalra és

lehallgatni azt.

A

pont-pont (segélykérő, katonai) telefonvonalaknál a vezeték

megcsapolásával bármikor lehallgathatóak voltak.

A

korszerű mobiltelefonok (elvileg) nagy biztonságú titkosítást

alkalmaznak az adatok továbbítására, a szolgáltatóknak azonban

a törvényes előírások szerint lehetővé kell tenni a

központokban a kommunikáció lehallgatását. A törvény ehhez

komoly feltételeket ír elő, azonban, ha a lehetőség már adott,

az ember fantáziája elszabadul…

Egyes

oldalakon olyan szoftverekről beszélnek, amelyek lehetővé teszik

kikapcsolt mobiltelefon lehallgatókészülékként való

használatát. Ebben a formában a dolog „sok kérdést vet fel”,

azonban olyan program elképzelhető, amely kikapcsolás helyett egy

csendes módba kapcsolja a készüléket, amelyet így szinte

észrevétlenül lehet felhívni, és a körülette zajló

beszélgetést lehallgatni. Ez a módszer azonban könnyen

lebuktatható, ha a készüléket aktív hangfal vagy rádió mellé

tesszük, halljuk a mobil adatforgalomra jellemző kattogást.

Röviden

összefoglalva (ismét): Ha valamit titokban akarunk tartani, ne

telefonon beszéljük meg (Erre van egy szakkifejezés: „Ez nem

telefontéma”). Ha ezt az európai vezetők (illetve a stábjuk)

nem tudták, alkalmatlanok a feladatukra.

Az

Androidos okostelefonokra létezik program, ami a telefonbeszélgetést

titkosítja. A program használata felveti a kérdést, hogy a

program készítője mennyire az ügyfelek, illetve mennyire a saját

érdekeit tartja szem előtt, használata azonban (megfelelő

körültekintéssel) meggondolandó lehet, ha az ember mobiltelefonon

kénytelen üzleti megbeszélést folytatni.

A

virágnyelv használata mindenképpen hatásos és olcsó megoldás

lehet. A „Pókerben kihúztam a piros ászra a hetest” akár

igaz is lehet, de egy randi megbeszélése a piros ász étteremben 7

órára.

Kapcsolódó cikkek

Hogyan bánnak a szolgáltatók az adatainkkal?

A

címben feltett kérdésre a válasz meglehetősen összetett.

A szolgáltató

A

nulladik válasz: „Nézd meg az Általános Szerződési

Feltételekben”

Ezt

a témát Tiboru a Konteo

blogon olyan

alaposan körüljárta egy konkrét szolgáltató esetén, hogy én

itt nem próbálom meg felülmúlni. A cikk röviden összefoglalva:

A szolgáltató fenntartja magának a jogot, hogy a szerverein tárolt

adatokból származtatott műveket hozzon létre, illetve eladja

azokat.

Amennyiben

a szolgáltatót a titkosszolgálatok megkeresik köteles az adatokat

kiadni Az Egyesült Államokban a Patriot Act 1 előírásai

szerint, de valószínűleg minden fejlett országban van hasonló

szabályozás.

Amennyiben

az adatainkat sem a szolgáltató sem a titkosszolgálatok sem

vizsgálja/hozza nyilvánosságra még mindig vannak mindkét

szervezetnek alkalmazottai, akik tévedésből, meggyőződésből az

adatainkat nem a mi érdekeink szerint kezeli. Erre példa a

wikileaks illetve a Snowdwen-ügy, amikor egy alkalmazott

bizalmas adatokat szolgáltat ki, a munkaadójának érdekeinek

ellenére.

Az adatforgalom

A

következő kérdés, hogy kik látják az adatforgalmat a

munkaállomás és a szolgáltató között.

A

kérdésre nincs feltétlenül pontos válasz, hiszen a TCP/IP

szabvány nem ír elő szigorú szabályokat az adatútvonalakra,

tehát egy-egy konkrét esetben nem lehet tudni, hogy a hálózati

eszközök, amelyeken az adataink keresztül mennek kinek a

tulajdonában vannak, akinek technikai lehetősége lehet a

lehallgatásra.

A saját munkaállomás

A

munkaállomáson is nyomot hagy a munkaállomáson temp fájlok és

cookie-k (sütik) formájában.

A részmegoldások

Minden

problémára van megoldás, amennyiben

- Elfogadjuk, hogy a forgalomban levő adattitkosítási eljárások megvédik adatainkat

- Megfelelő körültekintéssel járunk el

Minden

olyan adatot, amelyet harmadik fél szerverén (mail, told a cuccot,

googledrive…) tárolunk megfelelő eljárással titkosítsunk.

A

munkaállomáson használjuk a böngészőnk privát böngészés

opcióját.

A

titkosítva tárolt adatok csak azok számára hozzáférhetőek,

akik rendelkeznek a titkosítás feloldásához szükséges kulccsal.

Ez felveti a kulcselosztás problémáját, ami azt jelenti, hogy a

kulcsokat biztonságos csatornán keresztül kell minden érintetthez

eljuttatni.

Azt

azonban kijelenthetjük, hogy kevés internetező tesz meg ennyit az

adatai bizalmasságának védelmében, tehát egy ilyen szintű

védelem felhívja a figyelmet a védett adatokra, ezért a kevésbé

értékes adatokat is célszerű védelemmel ellátni, illetve minél

több embert erre biztatni.

Kapcsolódó cikkek

A Bitcoint betiltották Oroszországban

A kép

forrása: Wikipédia

A

bitcoin egy interneten informatikai eszközökkel megvalósított

fizetési rendszer. Míg Magyarországon terjed az elfogadása, Nagy

Britaniában bitcoin alapú ATM-eket terveznek üzembe helyezni1,

Oroszországban a használatát betiltották2 .

A

Bitcoin gazdasági hatásait nem szeretném elemezni, kizárólag a

(tágan értelmezett) technikai kérdésekkel szeretnék foglalkozni,

illetve a „hagyományos” pénzrendszerrel összehasonlítani.

A Bitcoin tulajdonságai

A

Bitcoin az Interneten korszerű kriptográfiai módszerek

használatával létrehozott fizetési rendszer, amely több lényeges

ponton eltér a bankrendszer által üzemeltetett fizetési

rendszerektől.

A

Bitcoin mögött nem áll olyan , a jegybankhoz hasonló szervezet,

amelynek feladata az árfolyam-stabilitás biztosítása, bár a

jegybank jelenléte sem feltétlenül garancia a stabil árfolyamra

(elegendő a pengő inflációjára gondolni 1946-ban)

A

manapság elterjedt pénz jellemzői

- Belsőérték nélküli pénz (A pénznek nincs saját értéke )

- Folyószámlapénz

- Elektronikusan nyilvántartott pénz

- Elfogadási kötelezettséggel terhelt

Az,

hogy belső érték nélküli, azt jelenti, hogy például az

aranypénzzel szemben a korszerű pénzek nem rendelkeznek saját

értékkel, a vásárlóértéküket társadalmi közmegegyezés

határozza meg, így árfolyamuk széles határok között változhat.

A

folyószámlapénz azt jelenti, hogy a forgalomban levő pénz nagy

részének nincs fizikai megfelelője, hanem csak folyószámlákon

létezik, a forgalma pedig tranzakciókkal történik

Az,

hogy a pénz elektronikusan nyilvántartott, annyit jelent, hogy a

folyószámlák és tranzakciók nyilvántartása elektronikusan,

korszerű kriptográfiai és egyéb titokvédelmi intézkedések

mellett számítógépeken történik.

A

nemzeti valutát minden országban kötelező elfogadni

fizetőeszközként (ez nem jelenti azt, hogy más pénznem esetleg

ne lehetne elfogadható)

Amiben ettől a Bitcon eltér

Nem

áll mögötte semmilyen bank (legalábbis a mostani információk

szerint)

Nem

terheli elfogadási kötelezettség

A

mögöttes jegybank hiánya miatt az árfolyama szélsőséges

határok között változik, bár az eddig tapasztalt változás

sebessége és mértéke meg sem közelíti a pengő 1946-es

inflációját.

Filozófiai

eltérés, hogy a Bitcoin számlák közötti tranzakciók

nyilvánosan zajlanak, azonban a számlák tulajdonosai nem ismertek,

míg a banki számlák tulajdonosai ismertek, azonban a tranzakciók

a banktitok körébe esnek.

Mivel

sem a Bitcoin sem a modern pénz nem rendelkezik belő értékkel

vásárlóerejét kizárólag a társadalmi közmegegyezés határozza

meg.

A

fentiek alapján a jogi szabályozástól szinte függetlenül a

Bitcoin (vagy valamelyik alternatívája) a közeli jövőben

elterjed-e általános fizetőeszközként, az kizárólag attól

függ, hogy a közösség elfogadja-e fizetőeszközként, mivel a

számlatulajdonosok személye nem ismert a jogi tiltás a

gyakorlatban nehezen kikényszeríthető.

A

Bitcoin ellen gyakran azt hozzák fel, hogy a használt kriptográfiai

megoldásai egy áttörés hatására (a kvantumszámítógépek

megjelenése) elavulttá válhatnak. Ez azonban igaz a banki

számlákra is, és az eljárások idejében való lecserélésére

mindkét esetben szükséges és lehetséges.

A

Bitcoint gyakran hozzák összefüggésbe adóelkerüléssel, egyéb

bűncselekményekkel, azonban be kell látni, hogy ezek

finanszírozására a Bitcoin megjelenése előtt is voltak

technikák, illetve (konkrét példákat nem szeretnék írni),

vannak olyan nehezen ellenőrizhető (egyébként legális)

tevékenységek, amelyről számlát kiállítva egy illegális

tevékenységet követő pénzmozgás legalizálható.

A

tiltás a legális pénzforgalomban megakadályozza a Bitcoin

használatát, azonban, amennyiben valaki a Bitcoin tranzakciót nem

szeretné a a hatóságok orrára kötni, használhat

inkognitóvédelmi intézkedéseket (VPN, TOR illetve alternatívák),

így a tiltás valószínűleg nem befolyásolja az illegális

tevékenységek finanszírozását.

Az

Index cikke éppen megint temeti a Bitcoint3 .

A jövő majd megmutatja, szükség van erre a fizetési rendszerre.

Hasonló

cikkek

Kutyák, chipek, műholdak

Az

elveszett kutyák megtalálását segíti a kutyába kötelezően

beültetett mikrochip. Ezt a mondatot sajnos gyakran félreértik.

Lássuk hogyan működik a kutyába ültetett mikrochip!

A

beültetett mikrochip egy néhány cm távolságról leolvasható

jeladó, amely összesen egy számot tartalmaz. Ez egy sorszám, ami

az egész világon egyedülálló.

Az elkóborolt

kutyák gyakran menhelyeken kötnek ki

Ha ennyire egyszerű a rendszer,

akkor hogyan segít megtalálni egy elkóborolt kutyát?

A

rendszer lényege petvetdata.hu oldalon

elérhető adatbázis. Az állatorvos, amikor a chipet beülteti,

ebben az adatbázisban rögzíti a kutya és a gazdi adatait. Amikor

az állat gazdát cserél, az adatokat ugyanebben az adatbázisban

módosítja.

A

chip száma alapján (ez az oltási könyvben is megtalálható)

bárki ellenőrizheti, hogy a kedvencéről milyen adatokat tartanak

nyilván.

Zorró

kutyáról például a következő adatokat találtam:

Chipszám:

|

xxxxxxxxxxxxxx

|

Tetoválási

szám:

|

|

Név:

|

Zorró

|

Állatfaj:

|

kutya

|

Fajta:

|

keverék

(vizsla+labrador)

|

Ivar:

|

hím

|

Utolsó

adatmódosítás:

|

2013.10.05

|

Veszélyessé

nyilvánítva (igen/nem):

|

nem

|

Legutolsó

oltás:

|

Nobi

Vac. DHPPi+RL 2013.xx.xx

|

A

legfeltűnőbb, hogy a gazdáról nem látható adat. Ennek az az

oka, hogy adatvédelmi okokból ezeket az adatokat csak az arra

felhatalmazott személyek (például állatorvosok) láthatják,

kezelhetik.

Ha

a chipet leolvassák, akkor annak száma alapján az állatorvosok,

gyepmesteri telepek munkatársai a gazda adatait megnézhetik és

kapcsolatba léphetnek vele.

A

leírásból azonnal látszik, hogy a rendszer működésének

alapköve, hogy a nyilvántartásban szereplő adatok pontosak

legyenek. Ezért az állatorvossal az oltások alkalmával érdemes

egyeztetni a nyilvántartott adatokat.

A

rendszer másik jellemzője, hogy csak akkor képes segíteni, ha a

kutya pár centiméterre van egy leolvasó készüléktől, vagyis

amíg nem jut el állatorvoshoz vagy gyepmesteri telepre, addig az

állat tartózkodási helyének meghatározása nem lehetséges.

Ebből a szempontból a billog illetve a tetoválás elektronikus

megfelelőjének tekinthető.

Ha

szeretnénk a kedvencünket olyankor is követni, amikor nem látjuk,

akkor GPS nyakörvre van szükségünk. Ez telefonon, vagy rádión

keresztül tájékoztat a nyakörv pontos pozíciójáról, azonban

az elem (akkumulátor) élettartama erősen korlátozott a GPS vevő

magas fogyasztása miatt, vagy a készülék mérete nagy.

Időnként

lehet rémmeséket hallani arról, hogy a kutyákba azért ültetnek

chipet, hogy a gazda tartózkodási helyét távolról követni

lehessen. Ezzel kapcsolatban rossz hírem van: Akinek van

mobiltelefonja annak a helyzetét néhány 10 m körön belül a

szolgáltató 5 évre visszamenőleg meg tudja határozni, a

kutyachip (mint már kiderült) erre alkalmatlan.

Kapcsolódó

cikkek

Kaspersky Lab: a TOR-hálózat valóban biztonságos

és nem feltétlenül rossz

A

szupertitkosnak kikiáltott kibertér, a TOR-hálózat valóban

védelmet nyújt a fürkésző szemek ellen és egyaránt fellelhető

benne "a jó, a rossz és a csúf" is - állapította meg a

Kaspersky Lab Darknet - Hidden Spots of the Internet elemzése.

A

Kaspersky Lab orosz kiberbiztonsági vállalat szakemberei

csütörtökön online konferencián tájékoztatták a nemzetközi

sajtó képviselőit az internet titkos mélységeiben zajló