Kiberháború

Mentsük meg vírusos vagy összeomlott rendszerünket!

A

megoldást egy Windows XP alapú boot CD jelenti, amelynek a

segítségével egy komplett rendszert indíthatunk el CD-ről, amely

ráadásul tartalmazza a friss antivírus és antispyware

alkalmazásokat, Registry-takarítókat, backup programokat és még

számos egyéb szoftvert, amelyekre szükségünk lehet ahhoz, hogy

egy teljesen vírusos vagy éppen összeomlott rendszert

megpróbáljunk helyrepofozni, vagy legalább a fontos adatainkat

lementeni róla.

Akadnak olyan vírusfertőzések ugyanis, amelyeken az utólag telepíteni próbált víruskergetők már nem tudnak segíteni (a működésüket ilyenkor már számtalan tényező akadályozhatja). Ha tehát nem volt a gépen vírusirtó, vagy nem frissítettük annak adatbázisát minden nap, és ezért valamilyen kártékony program elszaporodott a gépünkön, a boot CD-ről indított ellentámadás lehet a legbiztosabb megoldás. Persze akadnak olyan vírusirtók, amelyek ezt a lehetőséget a telepítő lemezükön „hordozzák” - ilyenkor egyszerű a képlet. De ha nincs ilyenünk, akkor az alábbi megoldás segíthet, méghozzá nagyon egyszerűen.

A rendszerösszeomlás esetén egyértelmű, miért van szükségünk boot CD-re.

Akadnak olyan vírusfertőzések ugyanis, amelyeken az utólag telepíteni próbált víruskergetők már nem tudnak segíteni (a működésüket ilyenkor már számtalan tényező akadályozhatja). Ha tehát nem volt a gépen vírusirtó, vagy nem frissítettük annak adatbázisát minden nap, és ezért valamilyen kártékony program elszaporodott a gépünkön, a boot CD-ről indított ellentámadás lehet a legbiztosabb megoldás. Persze akadnak olyan vírusirtók, amelyek ezt a lehetőséget a telepítő lemezükön „hordozzák” - ilyenkor egyszerű a képlet. De ha nincs ilyenünk, akkor az alábbi megoldás segíthet, méghozzá nagyon egyszerűen.

A rendszerösszeomlás esetén egyértelmű, miért van szükségünk boot CD-re.

Vírusok

írtása a CD-s rendszerrel

Fotó:

Értelemszerűen

egy ilyen lemez akkor jó, ha mindig kéznél van és mindig friss

(de legalább egy hónapnál nem régebbi) rajta a vírusadatbázis.

Ez sajnos azt feltételezi, hogy legalább havonta egyszer

összedobunk egy ilyen CD-t, ami az írható CD-k árait tekintve

azért nem egy óriási befektetés, viszont áldani fogjuk, ha

egyszer mégis szükség van rá.

A legjobb persze az, ha egy profi víruskergetőt teszünk a gépre, és ezzel megelőzzük, hogy vírusok és kémprogramok vessék meg lábukat gépünkön. A rendszerösszeomlás ellen azonban viszonylag nehéz 100%-osan védekezni.

A legjobb persze az, ha egy profi víruskergetőt teszünk a gépre, és ezzel megelőzzük, hogy vírusok és kémprogramok vessék meg lábukat gépünkön. A rendszerösszeomlás ellen azonban viszonylag nehéz 100%-osan védekezni.

Miből

lesz a cserebogár?

Ha valakinek dejavu-je van, az nem véletlen, korábban már írtunk hasonló megoldásról ebben a cikkünkben. Nem is csak hasonló, hanem egyenesen ugyanaz, de mégsem (remélem mindenkit sikerült összezavarnom).

Most ugyanis az UBCD4Win csomagról lesz szó, amely ugyan a BartPE-re épül (ezzel készíthetünk CD-ről futó Windowst), de sokkal jobban összeválogatott alkalmazásokkal. Szóval, aki egyszerűbben akarja megoldani a dolgokat, annak ezt javasoljuk.

Ellentétben a számos kalóz megoldással, amelyek az interneten keringenek, az UBCD4win (Ultimate Boot CD for Windows a becsületes neve) kizárólag ingyenes alkalmazásokat vagy személyes használatra ingyenes programokat tartalmaz. Ha tehát magunknak írjuk fel a lemezt, abból nem lehet gondunk.

A Windowst mi adjuk a képletbe, így ha az nem jogtiszta, az a saját felelősségünk.

Rögtön az elején szögezzük le, a CD-ről futtatható Windows XP nem képes kiváltani egy telepítettet, hordozható rendszernek sem az igazi, ugyanis lassú. Kifejezetten arra jó, hogy mentőlemezünk alapját képezze. És persze arra, hogy ne Linux alapú mentőlemezt kelljen használnia annak, aki megrögzött Windows felhasználó. Az alábbiakban ismertetett megoldás használatát minimum középhaladó felhasználóknak javasoljuk.

Ha valakinek dejavu-je van, az nem véletlen, korábban már írtunk hasonló megoldásról ebben a cikkünkben. Nem is csak hasonló, hanem egyenesen ugyanaz, de mégsem (remélem mindenkit sikerült összezavarnom).

Most ugyanis az UBCD4Win csomagról lesz szó, amely ugyan a BartPE-re épül (ezzel készíthetünk CD-ről futó Windowst), de sokkal jobban összeválogatott alkalmazásokkal. Szóval, aki egyszerűbben akarja megoldani a dolgokat, annak ezt javasoljuk.

Ellentétben a számos kalóz megoldással, amelyek az interneten keringenek, az UBCD4win (Ultimate Boot CD for Windows a becsületes neve) kizárólag ingyenes alkalmazásokat vagy személyes használatra ingyenes programokat tartalmaz. Ha tehát magunknak írjuk fel a lemezt, abból nem lehet gondunk.

A Windowst mi adjuk a képletbe, így ha az nem jogtiszta, az a saját felelősségünk.

Rögtön az elején szögezzük le, a CD-ről futtatható Windows XP nem képes kiváltani egy telepítettet, hordozható rendszernek sem az igazi, ugyanis lassú. Kifejezetten arra jó, hogy mentőlemezünk alapját képezze. És persze arra, hogy ne Linux alapú mentőlemezt kelljen használnia annak, aki megrögzött Windows felhasználó. Az alábbiakban ismertetett megoldás használatát minimum középhaladó felhasználóknak javasoljuk.

CD-gyártás

Lássunk hát neki a CD elkészítésének Nem lesz nehéz, de idő azért kell hozzá. És még néhány apróság, amire azükségünk lesz:

- 1 db írható CD (az újraírható esetleg praktikusabb lehet),

- eredeti Windows XP telepítő CD (minimum SP2,

- UBCD4Win telepítő (ez letölthető innen).

Lássunk hát neki a CD elkészítésének Nem lesz nehéz, de idő azért kell hozzá. És még néhány apróság, amire azükségünk lesz:

- 1 db írható CD (az újraírható esetleg praktikusabb lehet),

- eredeti Windows XP telepítő CD (minimum SP2,

- UBCD4Win telepítő (ez letölthető innen).

Az

UBCD4Win letöltése és telepítése teljesen a Windowsban

megszokott stílusban zajlik. Egyetlen gond merülhet fel,

nevezetesen, van három olyan állomány a csomagban, amelyet a

vírusirtók veszélyesnek ítélhetnek és telepítés közben

karanténba rakhatják. Ez ugyan a CD működését nem befolyásolná

különösebben, de mivel a telepítő a végén még egy MD5

ellenőrzőkód összehasonlítást is végez az internetes adatbázis

alapján, a „kigolyózott” programok feltűnnek neki, és így

hibaüzenetet kapunk. A végeredményt ez csak annyiban befolyásolja,

hogy a kérdéses alkalmazások később nem használhatók a boot

CD-n. Mellesleg nem vírusokról van szó, hanem Riskware

alkalmazásokról (egy IP szkennerről és kulcskeresőről), amelyek

amolyan „hack” eszközök. Ha nem indítjuk el őket, nem tesznek

semmit, aki pedig tudja őket használni, annak jól jöhetnek. Ha a

vírusirtónk emiatt a teljes telepítést megakadályozná,

átmenetileg függesszük fel a védelmet (5-10 percre). Erre a

legtöbb ilyen szoftver lehetőséget kínál. Ha megelégszik azzal,

hogy törli őket, és a későbbiekben mi sem kívánunk foglalkozni

ezekkel a programokkal, akkor hagyjuk, hogy az „irtó” végezze a

dolgát. Aki továbbra is bizonytalan a dologban, az olvassa el itt

a részletes

leírást róluk.

Ha sikeresen telepítettük a csomagot, az Asztalon elhelyezett UBCD4Win ikonnal indíthatjuk el a CD-gyártás folyamatát.

Ha sikeresen telepítettük a csomagot, az Asztalon elhelyezett UBCD4Win ikonnal indíthatjuk el a CD-gyártás folyamatát.

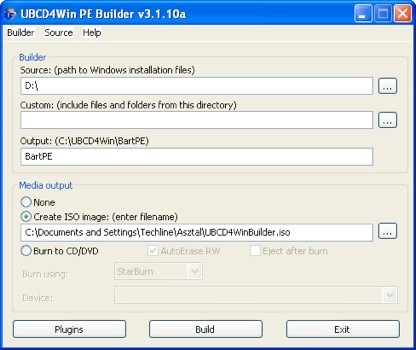

Az

UBCD4Win PE Builder felülete

Fotó:

Első

indításkor a program ajánlatot tesz arra, hogy előkutatja a

rendszerfájlokat, de ezt ne hagyjuk neki. Sokkal egyszerűbb, ha mi

magunk adjuk meg a Windows XP telepítő CD helyét. Tegyük hát be

a CD-t a meghajtóba, és a Source részben adjuk meg az elérési

útját (például D:\).

Ezután már kattinthatunk is a Plugins gombra, hogy összerakjuk lemezünk tartalmát.

Ezután már kattinthatunk is a Plugins gombra, hogy összerakjuk lemezünk tartalmát.

A

tartalom összeállítása

A Plugins ablakban találjuk a lemezre kerülő programok beállítási lehetőségeit. A legtöbbel nem kell törődnünk, de van néhány, amelyet a CD elkészítése előtt konfigurálnunk kell.

A Plugins ablakban találjuk a lemezre kerülő programok beállítási lehetőségeit. A legtöbbel nem kell törődnünk, de van néhány, amelyet a CD elkészítése előtt konfigurálnunk kell.

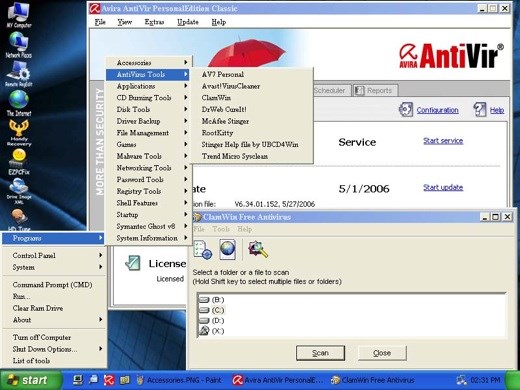

Válasszuk

ki, amit frissíteni szeretnénk, majd kattintsunk a Config gombra

Fotó:

Keressük

meg az Antivirus és Anti-Spyware kezdetű

bejegyzéseket, és kijelölve egyet, kattintsunk aConfig gombra.

Legyen a példa az Antivir

personal.

A Config gombra

kattintás eredménye ebben az esetben egy terminál ablak

megjelenése, ahol szépen, parancssoros környezetben követhetjük

végig a vírusadatbázis frissülését. Nem kell tennünk semmit,

csak várnunk. Ha végzett, a parancssor ablak bezárul, és

visszakerülünk a listához. Értelemszerűen ehhez élő internetes

kapcsolat is szükséges!

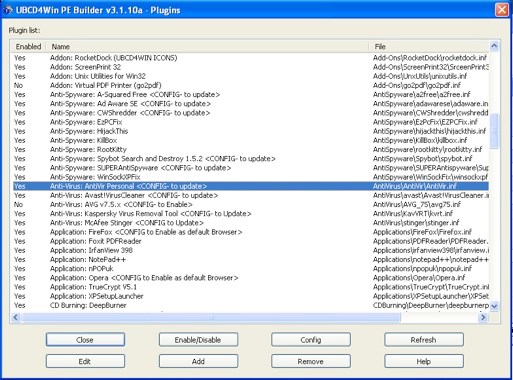

A

friss vírusadatbázis letöltése

Fotó:

Játsszuk

el mindezt az Avast, a Kaspersky Virus Removal Tool és a MacAfee

Stinger esetében is, illetve az Ad Aware SE és a Spybot elemeken is

(és persze bármelyik anti-spyware alkalmazáson, amit preferálunk,

van több is).

Ha ezzel megvagyunk, és van hozzá kedvünk, végignézhetjük a listát, hogy mire van szükségünk a felsorolt programok közül (bár az alapválogatás elég korrekt). A lista Enabled oszlopában a Yes szó jelzi, ha az adott program felkerül a CD-re, a No pedig azt, ha kimarad. Ezt az Enable/Disable gombra kattogva tudjuk befolyásolni. Alapból egy szinte mindennapi használatra is alkalmas összeállítást kapunk, IrfanView, Firefox és egyéb megszokott alkalmazások is felkerülnek, és persze számos rendszertakarító, Registry-kezelő, backup program és CD-író szoftver stb.

Ha engedtük telepítéskor a vírusirtónak likvidálni az IP szkennert és más, számára gyanús alkalmazást, akkor ott a listában állítsuk be a No lehetőséget (ez legtöbbször a Network: Angry IP Scanner). Alapvetően ennyi!

Ha ezzel megvagyunk, és van hozzá kedvünk, végignézhetjük a listát, hogy mire van szükségünk a felsorolt programok közül (bár az alapválogatás elég korrekt). A lista Enabled oszlopában a Yes szó jelzi, ha az adott program felkerül a CD-re, a No pedig azt, ha kimarad. Ezt az Enable/Disable gombra kattogva tudjuk befolyásolni. Alapból egy szinte mindennapi használatra is alkalmas összeállítást kapunk, IrfanView, Firefox és egyéb megszokott alkalmazások is felkerülnek, és persze számos rendszertakarító, Registry-kezelő, backup program és CD-író szoftver stb.

Ha engedtük telepítéskor a vírusirtónak likvidálni az IP szkennert és más, számára gyanús alkalmazást, akkor ott a listában állítsuk be a No lehetőséget (ez legtöbbször a Network: Angry IP Scanner). Alapvetően ennyi!

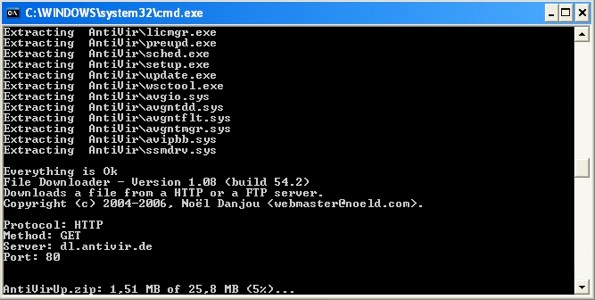

Készül

a CD!

Fotó:

A

többi az UBCD4Win PE dolga.

A Media output részben válasszuk ki, hogy ISO fájlt kívánunk-e

létrehozni, vagy közvetlenül CD-t írnánk. Ízlés - és CD-író

- kérdése. A végén persze az ISO-ból is fel kell írnunk a CD-t

valahol. Még talán annyit, hogy a Custom részben megadhatunk egy

mappát, amelynek a tartalmát szintén szeretnénk a CD-n látni.

Ide érdemes kedvenc portable

alkalmazásainkat bemásolni.

A Build gomba kattintva a program összegereblyézi a Windows XP telepítőt és a kiválasztott programokat, drivereket, majd elkészíti belőle a CD-t (vagy az ISO képfájlt).

Ettől kezdve van egy CD-ről működő Windows XP-nk, amelyet behelyezve a meghajtóba, majd újraindítva a gépet, egy sérült és vírusos rendszer esetében is biztonságban elérhetjük gépünk tartalmát, és megkezdhetjük a vírusirtást vagy az adatmentést, esetleg megpróbálkozhatunk a sérült rendszer helyreállításával. Működni fog az internet is, így ott is utána nézhetünk a megoldásoknak, miközben dolgozunk.

A mentéseket végezhetjük USB memóriakulcsra, külső merevlemezre, vagy ha van még egy CD/DVD-író a gépben, akkor arra (esetleg még FTP szerverre vagy ingyenes online tárhelyre, ha megy az internet kapcsolat).

A Build gomba kattintva a program összegereblyézi a Windows XP telepítőt és a kiválasztott programokat, drivereket, majd elkészíti belőle a CD-t (vagy az ISO képfájlt).

Ettől kezdve van egy CD-ről működő Windows XP-nk, amelyet behelyezve a meghajtóba, majd újraindítva a gépet, egy sérült és vírusos rendszer esetében is biztonságban elérhetjük gépünk tartalmát, és megkezdhetjük a vírusirtást vagy az adatmentést, esetleg megpróbálkozhatunk a sérült rendszer helyreállításával. Működni fog az internet is, így ott is utána nézhetünk a megoldásoknak, miközben dolgozunk.

A mentéseket végezhetjük USB memóriakulcsra, külső merevlemezre, vagy ha van még egy CD/DVD-író a gépben, akkor arra (esetleg még FTP szerverre vagy ingyenes online tárhelyre, ha megy az internet kapcsolat).

Törölt

fájlok visszaállítása a Handy Recovery-vel

Fotó:

A

felület nagyjából a Windows megszokott felülete, bár a Start

menü helyett mást kapunk, de ugyanolyan kényelmesen elindíthatunk

belőle mindent (persze minden lassú, de nem frusztrálóan). A

rendszer képes FAT/FAT32 és NTFS fájlrendszer írására és

olvasására, így minden gond nélkül hozzáférhetünk XP-s gépünk

tartalmához. Ha esetleg True Crypttel titkosított állományaink is

vannak, semmi gond, a True Crypt is megtalálható a CD-n

alapértelmezésben.

ExtrákAz

UBCD4Win a fentieknél sokkal többre is képes egy haladó

felhasználó kezében. Hozzátehetünk a rendszerhez saját

alkalmazásokat, és használhatjuk akár a Vista helyreállítására

is (sőt, akár Vista telepítőből is készíthetünk hasonló

rendszert), de ez jóval macerásabb és több körültekintést

igényel. Ezúttal az XP felhasználók számára szerettünk volna

mutatni egy lehetséges megoldást. Értelemszerűen ezt a CD-t

érdemes előre, a még működő rendszernél elkészíteni, mivel

egy vírusos vagy összeomlott rendszerű gépen ez már nem

megoldható (ilyenkor már legfeljebb ismerőseink segítőkészségére

támaszkodhatunk a CD elkészítésénél).

Bár nem létfontosságú, de azért szívderítő dolog a nehéz helyzetekben, hogy ha esetleg nagyon unatkoznánk víruskergetés közben, az alap Windows játékok is felkerülnek a CD-re, szóval elüthetjük az időt egy kis pasziánsszal.

Bár nem létfontosságú, de azért szívderítő dolog a nehéz helyzetekben, hogy ha esetleg nagyon unatkoznánk víruskergetés közben, az alap Windows játékok is felkerülnek a CD-re, szóval elüthetjük az időt egy kis pasziánsszal.

Mentsünk, mentsünk, de hova?

Fotó:

Irimiás László

IT-biztonságról kezdőknek – 4. rész

A

PC-k száma ugyan csökkenő a táblagépekkel és telefonokkal

szemben, azonban mint második legfontosabb IT-eszközt az otthoni

számítógépet is érdemes áttekinteni. Sorozatunk következő

írása az adatmentésre koncentrál.

A

PC-k száma ugyan csökkenő a táblagépekkel és telefonokkal

szemben, azonban mint második legfontosabb IT-eszközt az otthoni

számítógépet is érdemes áttekinteni. Sorozatunk következő

írása az adatmentésre koncentrál.

A

telefonnal összevetve a PC-k esetében egyrészt jóval nagyobb a

felhasználók szabadságfoka – rendszergazdaként bármit megtehet

–, másrészt a digitális videó, fotó, az életünkhöz

kapcsolódó dokumentumok, állományok általában ezen az eszközön

találhatók. Ezen állományok számunkra egyedi értéket

képviselnek mivel megismételhetetlenek. A kirándulásról

készített film/fotó ma már nem kerül mágneses adathordozóra,

hanem a legtöbb esetben memóriakártyára, majd annak betelte után

a személyi számítógépünkre. Védendő adat tehát van bőven.

Egy érdekes statisztika olvasható itt az

adatok típusáról azok tipikus tárolási helyéről

(PC/tablet/felhő).

Lejárt (CD/DVD)-lemez?

A

személyi számítógépen tárolt adatok védelme két területet

fedhet le: védeni kell egyrészt a szándékos károkozástól,

másrészt a meghibásodások, természeti csapások okozta

veszélyektől – magyarázta portálunknak Bilicki

Vilmos,

az SZTE Szoftverfejlesztés Tanszékének adjunktusa. Mostani

írásunkban a második területtel foglalkozunk, melyet az adatok

mentésével lehet megvalósítani. Az adatok mentésének módja a

felhasznált eszközök a hálózat elérhetőségével igen sokat

változott napjainkra. A klasszikus megoldások, mint a CD-re, DVD-re

írás ma már egyre kevésbé alkalmasak az adatok tartós

tárolására. Ez egyrészt a tárolandó adatok mennyiségének

robbanásszerű növekedésével, másrészt a CD, DVD

megbízhatóságával függ össze. Ma egy-egy családnak a nagy

felbontású fényképeknek és videóknak köszönhetően több tíz,

esetenként több száz gigabyte adatot kellene elmentenie. Ez még a

DVD-t leváltani hivatott, de nem igazán elterjedt BlueRay-lemezek

esetén is több tíz lemez használatát teszi szükségessé. Az

ilyen lemezekre írt adatok persze nem érhetőek el tetszőlegesen

bármikor, bárhonnan. Ma elterjedt megoldás még a memóriakártyák

alkalmazása is, ezek azonban korlátozott

kapacitással és élettartammal bírnak.

Külső tárhely és online

Alternatív

megoldásként szokták még alkalmazni a külső merevlemez-alapú

mentőegységeket – tudtuk meg a szakembertől. Ezen eszközök

néhány 10 ezer forinttól néhány 100 ezer forintos

árkategóriákban kaphatóak, és adott kapacitás/megbízhatóság

mutatóval rendelkeznek. A leggyakrabban alkalmazott megoldások egy

merevlemez hibáját tudják tolerálni. Ez villámcsapás esetén

nem segít rajtunk. Egy harmadik lehetőség az adataink online

mentése. Az adathálózat által nyújtott korlátlan online

eléréssel igen komoly alternatívát jelentenek a különböző

online adattárak. Az elérhető és népszerű online

mentőszolgáltatások egy elég részletes

összevetése ITT található.

Alternatív

megoldásként szokták még alkalmazni a külső merevlemez-alapú

mentőegységeket – tudtuk meg a szakembertől. Ezen eszközök

néhány 10 ezer forinttól néhány 100 ezer forintos

árkategóriákban kaphatóak, és adott kapacitás/megbízhatóság

mutatóval rendelkeznek. A leggyakrabban alkalmazott megoldások egy

merevlemez hibáját tudják tolerálni. Ez villámcsapás esetén

nem segít rajtunk. Egy harmadik lehetőség az adataink online

mentése. Az adathálózat által nyújtott korlátlan online

eléréssel igen komoly alternatívát jelentenek a különböző

online adattárak. Az elérhető és népszerű online

mentőszolgáltatások egy elég részletes

összevetése ITT található.Útban a végtelen tárhely felé

Ezen

megoldások már olyan kényelmi szolgáltatásokkal bírnak, mint a

mobileszközök egyenrangú kezelése, vagy a mentett adatok

verziózása, a beállított könyvtárak automatikus mentése stb. A

tárterületeket tekintve érdemes megnéznünk az úgynevezett

végtelen tárhelyet kínáló megoldásokat, ahol havi 1000 forint

környéki összegért biztonságba tudhatjuk minden fényképünket,

videónkat. Ezen általános mentési szolgáltatásokon túl

léteznek adott médiákat, főleg a fényképeket kezelő ingyenes

szolgáltatások (például Google Picassa), illetve olyan online

tárhelyek (SkyDrive, GoogleDrive, UbuntuOne, Dropbox stb.) melyek

általános felhasználásúak és ingyenesek. Ezek jellemzően a

néhány tíz GByte tárolási biztosítják ingyen.

Az

adataink biztonsága érdekében tehát először a mentésről kell

gondoskodnunk. Ma már léteznek olyan integrált szolgáltatások,

amelyekkel a különböző eszközeinket egyszerűen, átláthatóan

menthetjük. Arra persze nincs garancia, mi történik, ha egy ilyen

szolgáltatást végző cég csődbe megy. Érdemes olyan

szolgáltatókat keresni, amelyek már régóta a piacon vannak és

elég nagyok ahhoz, hogy ne kelljen a csődtől tartanunk.

Ez

a biztonság persze csak az általános IT-biztonsággal együtt

értelmezhető, amelyről részben már beszéltünk, részben pedig

a következő cikkben fogunk beszélni.

|

2.3.

A telepítés előtt elvégzendő feladatok

|

||

|---|---|---|

|

2.

fejezet - A FreeBSD telepítése

|

||

2.3. A telepítés előtt elvégzendő feladatok

2.3.1. Készítsünk leltárt a számítógépünkről

A

FreeBSD telepítése előtt érdemes összeszedni, pontosan mi minden

is található a számítógépünkben. A FreeBSD telepítőrutinjai

mutatni fogják a különböző komponensek (merevlemezek, hálózati

kártyák, CD-meghajtók és a többi) modelljét és gyártóját. A

FreeBSD ezenkívü megpróbálja kideríteni a megjelenő eszközök

pontos konfigurációját is, beleértve a használt IRQ és IO

portok kiosztását. A PC-s hardverek különféle szeszélyei miatt

azonban ez az iménti folyamat nem minden esetben megbízható, ezért

előfordulhat, hogy helyesbíteni kell a FreeBSD által megállapított

értékeket.

Ha

már van a gépünkön egy másik operációs rendszer,

például Windows® vagy Linux®, akkor mindenképpen

hasznos lehet az általa felkínált eszközökkel lekérdezni a

hardvereink beállításait. Ha nem lennénk biztosak benne, hogy az

adott bővítőkártyákat pontosan milyen beállításokkal is

használjuk, nézzük meg ezeket magán a kártyán. A népszerű IRQ

értékek általában a 3, 5 és 7, valamint az IO portok számát

általában tizenhatos számrendszerben szerepeltetik, például

0x330.

Javasoljuk,

hogy nyomtassuk ki vagy írjuk le ezeket a paramétereket a FreeBSD

telepítése előtt. Ehhez rendezzük ezeket egy táblázatban,

valahogy így:

|

Eszköz

neve

|

IRQ

|

IO

portok

|

Megjegyzés

|

|---|---|---|---|

|

Első

merevlemez

|

-

|

-

|

Mérete

40 GB, gyártmánya Seagate, elsődleges IDE master

|

|

CD-ROM

meghajtó

|

-

|

-

|

Elsődleges

IDE slave

|

|

Második

merevlemez

|

-

|

-

|

Mérete

20 GB, gyártmánya IBM, másodlagos IDE master

|

|

Első

IDE vezérlő

|

14

|

0x1f0

|

|

|

Hálózati

kártya

|

-

|

-

|

Intel®

10/100

|

|

Modem

|

-

|

-

|

3Com®

56K-s faxmodem, COM1

|

|

…

|

|

|

|

Ahogy

elkészítettük a számítógépünk alkatrészeit tartalmazó

listát, vessük ezeket össze a telepítendő FreeBSD kiadás által

megkövetelt eszközökkel.

2.3.2. Mentsük le az adatainkat

Amennyiben

a FreeBSD telepítéséhez használt számítógép számunkra

értékes adatokat tárol, igyekezzünk lementeni ezeket, és a

FreeBSD tényleges telepítése előtt győződjünk is meg róla,

hogy a mentés sikeres volt. A FreeBSD telepítőrutinjai

természetesen megerősítést fognak kérni bármilyen adat lemezre

írása előtt, azonban ha egyszer már elindítottuk a folyamatot,

már semmit sem tudunk visszafordítani.

2.3.3. Döntsük el a FreeBSD telepítésének helyét

Ha

a FreeBSD telepítéséhez az egész merevlemezünket fel akarjuk

használni, akkor még nincs miért izgatnunk magunkat — nyugodtan

átléphetjük ezt a szakaszt.

Amikor

viszont a FreeBSD-t más operációs rendszerek mellé szeretnénk

telepíteni, ismernünk kell, miként is helyezkednek el az adatok a

lemezeken, és hogy ez miként is érint bennünket.

2.3.3.1. A lemezek kiosztása a FreeBSD/i386 esetén

A

PC-k által használt lemezek különálló darabokra tagolhatóak.

Ezeket a darabokat partícióknak

nevezzük. Mivel azonban a FreeBSD maga is tárol partíciókat,

ezért ez az elnevezés pillanatok alatt megtévesztővé válhat,

ezért ezeket a lemezdarabokat a FreeBSD lemezslice-oknak vagy

egyszerűen csak slice-oknak hívja. Például a PC-s

lemezpartíciókkal dolgozó,

fdisk nevű

FreeBSD-s segédprogram partíciók helyett is slice-okra hivatkozik.

A PC lemezenként alapvetően csak négy partíciót enged meg.

Ezeket a partíciókat nevezik elsődleges

partícióknak.

Ettől a korlátozástól egy új típus, a kiterjesztett

partíció létrehozásával

szabadultak meg, amivel így négynél több partíció is

készíthető. Lemezenként egyetlen ilyen kiterjesztett partíció

található, de ezen belül speciális, ún. logikai

partíciókhozhatóak

létre.

Minden

partíciónak van egy partíció-azonosítója,

melyet a partíción található adatok típusának megállapítására

használnak. A FreeBSD partícióinak azonosítója a

165.

Általánosságban

véve minden operációs rendszer így azonosítja a partíciókat.

Például a DOS és annak leszármazottai, mint például a Windows®,

minden elsődleges és logikai partícióhoz egy

C:-től

induló meghajtó-betűjelet társít.

A

FreeBSD-t egy elsődleges partícióra kell telepíteni. A FreeBSD az

összes adatát, beleértve minden általunk létrehozott állományt

is, ezen az egyetlen partíción fogja elhelyezni. Ha viszont több

lemezünk van, többen is, vagy akár mindegyiken létrehozhatunk

FreeBSD-s partíciókat. A FreeBSD telepítésekor azonban legalább

egy ilyen partíciónak használhatónak kell lennie. Ez lehet előre

megtisztított üres partíciói is, vagy akár egy olyan partíció,

amelyen már nem használt adatok vannak.

Ha

már mindegyik partíciónk betelt, akkor a többi operációs

rendszer által felkínált eszközök (például MS-DOS®-ban

vagy Windows®-ban az

fdisk)

valamelyikével először fel kell közülük szabadítanunk egyet a

FreeBSD számára.

Amennyiben

akadna egy használható partíció, akkor használjuk azt. Ekkor

azonban előfordulhat, hogy ehhez először a meglévők közül

össze kell majd zsugorítanunk valamelyiket.

A

FreeBSD legkisebb telepíthető változata nagyjából 100 MB

lemezterületet igényel. Azonban ez egy nagyon kicsi

változat és szinte semmi helyet nem hagy a saját állományainknak.

Sokkal valósághűbb, ha grafikus felület nélkül nagyjából

250 MB-ot mondunk, és legalább 350 MB-ot a grafikus

felület használata esetén. Ha ezeken felül további szoftvereket

is telepíteni kívánunk, még több helyre lesz szükségünk.

Amikor

a FreeBSD számára akarunk helyet csinálni, vagy partíciókat

akarunk átméretezni, használjuk például aPartitionMagic® nevű

kereskedelmi szoftvert, vagy esetleg egy olyan szabad szoftvert, mint

például a GParted. Ismereteink szerint a PartitionMagic® és

a GParted is használható az NTFS partíciókkal.

A GParted számos live linuxos disztribúción

megtalálható, ilyen többek közt a SystemRescueCD.

Gondok

lehetnek azonban a Microsoft® Vista által használt

partíciókkal. Ezért nem árt, ha az átméretezésekor a kezünk

ügyében van a Vista telepítő CD-je. Természetesen, mint minden

lemezkarbantási művelet esetén, ilyenkor is határozottan ajánlott

biztonsági mentéseket készíteni.

Figyelem:

Az

említett eszközök helytelen használata megsemmisítheti a

lemezeinken tárolt adatokat, ezért a használatuk előtt

gondoskodjunk friss, működőképes biztonsági mentésekről.

Tegyük

fel, hogy a számítógépünkben egyetlen 4 GB méretű lemez

van, amelyen megtalálható aWindows® valamelyik verziója, és ezt

a lemezt korábban két, egyaránt 2 GB méretű meghajtóra

osztottuk, a

C:-re

és D:-re.

1 GB adatunk van a C: meghajtón

és fél GB a D:-n.

Mindez

tehát azt jelenti, hogy a lemezünkön két partíció található,

betűjelenként egy. Ha átmásoljuk a

D:meghajtón

levő adatainkat a C: meghajtóra,

akkor ezzel felszabadíthatjuk a FreeBSD számára a második

partíciót.

Tegyük

fel, hogy a számítógépünkben egyetlen 4 GB méretű lemez

van, amelyet teljes egészében aWindows® valamelyik példánya

foglal el. A Windows® telepítése során ezért minden

bizonnyal egyetlen nagy partíciót hoztunk létre, amely

a

C: betűjelet

kapta és a mérete 4 GB. Jelen pillanatban másfél GB

helyet használunk a lemezen, és szeretnénk a FreeBSD számára

2 GB helyet felszabadítani.

A

FreeBSD telepítéséhez a következők valamelyikét kell tennünk:

- Mentsük le a Windows®-os adatainkat, telepítsük újra a Windows®-t úgy, hogy egy 2 GB méretű partíciót választunk neki a telepítése során.

- A partíció összezsugorítására használjuk az előbb említett alkalmazásokat, például aPartitionMagic®-et.

2.3.4. Szedjük össze a hálózati beállításainkat

Amennyiben

a FreeBSD telepítésének részeként hálózatra is szándékozunk

csatlakozni (például egy FTP vagy NFS szerverről akarunk

telepíteni), ismernünk kell a hálózatra vonatkozó

beállításainkat is. A telepítő rá fog kérdezni ezekre az

információkra, amelyek megadása után a FreeBSD a telepítés

befejezéséhez csatlakozni tud majd a hálózatra.

2.3.4.1. Csatlakozás Ethernet-hálózaton, kábel- vagy DSL-modemen keresztül

Ha

egy Ethernet-hálózathoz, vagy magához az internethez csatlakozunk

egy DSL- vagy kábelmodemen keresztül, akkor az alábbi adatokra

lesz szükségünk:

- IP-cím

- Az alapértelmezett átjáró IP-címe

- A gépünk neve

- DNS (névfeloldó) szerverek IP-címei

- Hálózati maszk

Ha

nem ismerjük ezeket, érdeklődjünk a rendszergazdától vagy a

szolgáltatónktól. Elképzelhető az is, hogy mindezen

információkat DHCP segítségével,

automatikusan kapjuk meg. Ezt is mindenképpen jegyezzük fel.

2.3.4.2. Kapcsolódás modemmel

Ha

az internet-szolgáltatónkhoz hagyományos modemen keresztül

csatlakozunk, akkor is tudjuk telepíteni a FreeBSD-t interneten

keresztül, azonban ez nagyon sokáig tarthat.

Ehhez

tudnunk kell:

- Az internet-szolgáltatónk behívószámát

- A soros (COM) port számát, amelyen keresztül a modem kapcsolódik a gépünkhöz

- Az internet-szolgáltatónktól kapott felhasználói nevet és jelszót

2.3.5. Olvassuk el FreeBSD hibajegyzékét

Habár

a FreeBSD Projekt igyekszik a FreeBSD minden egyes kiadását a

lehető legmegbízhatóbban felkészíteni, hibák óhatatlanul is

maradnak bennük. Nagyon ritka esetekben ezek a hibák magára a

telepítés folyamatára is kihathatnak. Amint ezeket a problémákat

sikerül felderíteni és javítani, rögvest megjelennek a FreeBSD

honlapján található hibajegyzékben (angolul).

A telepítés előtt ezért mindig ajánlott átolvasni ezt a

dokumentumot, így megbizonyosodunk róla, hogy semmilyen utólag

felmerült probléma nem akadályozza munkánkat.

Az

összes kiadáshoz tartozó információ, beleértve az egyes

kiadások hibajegyzékeit is, a FreeBSD

honlapjáról akiadásokra

vonatkozó információkat tartalmazó

részen érhető el (angolul).

2.3.6. Szerezzük be a FreeBSD telepítéséhez szükséges állományokat

A

FreeBSD telepítése az alábbi helyek bármelyikén megtalálható

állományok felhasználásával történik:

Lokálisan:

- CD vagy DVD

- Ugyanazon a számítógépen levő MS-DOS® partíció

- Pendrive (USB-flash-tároló)

- SCSI- vagy QIC-szalag

- Floppylemezek

Hálózaton

keresztül:

- FTP oldalról, tűzfalon keresztül vagy szükség szerint HTTP proxy használatával

- NFS szerverről

- Párhuzamos vagy soros vonali kapcsolaton keresztül

Ha

megvásároltuk a FreeBSD telepítő CD-jét vagy DVD-jét, akkor már

mindennel rendelkezünk a telepítéshez. Lépjünk bátran tovább a

következő szakaszra (2.3.7.

szakasz - Készítsünk egy rendszerindító lemezt)!

Ha

eddig még nem szereztük volna be a FreeBSD telepítéséhez

szükséges állományokat, ugorjunk a 2.13.

szakasz - Saját telepítőeszköz elkészítésehoz,

ahol megtudhatjuk, hogyan készítsük elő a FreeBSD telepítését

az imént felsorolt helyzetekben. A szakasz elolvasása után pedig

jöjjünk vissza ide, majd folytassuk az olvasást a 2.3.7.

szakasz - Készítsünk egy rendszerindító lemeztban.

2.3.7. Készítsünk egy rendszerindító lemezt

A

FreeBSD telepítése úgy kezdődik, hogy a számítógépünkkel a

FreeBSD telepítőjét indítjuk el — ez viszont nem egy olyan

program, amit más operációs rendszerben el tudunk indítani. A

számítógépünk általában a merevlemezünkre telepített

operációs rendszert indítja el, azonban beállítható úgy is,

hogy az indulásához egy ún.„rendszerindító” (bootolható)

floppy lemezt használjon. Napjaink számítógépei azonban a

CD-meghajtóban levő CD-kről vagy USB lemezről is el tudnak

indulni.

Tipp:

Ha

CD-n vagy DVD-n megvan a FreeBSD telepítője (akár megvettük, akár

éppen magunk készítettük) és a számítógépünk tud CD-ről

vagy DVD-ről rendszert indítani (a BIOS-ban van egy „Boot

Order” vagy hozzá hasonló nevű beállítás), akkor

kihagyhatjuk ezt a szakaszt. A FreeBSD CD- és DVD image-ek

kiírásával egy rendszerindításra alkalmas lemezt kapunk, amiről

minden további előkészület nélkül telepíthetünk.

Rendszerindításra

alkalmas pendrive-ot az alábbi lépések mentén tudunk készíteni:

- Az image állomány letöltéseA pendrive-okhoz készült image állományok a

ISO-IMAGES/könyvtárból tölthetőek le,ftp://ftp.FreeBSD.org/pub/FreeBSD/releases/architektúra/ISO-IMAGES/verzió/FreeBSD-8.1-RELEASE-architektúra-memstick.imgnéven. Azarchitektúraésverzióhelyére a telepítendő architektúrát és verziószámot helyettesítsük be. Ennek megfelelően tehát például a FreeBSD/i386 8.1-RELEASE változata aftp://ftp.FreeBSD.org/pub/FreeBSD/releases/i386/ISO-IMAGES/8.1/FreeBSD-8.1-RELEASE-i386-memstick.imgcímről érhető el.A pendrive image.imgkiterjesztéssel rendelkezik. AISO-IMAGES/könyvtár általában több különféle állományt tartalmaz, ezek közül kell választanunk a FreeBSD telepítendő változatának, és sok esetben a telepítéshez rendelkezésre álló hardver típusának megfelelően.Fontos:

A következő lépés megkezdése előtt készítsünk biztonsági mentést a pendrive tartalmáról, mivel minden rajta levő adat törlődni fog. - A pendrive előkészítése

Figyelem:

Az itt található példában a rendszerindításhoz és így a művelet végrehajtásához a/dev/da0nevű eszközt fogjuk használni. Ezt ne felejtsük el helyettesíteni a rendszerünkön erre a célra használt eszköz nevével, máskülönben kárt tehetünk az adatainkban.Akern.geom.debugflagsváltozó értékének megfelelő beállításával engedélyezzük a céleszközön a Master Boot Record írását.# sysctl kern.geom.debugflags=16 - Az image pendrive-ra írásaAz

.imgkiterjesztésű állományt nem egyszerűen a pendrive-ra kell másolni, ez a lemez teljes tartalmát magában foglalja. Ennek megfelelően nem egyszerűen állományokat kell másolnunk az egyik lemezről a másikra. Helyette a dd(1) parancs segítségével írjuk az image állomány tartalmát közvetlenül a lemezre.#dd if=FreeBSD-8.1-RELEASE-i386-memstick.img of=/dev/da0 bs=64k

Rendszerindításra

alkalmas floppy lemezt az alábbi lépések mentén tudunk készíteni:

- A rendszerindító lemezek image-einek beszerzése

Fontos:

A FreeBSD 8.0 kiadásától kezdődően megszűnik a floppy lemezek támogatása. Helyette telepítsünk pendrive-ról, amelyről fentebb olvashatunk, vagy egyszerűen használjunk CD-t vagy DVD-t.A rendszerindító lemezek a telepítőeszközfloppies/könyvtárában találhatóak, illetve letölthetőek azftp://ftp.FreeBSD.org/pub/FreeBSD/releases/architektúra/változat-RELEASE/floppies/helyről. Azarchitektúraésváltozathelyére természtesen írjuk be a telepíteni kívánt architektúrát és verziót. Így például a FreeBSD/i386 8.1-RELEASE rendszerindító lemezei azftp://ftp.FreeBSD.org/pub/FreeBSD/releases/i386/8.1-RELEASE/floppies/címről érhetőek el.A floppyk image-ei.flpkiterjesztésűek. Afloppies/könyvtár számos különféle image-et tartalmaz, ezek közül leginkább a telepítendő FreeBSD változat, valamint emellett olykor konkrétan a hardver határozza meg a használandót. Az esetek túlnyomó részében négy floppyra lesz szükségünk:boot.flp,kern1.flp,kern2.flpéskern3.flp. A lemezek image-eit illető legfrissebb információkat ugyanazon a könyvtáron belül szereplőREADME.TXTállományban olvashatjuk (angolul).

- A floppyk előkészítéseMindegyik letöltendő image-hez elő kell készíteni egy-egy hajlékonylemezt. Nagyon fontos, hogy ezek a lemezek teljesen hibátlanok legyenek. Erről a legkönnyebben úgy győződhetünk meg, ha a lemezeket magunk formázzuk, és nem bízunk a különféle előreformázott (preformatted) floppykban. AWindows®-ban található formázó segédprogram sem árul el nekünk semmit a lemezeken található hibás részekről, egyszerűen csak „rossznak” (bad) jelöli meg és figyelmen kívül hagyja ezeket. Határozottan ajánljuk, hogy amennyiben a telepítésnek ezt a módját választjuk, mindig használjunk teljesen új floppykat.

Fontos:

Ha megpróbáljuk telepíteni a FreeBSD-t, és a telepítőprogram összeomlik, lefagy vagy bármilyen furcsaságot művel, elsőként mindenképpen a floppykra gyanakodhatunk. Ilyenkor írjuk ki az image-eket új lemezekre és próbálkozzunk újra a telepítéssel. - Az image állományok írása a floppykraAz

.flpkiterjesztésű állományok nem a lemezre másolható hagyományos állományok, hanem a lemezek teljes tartalmának képei, ezért ezeket egyszerűen nem másolhatjuk egyik lemezről a másikra. Az image-ek közvetlen lemezreírásához ehelyett kifejezetten erre a célra alkalmas eszközöket kell használnunk.Azok számára, akik a floppykat MS-DOS®/Windows® rendszerű számítógépeken kívánják elkészíteni, mellékeltünk egyfdimagenevű segédprogramot.Ha a CD-meghajtónk betűjele példáulE:és a telepítő CD-n található image-eket szeretnénk kiírni vele, akkor ezt a parancsot kell kiadnunk:E:\>tools\fdimage floppies\boot.flp A:Ezután ismételten adjuk ki az iménti parancsot minden egyes használni kívánt.flpállományra, azonban előtte mindig tegyünk be egy újabb floppyt, és a ráírt image-ek neveivel folyamatosan címkézzük fel a lemezeket. A megadott parancsot természetesen mindig írjuk át a konkrét.flpállományok tényleges elérési útvonalainak megfelelően. Ha nincs CD-nk, akkor azfdimageprogramot az FreeBSD FTP oldalán találhatótoolskönyvtárból is letölthetjük.Amikor a lemezeket egy UNIX® rendszeren készítenénk el (például egy másik FreeBSD rendszeren), akkor a dd(1) parancs is használható az image állományok közvetlen lemezreírásához. FreeBSD alatt így néz ki a paraméterezése:#dd if=boot.flp of=/dev/fd0FreeBSD-n a/dev/fd0az első hajlékonylemezes meghajtóra hivatkozik (tehát azA:betűjelű meghajtóra). Ennek megfelelően a/dev/fd1jelenti aB:meghajtót és így tovább. Más UNIX® változatok esetleg más neveket használhatnak a hajlékonylemezes meghajtók megnevezésére, ezért erről érdemes ilyenkor tájékozódni az adott rendszerhez tartozó dokumentációban.

Fontos:

Az

FTP-hez használt programunkat az image-ek letöltése során ne

felejtsük el bináris

(binary) átviteli

módban használni. Egyes böngészők hajlamosak ugyanis szöveges

(text vagy ASCII) átviteli

módot használni, ami viszont csak abból vehető észre, hogy nem

tudjuk a lemezekről elindítani a rendszert.

Most

már készen állunk a FreeBSD telepítésére!

A leggyakoribb számítógép hibák

Írta: ATX Computer.

Posted in Hasznos

információk

Tapasztalataink

szerint a leggyakoribb hibát a számítógép tápellátása okozza.

Ez általában az alábbi hibajelenségeket takarja:

Tápellátási

zavarok:

- A számítógép nem kapcsol be, a PowerLed és a HDD led nem világít

- Bizonytalan működés , a gép többször újraindul

- Füstöl a gép hátulja, égett szag érződik

- Új hardvert építettünk be, nem elég a teljesítmény

Ha

szerencsénk van akkor a tápegység meghibásodása egyszerű

tápegység cserével orvosolható.

Rosszabb

esetben a keletkező túlfeszültség tönkreteheti az alaplapot,

winchestert stb. Sajnos elég sok elfröccsent kondenzátorral,

tranzisztorral, szétnyílt IC-vel találkoztunk pályafutásunk

során. Ha nem biztos abban, hogy a problémát meg tudja oldani,

hívja szervizünket segítünk kiválasztani a megfelelő

teljesítményű és minőségű tápegységet amit természetesen be

is szerelünk kívánságára. Ha a tápegységünk vagy a

processzrohűtőnk erősen beporosodott, nincs megfelelő légáramlás,

a processzor vagy a táp túlmelegedhet, esetleg meg is hibásodhat

vagy bizonytalan működést produkál. Ilyenkor célszerű a gépet

kitisztíttatni.

Memória

hibák:

- Bekapcsoláskor a gép sípol

- Működés közben "kékhalál"

- Váratlan programleállás, a gép lefagy

- Bizonytalan működés, újraindul a gép

A

memória hiba legegyszerűbben egy teszt futtatásával

megállapítható .Töltsön le egy tesztprogramot. Írja ki egy

üres CD-re, majd bootoljon a CD-ről és indítsa el a programot. Ha

hibás memória szegmenst észlel a program, akkor a memóriát ki

kell cserélni.

Winchester hibák:

- A winchester kattog, nem tud pozícionálni

- Telepítéskor írás/olvasás hiba

- Működés közben a gép lefagy

- read/write error

- BIOS Setup nem ismeri fel a HDD-t

A

winchester számos mozgó alkatrészt tartalmaz, ezért egy bizonyos

idő után szinte törvényszerű a meghibásodás. A gyártók

lapján ez az érték általában megtalálható , az élettartam

általában órában van megadva. Ha a HDD egyre hangosabbá kezd

válni, lassul a működése, azonnal mentsük le adatainkat és

ellenőrizzük a winchesterünket. A gyártó oldalain általában

számos program található, ezek használatával vigyázzunk, mert

könnyen letörölhetjük vele fontos adatainkat.

VGA

kártya hibák:

- Bekapcsoláskor a gép sípol

- Nincs kép

- A kép kockás, szemetes

- Menet közben fagyás

A

probléma cserekártya behelyezésével viszonylag könnyen

behatárolható. Ha menet közben jelentkezik a probléma,

ellenőrizzük a kártya hűtését (ventillátor, vízhűtés). A

nem megfelelő hűtés a kártya fagyását okozhatja. Ha a kép

folyamatosan kockás vagy szemetes, a kártya memóriája is lehet a

hiba okozója.

Alaplapi

problémák:

- A gép nem indul

- Működés közben fagyás

Ellenőrizzük

a tápegység csatlakoztatását, kössünk le minden Hardware

elemet. Ha így sem indul (de tápot kap), ellenőrizzük, hogy az

alaplapi kondenzátorok nem púposodtak-e meg. Ha igen, akkor

biztosak lehetünk abban. hogy a problémánkat az alaplap okozza.

Ellenőrizzük,

hogy nincs-e az alaplapon égés, vagy sérülés.

Helytelen

beépítés:

- Ha valamilyen új tároló egységet építünk be, ellenőrizzük, hogy a jumperek (master/slave) jól vannak-e konfigurálva.

- A tápegységet helyesen csatlakoztattuk-e

- A kártyák, memóriák beérnek-e a foglalatba

- Az egységet jó slotba dugtuk-e

Természetesen

ezek a leírások nem teljesek, csupán segítséget adnak a

lehetséges hiba megállapításhoz. A szakértelmet, tapasztalatot

és a megfelelő eszközöket nem pótolja semmi. Csak akkor álljon

neki javítani, ha azzal nem okoz esetleg helyrehozhatatlan hibát,

adatvesztést.

Mit tud a magyar titkosszolgálat által használt kémprogram?

2014.

08. 14. 20:42

Mindent,

amit sejteni lehetett: feltörhetik a wifiket, helyi hálózatokat,

az internetszolgáltatók szervertermeiből pedig könnyedén lőnek

bárkire. Az arzenál széles skálán mozog, ami még akkor is

döbbenetes, ha szakembereknek igazán új nincs benne, a laikusokat

azért meglepheti, hogy tényleg elég pár másodperc egy sikeres

támadáshoz, vagy hogy a biztonságosnak tartott BlackBerry is

könnyedén lehallgatható.

Nemrég

megírtuk, hogy a magyar titkosszolgálat kiterjedt levelezést

folytatott a Gamma nevű cég supportjával a

FinFisher/FinSpy megfigyelőprogrammal kapcsolatban: a

bizonyítékok a parlamentet is lázba hozták, hamarosan

összeül a Nemzetbiztonsági Bizottság,

hogy kiderítsék, mire használja a magyar titkosszolgálat a

szoftvert. A rövid válasz egyszerű: kémkedésre. A hosszabbnak

jártunk utána.

Ez az igazi pr

A cég

nevében, @GammaGroupPR júzerrel a weblapot feltörő hekker azóta

is csöpögteti az információkat, nézegeti, mit talált. Érdmes

követni.

A hekker

egyébként azóta megszólalt (az átláthatóság sokat számít!),

és több bekezdésben kifejtette, pontosan

hogyan törte fel az oldalt (kiderült

semmi ördöngösség nem volt benne), és arra kért mindenkit,

hogy kövessék a példáját.

A

kormányzatoknak szánt kémprogramról valójában már

jó pár éve szivárognak információk:

a Wikileaks még 2011 végén tett közzé több dokumentumot a

FinFisherrel kapcsolatban, a kommunikációért felelős

irányítószervereiket is lefülelték már, a programot gyártó

Gamma International honlapjának feltörése után azonban még egy

kicsit okosabbak lettünk. A friss dokumentációk mellett a program

egyik altípusából futtatható demóverzió is kikerült, nem

beszélve a korábban már bemutatott supportos csevegésekről,

amelyek azért árnyalják a termékbemutatók idealista világát,

ami alapján a program körülbelül mindenre képes, amire egy igazi

kiberügynöknek szüksége lehet.

Érdemes

azért végigvenni a legfontosabb modulokat, melyekhez sokszor

hardveres támogatás is jár, izgalmas, filmekből ismert ránézésre

mindenre képes táskába épített laptoppal.

Tréning, támogatás, frissítés

A

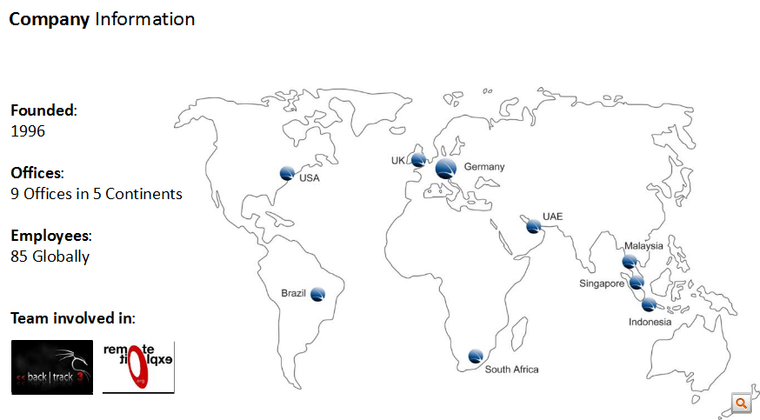

FinFisher nemcsak egy kémprogram, hanem egy szolgáltatáscsomag: az

eredetileg német székhelyű, ma már több országban jelenlévő,

csak kormányzati feleknek szállító Gamma International betanítást

is ad szoftvere mellé.

A

leendő ügyfelek szakértői szemek felügyeletével gyakorolhatják:

- hogyan kell embereket beazonosítani a neten;

- anonim emaileket követni;

- hozzáférni a webmailekhez;

- feltörni weboldalakat és szoftvereket;

- megfigyelni internetkávézókat, wifiket;

- elkapni és felvenni VOIP-hívásokat.

Ha a gyakorlás után gondok lennének, az sem gond, mint ahogy láttuk, támogatás is jár a szoftvercsomaghoz, sőt frissítések, és egyéni fejlesztések is (leszámítva a hardvereket).

Ez lenne a blackbox?

A

honlapról kiszivárgott termékbemutatók alapján a FinSpynak van

olyan modulja, amit kifejezetten az internetszolgáltatók

bekebelezésére fejlesztettek. Előfordulhat, hogy itthon is ezt

használják, de még valószínűbb, hogy Magyarországon a

Kapitális Bongó fut

a szervertermekben. A megfelelő berendezéseketmár

2002-ben telepítették. Azóta

persze akár frissíthettek is, mondjuk a FinFisher megoldására

(bár eredetileg is futhat ez, hiszen a cég 1996-os alapítású),

amely a termékbemutató szerint

- minden gyakori protokollal elboldogul;

- elrejti a megfigyelőszoftvert a célpontok letöltései között;

- szoftverfrissítésekbe rejti a kémszoftvereket;

- a célpontok által látogatott weboldalakon keresztül telepíti fel a kémszoftvereket.

Utóbbihoz

külön modul is van, amivel a szolgálatok könnyen beállítható

támadó weblapokat, hozhatnak létre, kártékony kódot pakolhatnak

weblapok mellett webmailekbe és videóportálokba is. A támadás

ráadásul állítólag akkor is működik, ha csak egy emailcímet

tudnak a szolgálatok. De beállítható az ellenkezője is:

mindenkit támadhatnak, aki bizonyos weboldalt meglátogat.

Ezek

elől igazából nincs hova menekülni, csak a legprofibb,

legparanioásabb informatikai szakemberek figyelnek folyamatosan

minden kimenő-bejövő forgalmat a számítógépeiken. Enélkül

viszont lehetetlen észrevenni, mikor ügyködik éppen az ügynök

az ügyünkön.

Előbb-utóbb kikerüli a vírusirtókat

A

programcsomag gerincét az asztali operációs rendszerekre való

FinSpy modul adja: ez átcsúszik a negyven legfontosabb vírusirtón;

hibák előfordulnak, a Microsoft Essentials, az AVG és a Google

Drive is felismert bizonyos verziókat, de a levelezésekből is

látszik, hogy ezeket folyamatosan javították.

A

FinSpy biztosítja a megfigyelők fedett kommunikációját is,

emelett képes:

- a Skype teljes megfigyelésére (beleértve a hívásokat, cseteket, fájlküldéseket, videót és kontaktlistát);

- de felveszi a többi VOIP-alapú programban hallottakat és cseteket is ;

- valós időben figyelhető meg vele bárki webkamerán és mikrofonon keresztül;

- kinyerni a fájlokat a merevlemezről;

- megfigyelni a billentyűleütéseket.

A

szoftver a hivatalos tájékoztató szerint „minden nagyobb

operációs rendszeren működik”: Windowson, Mac OSX-en és

Linuxon, a supportnak nyitott hibajegyekből azért kiderül, hogy

konkrét programverziókkal azért akad probléma.

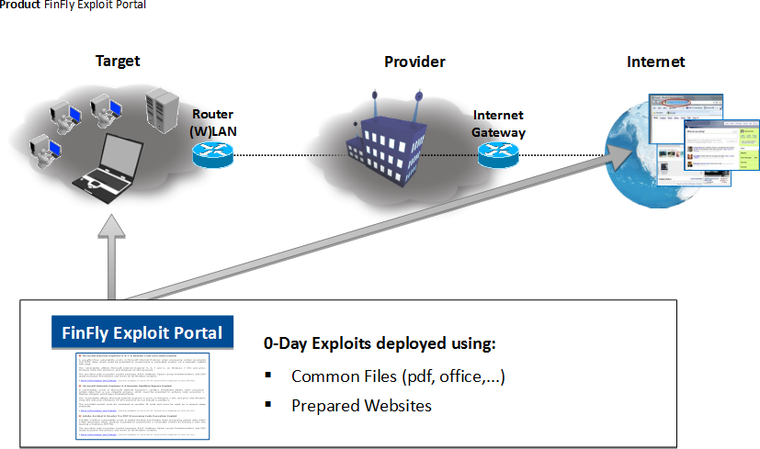

Sebezhetőséget adok-veszek

A

kémprogramot persze valahogy el is kell juttatni a célpontig, és

nem minden esetben van lehetőség vagy idő az internetszolgáltatót

igénybe venni ehhez. Megoldás ilyenkor is van, elég

- kb. negyven másodperc és egy USB- vagy FireWire-port;

- vagy hogy a gép helyi hálózaton legyen;

- vagy hogy a célpontnak okostelefonja legyen.

A

szoftverekhez tartozik egy, a cég által fenntartott piac is: itt

lehet hozzájutni az (általuk jellemzően másoktól beszerzett)

összes még éppen használható sebezhetőséghez. Saját leírásuk

szerint ezek főleg akkor hasznosak, ha a célpontok odafigyelnek,

ismerik a főbb célba juttatási technikákat. Az úgynevezett

0-dayek ellen ugyanis nincs védelem: pont azért hívják őket

nulladik napi támadásnak, mert a hibát még nem fedezték fel, és

nemhogy nem javították, de egyetlen vírusirtó sem mutatja ki

őket.

Ezek

a hibák sokszor távoli kódfuttatásra adnak lehetőséget,

magyarul gond nélkül feltelepíthető a kémszoftver a

célgépre. A FinFly Exploit nevű portálon mások mellett

a Microsoft Office, az Internet Explorer, és Adobe Acrobat

hibáit kihasználó sebezhetőségekhez lehetett hozzájutni.

A wifi percek alatt törhető

A

bejutás megoldásához, a megfelelő célpont kiválasztásához, és

a szükséges információk megszerzéséhez a Gamma több modult és

hardvert is fejlesztett, ezeket jellemzően ügynökökkel juttatják

a szolgálatok a célpontok közelébe. A FinIntrusion Kit nevű

készlettel képességei elég széles skálán mozognak:

- képes felfedezni az összes wifin és bluetoothon elérhető eszközt;

- pár perc alatt megfejti a WEP-pel kódolt wifik jelszavait;

- szótárazós támadással képes feltörni a WPA1 és WPA2 titkosításokat;

- figyeli a helyi hálózatokat felhasználónevekért és jelszavakért, még titkosítás (TLS/SSL) esetén is.

Elég pár másodperc

Kifejezetten

ügynökök terepmunkájához fejlesztettek USB-s és FireWire-s

(másik gyakori csatlakozó) modult is. Ezt elég negyven másodpercre

bedugni a célpont gépébe, ahol megkerüli a belépési jelszót, a

jelszavas képernyővédőt, és automatikusan kinyeri az előre

beállított, keresett adatokat.

A

fájlokat észrevétlenül kimásolja, akár a kukából is vagy az

alapján, hogy mikor nyitották meg őket utoljára. De megszerezi a

hálózati információkat, csetlogokat, böngészési előzményeket,

wifihez tartozó kulcsokat is.

Könnyen

hozzájut felhasználónevekhez és jelszavakhoz az

- emailkliensekből;

- üzenetküldőkből;

- böngészőkből;

- távoli adminisztrációs eszközökből.

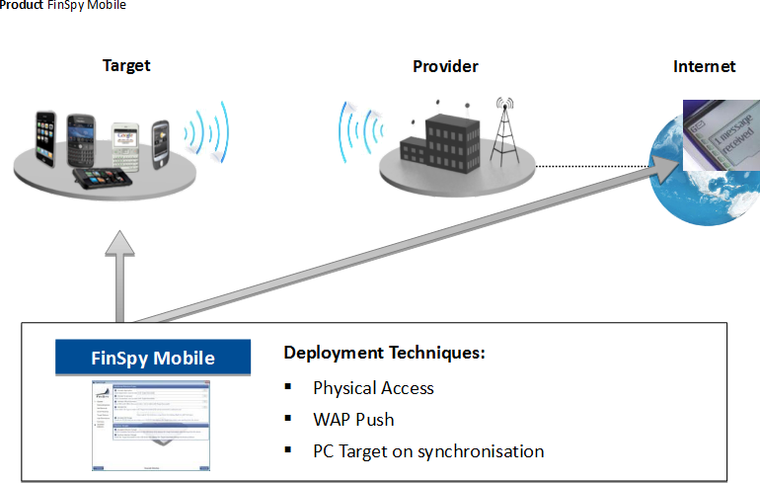

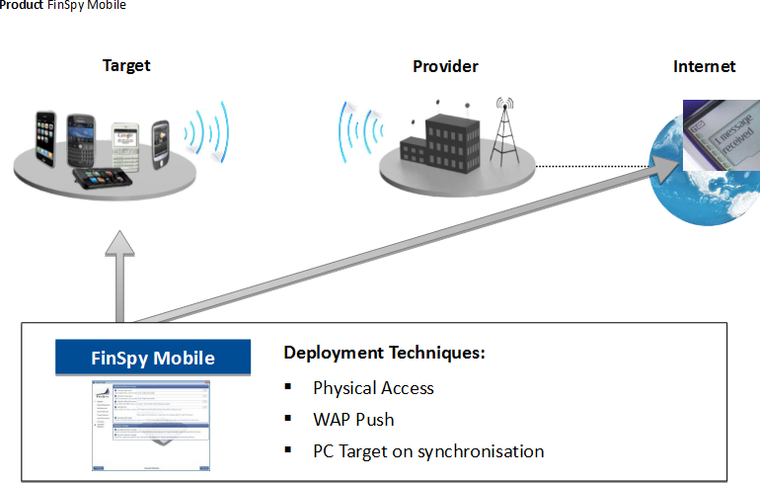

A mobilok sincsenek biztonságban

A

Gamma a modern

kor követelményeinek megfelelve fejlesztett

mobilos modult is. Ez egyrészt biztosítja a fedett kommunikációt

az ügynökségen belül, másrészt kémkedési funkciókra is

képes:

- felveszi a hanghívásokat;

- elmenti a szöveges üzeneteket;

- élőben lehallgathat a célszemély;

- bármi leölhető a mobilokra.

Ahogy

az előző cikkünkből kiderült, a szolgáltatások egy része nem

mindig, minden készüléken működik tökéletesen: a lehallgatásra

való kamuhívás például néha kicsörög. Ehhez viszont megint

hozzá kell tenni, hogy a szoftvert folyamatosan fejlesztik, mobilból

és mobilos operációs rendszer-verzióból pedig ma már rengeteg

van, nincs könnyű dolguk.

Ha

nem is működik minden, a lehetséges szolgáltatások listája

persze akkor is ijesztő: a fentiek mellett a célszemélyeket

követni is tudják GPS és cellainformációk alapján, és mindent

rögzíteni tudnak a biztonságosnak tartott BlackBerry

Messengerben is (ezt használja Obama is).

Azok

sincsenek teljesen biztonságban, akik hanyagolják az

okostelefonokat: a lista szerint a szoftver nemcsak Windows Phone-on,

iOS-en, BlackBerry-n és Androidon működik, hanem Symbianon

is.

Félelmetes, na

A

kiberbiztonsági témákhoz értők jogosan mondhatják: a fentiekben

nincs semmi meglepő, igazából a funkciók, lehetőségek nagy

része olyan, amit bárki elérhet. Viszont akkor is brutális, hogy

valakik ezt így, a dokumentáció alapján szinte pár kattintással

használható formában összerakták.

Ráadásul

a megrendelők kormányzatok, akiknek azért megvan az a plusz is,

hogy tényleg hozzáférhetnek mondjuk az internetszolgáltatók

infrastruktúrájához, és akkor sincs nagyobb gond, ha a program

működése nyomot hagy maga után, el lehet azt tüntetni

sokféleképpen. Mindehhez még ott a folyamatos támogatás.

Mindemellett,

honlapfeltörés ide vagy oda, amit most látunk, valószínűleg még

mindig csak a jéghegy csúcsa. A Gamma szoftvereit csak pár

titkosszolgálat használja, pedig nem egy van a Földön, az NSA

képességeinek pedig még mindig csak egy kis részét ismerjük,

Snowden pont a héten ismerte be, hogy bőven nem a lehetséges 1,7

millió dokumentumot szivárogtatta ki.

A magyar titkosszolgálatnak még a kémprogram telepítése sem sikerült

2014.

08. 12. 10:28

Már

korábban is felmerült, hogy a magyar titkosszolgálatok is

használják a Gamma nevű cég FinSpy nevű kémprogramját, most

viszont egyértelmű bizonyítékokat találtunk erre. Ismeretlen

hekkerek ugyanis feltörték a cég honlapját, majd mindent, amit

ott találtak, feltették torrentre. A letölthető tartalmak között

ott a magyar Nemzetbiztonsági Szakszolgálat levelezése is. Volt,

hogy nem boldogultak a telepítéssel, vagy éppen elromlott a

programhoz kapott laptop. Problémái másoknak is voltak. Kicsengő

kémhívás és követésnél megjelenő GPS-jel - ilyen egy állami

kémprogram.

Sok

munkahelyen van évente egyszer nyílt nap, amikor az érdeklődők

vagy a dolgozók családjai megnézhetik, mit dolgozik apuka, anyuka.

Ha van olyan hely Magyarországon, ahol tuti nincs ilyen nap, az

minden bizonnyal a magyar titkosszolgálatok operatív munkáját

támogató Nemzetbiztonsági Szakszolgálat. Márpedig most egy ilyen

nap következik itt az Indexen, miután egy hekker feltörte a

FinFisher / FinSpy nevű trójai program weblapját és közzétette

az interneten,

amit ott talált.

A

FinSpy és Magyarország kapcsolatáról eddig annyit lehetett

biztosan tudni, hogy a programnak itthon

is vannak irányítószerverei.

A most kiszivárgott 38 gigás csomag dokumentumai ennél sokkal

mélyebbre engednek betekintést. Bár ne tennék. A hatalmas méret

egyébként abból adódik, hogy a dokumentumok, forráskódok

mellett például videófájlok is voltak a szerveren, szabályos

termékbemutató kisfilmek a kémprogramok használatáról, ezeket a

cikkbe beágyazva is megnézheti most.

Zoltan, a kiberkém

Az

egész weboldal tartalmát tömörítő torrent fájl nemcsak a

program dokumentációját, de azt a levelezést tartalmazza, ami a

megrendelők és a cég között folyt. Az ott hagyott levelekből

egyértelműen látszik, hogy a FinSpyt használja a magyar

szakszolgálat is, ők voltak az egyetlenek, akik úgy írták alá a

leveleket, hogy

Zoltan Hungary SSNS

ami

az országon kívül azt is elárulja, hogy Zoltán az SSNS, azaz a

Special Service of National Security, magyarul az Nemzetbiztonsági

Szakszolgálat alkalmazottja. Felettese pedig Balogh Péter mérnök

ezredes. Ezt sem lehallgatókészülékek segítségével találtuk

ki: a programot a torrentes fájl alapján több tucat ország több

tucat szolgálata használja, de a kiszivárgott levelezésben ő

volt az egyetlen, aki a munkahelyi, nbsz.gov.hu végű, kormányzati

emailcímét adta meg kapcsolattartásra. A névvel bukott még Nasser

Alnuaimi, a katari és Sanjin Custovic, a bosznia-hercegovinai állami

szolgálat munkatársa is.

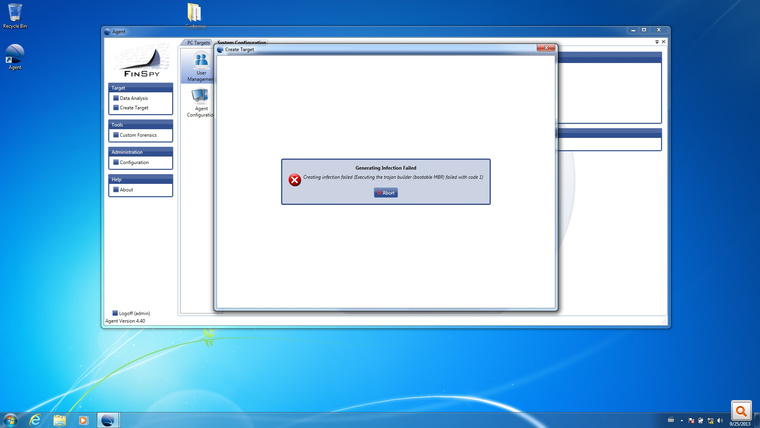

Dear support, nem megy a telepítés

A

kiszivárgott információk alapján Zoltan gyakori vendége volt a

FinSpy helpdeskjének, a magyar szakszolgálat operatív emberi

többször futottak bele problémába, amikor éppen sietősen

kémkedni kellett volna.

Egyszer

például nem sikerült megfelelő, fertőzött telepítőt

előállítani:

Dear

Support Team,

We cannot generate either bootable iso image or bootable infection dongle, I attached the error massage and our software version is 4.40.1427 Please help us find a solution,

Regards,

Zoltan Hungary SSNS

We cannot generate either bootable iso image or bootable infection dongle, I attached the error massage and our software version is 4.40.1427 Please help us find a solution,

Regards,

Zoltan Hungary SSNS

Magyarul:

kedves support, nem sikerült fertőző cd-t előállítani. A

hibajegyhez csatoltak egy képet is, az is megvan:

A

support válaszából az is kiderül, mi volt a baj:

nem

írták alá a megfelelő digitális aláírással a szoftvert.

Mivel

ez a telepítés részt megoldotta, nyugodtan kijelenthetjük, hogy

ennyi volt a probléma. Pedig ez olyan dolog, amit rendszerint a

hekkerkedő tizenévesek is tudnak: nem véletlenül írnak alá

minden fontos szoftvert, pont azért, hogy ne lehessen módosított

verziókkal visszaélni (mondjuk kémkedni a kémkedők után).

A

telepítés után a magyar szolgálat újabb problémába ütközött,

a levelezés alapján ezt már csak Skype-os beszélgetés alapján

sikerült megoldani. Apropó, aki a Nemzeti Biztonsági Szolgálattal

csevegne, a

- lego256976@gmail.com

címet

vegye fel Skype-on, akit pedig a kémprogram érdekel, a

- finsupport1 néven

A

termékbemutató szerint a kémkedés tényleg úgy megy, mint a

filmekben

Tönkrement a laptop

A

törpök élete nem csak játék és mese, és nincs ez máshogy a

magyar titkosszolgálatoknál sem. Egy alkalommal például, amikor

nagyon siettek volna a kémkedéssel, tönkrement a Lenovo laptop,

amit a kémprogram gyártójától kaptak. Kicserélték a

merevlemezt, de így sem boldogult a rendszer.

Alább

a panaszos angol levél rövidített változata:

A

megoldásról sajnos nem tudunk, nem a honlapon beszélték meg,

hanem TeamVieweren, ahogy az egy másik beszélgetésből kiderül.

Utóbbi szoftverről azt kell tudni, hogy a hekkerek ki-be járnak

rajta, konkrétan

Magyarországot is érte támadás ezen keresztül. Minden

bizonnyal jó választás állami kémprogramok telepítési

gondjainak megoldásához. Esetleg a leendő megfigyelt is

besegíthet, ha úgy adódik.

A

legfrissebb levelezés, amit a kémprogram supportja és a magyar

szolgálat között találtunk, 2014. május 23-án keletkezett,

ami valószínűsíti, hogy a programot még mindig használják:

igaz, már augusztus van, de valószínűleg a hekkelés sem volt

teljesen friss, és korábban is voltak több hónapos kimaradások a

kérdések között.

Az

ügynöknek elég a program meg a hotel nyílt wifije, megint, mint

a filmekben

Véletlenül telefonál a lehallgató

Bár

a magyarok a levelezés alapján gyakori vendégek voltak a

supportnál, igazságtalanság lenne csak az ő ténykedésüket

kiemelni. A legtöbb hibajelentő nem olyan problémákba ütközött,

mint magyar kollégáik, főleg programhibákat jelentettek, amiket a

következő kiadásban javítottak is. Akadtak azért olyan

titkosügynökök is, akik ravasz álcázási trükként a 12 évesek

fogalmazási készségét vették fel, akik nem tudnak tőmondatnál

hosszabban írni, és halmozzák az írásjeleket. Elég rossz

belegondolni, micsoda hatalom van a kezükben. Íme egy példa:

After updating from version

4.32 to 4.40 I have noticed that you have added a new field into the

meta file called Record ID, this is great !! but in some case i have

some issue, for example, in a day a have multiple keylogger

sessions, but in some case the record id is different for the same

day, without a master reboot see attached file for more inforamtion.

A

másik elképesztő dolog, hogy milyen programhibákat jelentettek a

felhasználók. Nyilván minden szoftvert, így a kémprogramokat is

emberek készítik, de ha mondjuk egy - divatos példával élve -

terrortámadás megakadályozásáról van szó, azért elég nehéz

elnézni a csúcs kémprogramnak, hogy bizonyos verzióját simán

felismerte

- az AVAST vírusirtó,

- a Google Drive bépített víruskeresője,

- Sőt, a Microsoft beépített vírusirtója, az Essentials is.

Az

androidos verzió pedig lehallgatásra szánt kamuhívás helyett

(ami annyit tud, hogy bekapcsolja a mikrofont, talán a kamerát is)

valóban kicsörgött,

8888-ként

kijelzett telefonszámmal.

Már

csak hab a tortán az a hiba, ami megakadályozta, hogy a

speedtest.net nevű sebességmérő oldal rendesen mérje a

feltöltési sebességet. Aki mostantól ebbe fut bele, kezdhet

gyanakodni. Ahogy az is, akinek indokolatlanul megjelent a GPS-ikon a

telefonján, ugyanis a program ezt is produkálta néha.

Elég

egyetlen kamu frissítés és annyi a BlackBerry biztonságának

Frissítés

után többen fellélegezhettek: volt olyan, hogy a célpont gépe

nem jelentett többé a szolgálatnak, miután áttértek új

verzióra. Jól járt az is, aki két monitort használt, és a

másodikra tette ki az érzékeny adatait: jó ideig nem tudtak róla

lementeni semmit.

A jelszógenerálók sem segítenek

A

FinSpy nem azért értékes szoftver, mert olyat tud, amit más

programok ne tudnának, hanem mert folyamatosan dolgoznak rajta: az

eddigi bizonyítékok alapján az egyébként nagyon igényesnek

tartott Vupen csapattól vásárolnak friss sebezhetőségeket,

amiket beleépítenek a szoftverbe.

A

felhasználók pedig gyakran kérnek újításokat: például

valaki olyan letöltési funkciót szeretne a programba, ami

elküldhető nem online gépnek is, aztán elindul, ha a címzett

felmegy a netre, és folytatódik akkor is, ha megszakadna a

kapcsolat.

Kérés

volt az is, hogy a program elkapja a Lastpass és társai által

létrehozott jelszavakat is: ezek úgy működnek, hogy

felhasználónak csak egy bonyolult mesterjelszót kell megjegyeznie,

a program pedig böngészőkiegészítőként generál még

bonyolultabb darabokat minden egyes regisztrációhoz, aztán be is

gépeli őket, így a felhasználó anélkül tud belépni a

szolgáltatásokba, hogy akár ő maga tudná a jelszót. Ezt a

fejlesztést áprilisban kérték, valószínűleg már nincsenek

biztonságban a programot használók a titkosszolgálatok elől.

Állami kémprogramok Magyarországon is?

2013.

09. 16. 14:20

A májusi

hírek szerint Magyarországon

található a főként kormányzatok által használt hírhedt

kémprogramcsomag, a Finfisher (Finspy) egyik irányító szervere. A

Citizen Lab jelentése szerint

az elmúlt időszakban 36-ra nőtt azon országok száma, ahol a

FinSpynak irányító szerverei vannak. A 11 új ország listáján

Magyarország is szerepel.

Bár

a szakértők szerint az irányító szoftver telepítéséhez

szolgáltatói közreműködés szükséges, ez önmagában még nem

utal közvetlenül kormányzati felhasználásra. A gyanút azonban

tovább erősítheti egy szeptember elején ismertté vált

dokumentum; erről Bodoky Tamás írt az atlatszo.hu oldalán

megjelentcikkében.

Bodoky szerint a Citizenlab jelentésében azonosítottak egy

Finfisher szervert a paksi Rendszernet Kft. IP-címén.

A

cikk megjelenése után Kiss János a szerverpark.eu és a

RendszerNET Kft. nevében azt közölte, hogy nem tudnak arról, hogy

Finfisher szerver futna a hálózatukban. "Cégünk harcol a

SPAM és Fishing site ellen is. Cégünkhöz egyetlen egy bejelentés

sem érkezett hogy illegális tartalom van a hálózatunkban. Cégünk

szerver üzemeltetéssel foglalkozik, jelenleg több mint 200

szervert szolgál ki" – írta Kiss. Az atlatszo.hu

szerint ilyen szervert azonban a hosting cég tudta nélkül is

futtathat valamelyik ügyfele.

Szeptember

5-én a Wikileaksen feltűnt

egy újabb dokumentumcsomag,

amelyekben két, magyar vonatkozású adat is szerepel. Az egyik egy

magyar állami cég, a Neti Kft. által fejlesztett Bongo

megfigyelőrendszer újabb brosúrája. A Bongót a Puskás Tivadar

Közalapítvány leányvállalata fejlesztette; az integrált

megfigyelőeszközt elsősorban a nemzetbiztonsági és titokvédelmi

szervezeteknek szánták, mivel nagy mennyiségű adatot gyűjthet be

telefon-, illetve IP-alapú hálózatokból.

A

másik dokumentum sokkal érdekesebb: ez egy

2011-es szerződés a

Gamma International és a svájci székhelyű Dreamlab Technologies

AG között a Finfisher piacának felosztásáról, amelyben

Bulgária, Svájc és Chile mellett Magyarországot is név szerint

megemlítik.

Tiltott szoftver

Mivel

célszoftverről van szó, gyanítható, hogy a megrendelője a

magyar állam lehetett. Ha ez igaz, még mindig kérdéses a

feltételezett felhasználás célja, elvégre szigorúan ellenőrzött

körülmények között a Finfisher hatékony eszköz lehet a

bűnüldözők kezében. Ugyanakkor tény, hogy az NSA-botrány épp

azt mutatta meg, hogy a hatóságok és a nemzetbiztonság viszonylag

könnyen kicsúszhat a törvényességi ellenőrzés alól, és a

színfalak mögött politikai célokat is szolgálhat. A Gamma

terméke ellen ezért a civil jogvédők is tiltakoztak, és több

országban – például a Gamma székhelyéül szolgáló Egyesült

Királyságban is – betiltották a használatát.

A neten már zajlik a harmadik világháború

2013.

05. 06. 12:12

Néhány hete a

NATO szakértői csoportja egyöntetűen

kimondta,

hogy a Stuxnet féreg bevetése Irán ellen (a vírus

atomlétesítményekben okozott komoly üzemzavarokat, szakértők

szerint évekkel vetette vissza az iráni atomprogramot) a szervezet

frissen elfogadott kiberháborús

kézikönyve szerint

az „act of force” vagyis (katonai) erő alkalmazása kategóriába

esik. Arról ugyan még tart a vita, hogy a Stuxnet fegyveres

támadásnak minősül-e, viszont az állásfoglalás ettől

függetlenül súlyos következményeket hordoz magában. Például

azt, hogy az USA a vírus bevetésével ENSZ-szabályokat szegett

meg, és hogy a tallini jegyzőkönyv szerint Iránnak ezért jogában

áll akár fegyverrel is visszavágni. Amiért viszont a NATO

alapszerződése szerint kellene az összes tagállamnak belépnie a

konfliktusba. Közben a másik oldal sem tétlen, az iráni, kínai

és észak-koreai katonai hekkerek minden eddiginél aktívabbak.

Észre sem vettük, de a neten kitört a harmadik világháború.

Drasztikusan átalakult

az utóbbi hat hónapban az internetes hadviselés. A New York

Timesnak nyilatkozó

szakértők drámai

képet festenek: a nagy amerikai bankok gyakorlatilag állandó

invázió alatt állnak, olajipari óriáscégek és kormányhivatalok

szerverei szintén. „Az egyes országok katonai hekkerei a

határokat feszegetik, azt próbálgatják, meddig mehetnek el

anélkül, hogy a megtámadott országa visszavágna” –

mondja Alan Paller kiberbiztonsági guru. A frontok és harcmodorok

szépen kirajzolódnak: az amerikaiak látszólag csak védekeznek,

de közben a válaszcsapást tervezik; a kínaiak tevékenysége

jellemzően továbbra is a kémkedés és az adatlopás köré

összpontosul; az irániak és az észak-koreaiak viszont csak

pusztítani akarnak, és minél nagyobb kárt okozni. Hogy a háború

már rég nem Amerika és a gonosz

tengelye között

zajlik, arra jó példa az a februári eset, amikor fél Európa

kormányzatait tarolta

végig egy kémprogram,

vagy a Saudi Aramco, a világ legnagyobb olajcége elleni, vélhetően

iráni eredetű célzott

vírustámadás.

De mi sem maradunk ki a jóból, a Miniduke március

végén Magyarországon is kiemelt kormányzati célpontokat

támadott.

A tökéletes háborús forma

A kiberhadviselés két

ok miatt került előtérbe az utóbbi hónapokban – és igazából

az a meglepő, hogy a vírusok és hekkerek hatalmas előnyét a

tankokhoz és bombákhoz képest csak mostanában kezdik kihasználni

az egyes országok hadseregei. Az egyik ütőkártya az, hogy az

online háborúzás a támadó oldalán relatíve olcsó, az okozott

károk ehhez képest aránytalanul, sok nagyságrenddel magasabbak, a

védelem kiépítése pedig iszonyatos összegeket emészt fel. Ezt

a hadtudomány asszimetrikus hadviselés néven ismeri, ebbe a

kategóriába sorolja például a terrorizmust és a

gerillahadviselést is.

Dr. Kovács László,

a Nemzetvédelmi Egyetem elektronikai hadviselés tanszékének

docense az Indexnek adott interjújában arról

mesélt,

hogy egy szimulált hadgyakorlaton egy húszfős hekkercsoport 50

millió dolláros költségvetést felhasználva gyakorlatilag

kiütötte az USA áramellátását, a telekommunikációs és

pénzügyi rendszereket. Egy lopakodó bombázó

árának tizedéből néhány

– igaz, nagyon jól képzett, és a védelemről minden

információval rendelkező – hekker gyakorlatilag térdre

kényszerítette az országot. Azt az országot, ami idén 4,7

milliárd dollárt költ a

kibervédelemre. Egy amerikai szenátorok számára tartott bemutatón

tavaly azt

demonstrálták,

hogy egy energiaszolgáltató rendszerébe bejutva egyetlen

emailcsatolmánnyal egész New Yorkot elsötétítő áramszünetet

lehet előidézni. Nem csoda, hogy a kibertámadást nemrég a

legmagasabb szintű amerikai-kínai hadügyi tárgyalásokon az

atombombához hasonlították, és kölcsönösen

bizonygatta mindkét

fél a másiknak, hogy esze ágában sincs bevetni.

A helyzet viszont még

ennél is rosszabb, a kibertámadás ugyanis olyan atombomba, amiről

nem bizonyítható, hogy ki dobta le. Egy online támadáskor a

behatoló kevés ujjlenyomatot hagy maga után: csupán a számítógépe

ip-címét (és még néhány adatát), ahonnan érkezett. Persze

épeszű hekker nem közvetlenül a saját gépéről indul háborúba,

hanem proxyszervereket, távolról irányított zombigépeket vesz

igénybe, hogy álcázza magát. Aránytalanul sok energia és idő

befektetésével elvileg visszakövethető a nyom egészen a

támadóig – kivéve, ha mondjuk az egyik átmeneti

állomásként használt gép már egy isten háta mögötti

roncstelepen pihen bezúzva százezer tonna szemét alatt, mire az

IT-helyszínelők megvizsgálnák.

Az online támadások

után így a legtöbb esetben csak annyi kézzel fogható információ

marad a támadókról, hogy mondjuk kínai vagy orosz ip-címet (is)

használtak. Na bumm, bárki használhat bármilyen szolgáltatónál

levő szervert, ez nem bizonyíték. Sőt, még az sem lenne

bizonyíték, ha mondjuk személyesen Vlagyimir Putyin notebookjának

ip-címe szerepelne egy megtámadott szerver naplófájljában,

hiszen azt használhatta álcának is a valódi támadó.

Ezért hiába tudja

mindenki, hogy a Stuxnet amerikai katonai vírus volt, hiába

egyértelmű az orosz állami részvétel az Észtország és

a Grúzia elleni

kibertámadásokban, amíg az érintettek tagadnak, sosem bizonyítja

rájuk senki. Így következmény sincs, legfeljebb hasonló,

homályos hátterű online támadás.

És itt jön képbe

újra az aszimmetria: míg a fejlett, félig a neten élő nyugati

országoknak rengeteg vesztenivalójuk van a kiberháborúban,

Iránnak vagy Észak-Koreának szinte semmi.

Hidegháború, fegyverkezési verseny

Hogy mennyire

megváltozott az online harcterek világa az elmúlt pár évben,

ahhoz elég visszatekintenünk a legutóbbi nagy hekkerháborúra, 2011

tavaszára.

Akkoriban az Anonymous és a Lulz Sec balhéitól volt hangos az

internet, akik óriáscégekhez törtek be, hatalmas adatbázisokat

loptak el és tettek közzé, DDOS-támadásokkal szórakoztak. Ami

persze halálosan komoly dolog, de mégsem arról van szó, hogy

bárki embert ölt volna, vagy egyes államok kormányai pénzelték

volna a hadműveleteket. Ehhez képest ma konkrét fegyverkezési

verseny alakult ki az

egyes nagyhatalmak kiberkatonaságai között, szakértők szerint az

online kémkedés és kibertámadások évi 250 milliárd dolláros

kárt okoznak a világon, miközben a 21. századi problémát 19.

századi módszerekkel próbáljuk megoldani.

A CNN-nek nyilatkozó

szakértők szerint

a világ 15 legerősebb hadseregéből legalább 12-nek már van

online hadviselésre specializált részlege, ahol olyan

kiberfegyvereket fejlesztenek, amelyekkel egész országok kritikus

infrastruktúráját, áramellátást, telekommunikációt,

közlekedésirányítást lehet romba dönteni. Vannak szakértők,

akik szerint 2013

lesz az első év, amikor az egyes országok katonai hekkereinek

csatái mainstream hírré válnak, és az online csapások

következményeként már emberek fognak meghalni. Mások szerint

mindez már zajlik is.

A három nagy

Az online világháború

arcvonalai természetesen a való életben meglevő feszültséggócokat

követik. Sőt, mivel a bizonyíthatatlanság miatt a virtuális

térben súlyosabb következmények nélkül, bátrabban lehet

odacsapni, még élesebben kirajzolódnak az egyes helyi

konfliktusok, a nagyhatalmak közötti erővonalak. Vegyük sorra

kicsit részletesebben a láthatatlan háború szereplőit.

Amerika szokás

szerint nagyon ügyesen kommunikálja a maga online háborúját, azt

a képet mutatja, hogy csak defenzív szerepet játszik, és muszáj

neki hatalmas pénzt és energiát áldozni a gonosz agresszor

hekkerek elleni védelemre. Obama elnök országértékelő

beszédében is kitért arra, hogy a kiberfenyegetettséget sokkal

komolyabban kell venni ezentúl – ez azért jelzésértékű, ha az

nem lenne elég, hogy a belbiztonsági hivatal szerint évi 200

online támadást kap az amerikai kritikus infrastruktúra. Valójában

a Stuxnet, a Flame, és egyéb gyanús vírusok azt mutatják, itt

azért erősen érvényesül a legjobb védekezés a támadás elve

is. Sőt, lassan már a kommunikációban sem ragaszkodik ahhoz a

Pentagon, hogy ők csak védekeznek: márciusban egy 13

programozócsapatból álló hadosztályt alapítottak direkt

támadó jellegű online bevetésekre, és ezt a közeljövőben egy

4000 fős, hekkerekből, kódtörőkből és biztonsági szakértőkből

álló hadsereggé akarják

fejleszteni.

Amerika tehát láthatóan nagy erőkkel készül arra, hogy ne csak

a hagyományos hadserege legyen a világ legerősebbje.

Az USA mellett

természetesen Oroszország is kiberháborús nagyhatalomnak számít.

Annyira, hogy az emlékezetes észtországi invázió volt az első

igazi, széles körűen dokumentált online hadművelet, amiben egy

ország megtámadott egy másikat, a Grúzia elleni támadás pedig

az első olyan, amikor az online csapás a hagyományos

fegyvernemekkel párhuzamosan zajlott. Orosz oknyomozó

újságírók szerint az

ország kiberhadseregét közvetlenül a KGB, illetve annak utódja,

az FSB irányítja, és a katonai hekkerkedéselválaszthatatlanul

összefonódott az

szervezett bűnözés világában a legnagyobb online játékosnak

számító Russian Business Network csoporttal. Az RBN-t a

kilencvenes években volt KGB-ügynökök alapították, és azóta

is hatalmas pénzeket kaszálnak botnetépítéssel és bérbeadással,

vírusírással és klasszikus hekkeléssel. Hogy az online maffiával

összefonódott orosz kiberhadsereg mire képes, senki nem tudja, de

az biztos, hogy a legnagyobb múltjuk és tapasztalatuk nekik van az

online hadviselésben.

Ahogyan a való

életben, úgy az online hadszíntereken is Kína a harmadik

világhatalom. Elsősorban hagyományos és ipari kémkedésben

utaznak, hírhedt elitegységük a néphadsereg 61398-as egysége. Ők

álltak például minden idők legkomolyabb kiberkémkedési ügye,

a Sötét

patkány hadművelet mögött,

amikor millió gigabájtos nagyságrendben loptak el

emailarchívumokat, kutatás-fejlesztési dokumentációkat,

szerződéseket nyugati országok kormányhivatalaitól, nemzetközi

szervezetektől, hadiipari és energetikai óriáscégektől. Egy

szakértői jelentés szerint

az online kémkedési ügyek 96 százaléka mögött kínai források

állnak. Bár egészen egy sanghaji irodaházig sikerült

visszakövetni a nyomaikat, a 61398-as egység hivatalosan nem

létezik.