Csak azt nem hallgatják le, akit nem akarnak

Olcsó,

nem saját néven lévő, eldobható telefon az egyik legjobbnak

tartott megoldás egy volt nemzetbiztonsági tiszt szerint arra, ha

attól tart valaki, hogy lehallgathatják. Lehallgatni ugyan csak

törvényesen lehet, de titkosszolgálatok tevékenysége nehezen

ellenőrizhető, így annak a vizsgálata sem egyszerű, hogy minden

lehallgatást törvényesen végeznek-e. Rengeteg embert lehallgatni

technikailag lehetséges, de a felvételek feldolgozása kapacitást

igényel, ami véges.

Töredéke

csak a lehallgatások száma ahhoz képest, amit az emberek valójában

gondolnak – hangsúlyozta a hvg.hu-nak egy volt kémelhárító

tiszt. „Nemcsak arról van szó, hogy csakis indokolt

esetben lehet lehallgatni valakinek a telefonját, hanem drága

mulatságnak is számít, és technikai eszközt, emberi erőt

igényel. Amennyiben nagyon sok embert hallgatnának le, akkor sok

ember kellene a keletkezett anyagok feldolgozásához.”

Az

elmúlt években a kormány fokozatosan bővítette a

titkosszolgálati ellenőrzés, megfigyelés alá vontak körét.

Legutóbb az Alkotmánybíróság állta útját annak a törvénynek,

amely lehetővé tette volna, hogy a közszolgákat,

családtagjaikat, titkáraikat szúrópróbaszerűen

titkosított módszerekkel bármikor megfigyeljék. Az

alkotmányvédő testület még nem fejezte be

a jogszabály vizsgálatát, ezért felfüggesztette a törvény

augusztus 1-i hatálybalépését. A Fidesz kezdeményezte javaslat,

majd a nyomában született kormányrendelet-tervezet több ezer

ember, többek között tankerületi igazgatók megfigyelését tette

volna lehetővé bármilyen ok vagy gyanú felvetődése nélkül. A

tervezet készítői arra hivatkoztak, garancia kell arra, hogy a

fontos posztok beosztottjai ne legyenek korrumpálhatók.

Az

Ab által felfüggesztett rendelkezések lehetővé tennék, hogy az

érintettek folyamatos nemzetbiztonsági ellenőrzés alatt álljanak,

sőt évente kétszer 30 napig titkos információgyűjtés folyjék.

Az a közszolga, aki ehhez nem járult hozzá előzetesen, az

elveszthette volna az állását. Ennek egyik, mondhatni

legkedveltebb része manapság a lehallgatás.

Lehallgatások

számolatlanul?

Egy,

a hvg.hu-nak nyilatkozó volt kémelhárító szerint most sem

lehet tudni, hogy hazánkban egy évben mennyi telefonlehallgatást

hajtanak végre, mivel titkos lehallgatásokat végezhet a bűnügyi

felderítés, a katonai elhárítás, a hírszerzés, a Nemzeti

Védelmi Szolgálat (NVSZ) és a terrorelhárítás. Ezt bírósági

engedély, az NVSZ és a Terrorelhárítási Központ esetében az

igazságügyekért felelős miniszter hozzájárulása teszi

lehetővé. A TEK és az NVSZ kivételével a lehallgatásokat a

Nemzetbiztonsági Szakszolgálat (NBSZ) végzi el. Az

NBSZ egy szolgáltató szervezet,

amely biztosítja a hátteret a titkos információgyűjtésekhez,

így a lehallgatásokhoz is.

Fotó: Stiller

Ákos

A

titkosszolgálatok tevékenysége nehezen ellenőrizhető, így annak

a vizsgálata sem egyszerű, hogy minden lehallgatást törvényesen

végeznek-e. A volt kémelhárító szerint szerencsésebb lenne, ha

a polgári titkosszolgálat civil, parlamenti kontroll alatt állna,

de kétharmados kormányzás mellett – jegyezte meg – ennek nincs

is jelentősége. Mindenesetre azt a hvg.hu által megkérdezett

szakmaibeliek közül többen aggályosnak tartották, hogy a TEK és

a Nemzeti Védelmi Szolgálat esetében nem kell bírói engedély a

titkos információgyűjtéshez. „A bíróság mégis csak a

törvényességet felügyeli, míg a miniszter nem, ő egy párt

embere” – hangsúlyozták, miért van szerepe ennek a

különbségnek.

A

volt tiszt hozzátette: az, hogy bárkit, bármikor lehallgathatnak,

nem jelenti azt, hogy meg is történik, mivel nincs akkora

kapacitás, amely révén több százezer vagy több millió magyar

telefonbeszélgetéseit fel tudnák dolgozni. „Összeesküvés-elméletek

bőven akadnak, a realitás azonban egészen más.”

"Ha

megcsalja a párját"

Az

egykori kémelhárító és a volt rendőr is azt közölte a

hvg.hu-val, nyomós ok kell ahhoz, hogy valakit lehallgathassanak.

Leginkább az, hogy az illető bűnöző, terrorista legyen, olyan

személy, aki veszélyt jelent az állam biztonságára. „A

felmerült gyanú alapján a bíró harminc napra engedélyezi a

lehallgatást, ami később meghosszabbítható.” A lehallgatás

mehet a szolgáltatón keresztül (telefon, mobil, sms, internet)

vagy saját vonalon – közölték szakmabeliek a hvg.hu-val nevük

elhallgatását kérve. Elmondták, a programok megadott

kulcsszavakra figyelnek fel és dobják ki azt, hogy melyik

beszélgetésre érdemes figyelmet fordítani. Az úgynevezett

rejtjeltiszt kezeli ezt, és a kért hanganyagokat le is gépelteti,

ezt követően pedig az átirat megy a lehallgatást kérő

nyomozónak.

A

volt rendőr hangsúlyozta, hogy törvényesen bárkinek a telefonját

le lehet hallgatni, de csak célirányosan, és ha az eljárásjogilag

megalapozott. „A törvénysértő lehallgatás bűncselekménynek

számít.” Szerinte a ma rendelkezésre álló technikai

eszközökkel nem gond valakinek a hívásait és a beszélgetéseit

bármikor, bármeddig „szemmel tartani”. A hanganyagok

elemzéséhez azonban emberek is kellenek. A kapacitások pedig

végesek a nemzetbiztonságnál.

„A

törvények betartásához garanciák kellenek, mert fontos, hogy

azokat az adatokat, amelyeket a telefonok lehallgatásával

megszereztek, mire használják fel. Éppen ezért mindenképpen

érvényesülnie kell a célhoz kötöttség elvének. Például, ha

a hatóságok egy kábítószeres ügy miatt hallgatják valakinek a

mobilját, és közben „lánykereskedelemről” értesülnek,

akkor ezt az információt csak külön engedéllyel lehet

felhasználni. Amennyiben a lehallgatás során értesülnek az

illető magánéleti zűrjeiről, például, hogy megcsalta a párját,

a személyiségi jogokra való tekintettel nem használhatják fel az

így szerzett infókat” – sorolta a férfi.

Egy

korábbi, a hvg.hu-nak adott interjújában Földi László,

egykori hírszerző, az Információs Hivatal volt műveleti

igazgatója arra kérdésre, hogy megcsapolható-e a például a

kormányzat információs rendszer gerincvezetéke, azt válaszolta,

hogy technikailag sok minden lehetséges. „A kémprogramok

telepítését szinte lehetetlen bizonyítani, amennyiben a behatoló

nem követ el valamilyen durva hibát. Ha léteznének

magán-titkosszolgálatok, azokról elsőnek az NBH-nak kellene

értesülnie, nyomozni utánuk, majd miután felderítette, le

kellene lepleznie a működésüket.”

|

A

Deutsch-család "megfigyelése" és a Nyírfa-ügy

|

|

1997-ben

derült ki, hogy Szabolcs-Szatmár-Bereg megyei szocialista

parlamenti képviselőkről az Információs Hivatalnak (IH) az

ukrán szervezett bűnözéssel kapcsolatos munkája során

„merültek fel” adatok, ezek gyűjtését azonban egy tavaly

novemberi belső vizsgálat törvénytelennek minősítette. Az

IH műveleti igazgatóját, Földi Lászlót a Fővárosi Bíróság

(ma Fővárosi Törvényszék) Katonai Tanácsa bűncselekmény

hiányában felmentette a jogosulatlan adatkezelés vádja alól

és bizonyítottság hiányában az államtitoksértés vádja

alól.

A Fidesz 1998-as kormányra kerülése után néhány hónappal Orbán Viktor arról számolt be, hogy fideszes politikusokat és családtagjaikat, többek között Deutsch Tamást és az ő rokonait is megfigyelték, lehallgatták. Igaz, később kiderült, hogy az „aktákban” szereplő céges érdekeltségekhez nem kellett titkos adatgyűjtést folytatni – azokhoz akár egy újságíró vagy magánszemély is hozzáférhetett volna.

Az

egyik legnagyobb lehallgatási botrány az UD Zrt.-hez kötődött.

2008-ban az NBH feljelentése alapján házkutatást tartottak a

cég vezetőinél, mert a gyanú szerint a vállalkozás

internetes információgyűjtésre alkalmas titkos hálózatot

hozott létre, és kormányzati szervek rendszereibe akartak

behatolni. Két évvel később a Nemzeti Nyomozó Iroda az UD

Zrt. vezetője ellen haditechnikai termékkel visszaélés

gyanúja miatt indított nyomozást megszüntette. Az ügy

megmutatta egyébként, hogy a politika mennyire átszövi a

titkosszolgálatokat, és a történtek hatással voltak az MDF

és Fidesz belügyeire, valamint kiderült az is, hogy

országgyűlési képviselőkkel folytatott beszélgetéseket is

lehallgattak.

|

Magáncégek

és eszközeik

A

volt IH-vezető beszélt arról is, az eszközrendszer a kormány

kezében van, ő legálisan használhat operatív eszközöket.

Hatóságai, amennyiben rendelkeznek a szükséges engedélyekkel,

legális lehallgatásokat végezhetnek. Magáncégek is végezhetnek

információgyűjtést, de nekik nem állnak rendelkezésükre

ugyanazok a speciális felszerelések és eszközök, mint az NBH-nak

(mai nevén AH-nak).

Alkotmányvédelmi

Hivatal - a titkok háza

Fotó: Túry

Gergely

A

telefonbeszélgetések során elhangzottakra persze nem csak a

hatóságok kíváncsiak. Az emberek sokszor szeretnék tudni, hol

jár a párjuk, vagy miről beszélget másokkal. A magánakcióhoz

kereskedelmi forgalomban is kapható eszközök simán

beszerezhetőek, így kapható tollkamera, lakás vagy autós

kulcstartóval egybeépített kamera vagy plüss maciba illetve

játékba épített „rejtett” kamerák. Kapható olyan eszköz

is, még ha nem is olcsó, amely révén bele lehet hallgatni a

kontrollált személy telefonbeszélgetéseibe, sms-ei

ellenőrizhetőek.

Szintén

említettek a hvg.hu-nak olyan táska nagyságú, profi készüléket,

amellyel magáncégek, például nyomozóirodák feltűnés nélkül

lehallgathatják a telefonos beszélgetéseket. A táska

beszerzéséhez azonban kapcsolat és komolyabb anyagi háttér kell,

ugyanis százmillió forintba kerül. A megfigyelésre, lehallgatásra

alkalmas termékek egy része engedélyköteles. Amennyiben nem

forgalmazható, mégis rendelkezik vele valaki, akkor haditechnikai

termékkel és szolgáltatással való visszaélést követ el,

amelyért kettőtől nyolc évig terjedő szabadságvesztéssel is

büntethető.

Blokkolás

vagy "telefonutaztatás"

A

hallgatózók ellen van egyébként megoldás, mert olyan termékek

is vannak, amelyek blokkolják a kéretlen kíváncsiskodók ellen a

telefonkészüléket. Egy magánnyomozó azonban a legbiztosabb és

az egyik legolcsóbb megoldásnak mondta a hvg.hu-nak néhány ezer

forintos, más nevére vásárolt mobiltelefonok használatát, ami

bármikor eldobható. „Ha már nincs szükség a készülékre, a

legjobb feltenni egy vonatra, hadd találja meg és használja

valaki. Ez aztán teljesen félrevezetheti a lehallgatókat.”

A

digitalizáció nagy kaput nyitott a világra, de magával hozta azt,

hogy sokkal könnyebb lett belepillantani az emberek életébe. Mint

a hvg.hu korábban írt róla, elterjedtek a mobilban

elhelyezettkémszoftverek, lehallgatható

a Skype is,

sőt egy

vírus képes aktiválni számítógépünk mikrofonját és web

kameráját.

Fotó: Pinoytutorial

Techtorial

A volt NBH-s forrásunk szerint a megfigyeléstől, lehallgatásoktól tartó emberek mostanság visszatérnek a régi klasszikus módszerekhez, amelyeknél az a lényeg, hogy csak az üzenetet elküldő és megkapó személyek tudják, miről van szó. „Például van fix helyük és időpontjuk a találkozóhoz, és a telefonban ezeket nem említik meg, vagy mások előtt nem ismert postaládában elhelyezett levelek révén üzennek egymásnak.” Nemrég pedig az Izvesztyija orosz napilap arról számolt be, hogy a számítógépes kémkedés miatt az orosz titkosszolgálatok a titkos információk védelme érdekében előnyben részesítik a hagyományos írógépeket.

Belát a lakásunkba és le is hallgat minket az új vírus

A

Kaspersky Lab szakértői egy újabb veszélyes, böngésző alapú

sérülékenységet azonosítottak, amely a gyanútlan felhasználók

életét örökíti meg, tudtuk nélkül. A legújabb sebezhetőséget

kihasználó vírusok a Google Chrome böngészőjén keresztül

fotózzák le az áldozatok féltett pillanatait.

Talán

köztudottnak mondható, hogy az Adobe Flash programja egy felkérés

után képes aktiválni a készülékünk mikrofonját és

webkameráját, amelyet teljes mértékben kontrollálhat a

felhasználó. Azonban a Google Chrome böngészője olyan

sebezhetőséget tartalmaz, amelyben a böngésző képes egy fotóval

elrejteni a biztonsági-felkérés paneljét. A felhasználó csupán

a grafikára kattint (ami lehet egy play gomb vagy egy bezárásra

szolgáló X ikon), de ekkor a webkamera rögzíti a fotót, amelyet

a rendszer továbbít a kiberbűnöző szerverére.

Fotó: digitizor

Persze

azt gondolja az ember, hogy ez vele nem történhet meg hiszen a

saját készülékének webkamerája jelzőfénnyel rendelkezik,

azonban mikor már észrevesszük a gépünk készenléti fényének

felvillanását, akkor a fotónk már a kiberbűnöző illegális

szerverén található. A Kaspersky szerint a leginkább érintett

operációs rendszerek a Windows 7, 8 a Mac OS X és a Linux egyes

verziói.

Az

ellopott és begyűjtött fotókat később visszaéléseknél,

valamint akár zsarolásoknál is felhasznáhatják a kiberbűnözők.

Továbbá a Kaspersky Lab kutatói olyan eseteket is azonosítottak

és elemeztek, ahol a kiberbűnözők még a készülék mikrofonját

is képesek voltak észrevétlenül bekapcsolni, amelynek

köszönhetően így több órányi beszélgetéseket rögzítettek.

A

Kaspersky Lab szakemberei azt tanácsolják, hogy lehetőség szerint

tiltsuk le ezeket a funkciókat a Google Chrome speciális

beállításai között.

Ha

képben szeretne lenni a számítógépe biztonságával

kapcsolatban, lájkolja és figyelje a

hvg.hu Tech rovatának facebookos oldalát.

Önnek van mobilja? Lehet, hogy lehallgatják!

Előfordulhat,

hogy Ön még soha nem hallott a TruePositionról. Ám ha van

mobiltelefonja, a geolokációs technológiát kínáló cég tudhat

Önről - a hívásairól, sms-eiről, arról, hogy most éppen hol

van. Bárkit lekövethetnek az USA-ban, Európában, a Közel-Keleten,

Latin-Amerikában vagy a Karibi térségben a Wired cikke szerint.

A

TruePosition egy pennsylvaniai cég, mely geolokációs technológiát

kínál. Tudatosan maradnak a háttérben - ők a világ legfontosabb

geolokációs cége, amelyről soha senki nem hallott.

Eredetileg

legnagyobb ügyfeleik amerikai telefontársaságok voltak, akiknek az

amerikai Szövetségi Kommunikációs Bizottság (Federal

Communications Commission, FCC) előírása szerint pontos

helymeghatározással kell segíteniük a rendőrök, a tűzoltók és

mentők munkáját. Az USA-ban évente több mint hatvanmillióan

telefonálnak a 911-re, és mivel egyre több hívás érkezik

mobilról, ami - mint a neve is mutatja - nincs lakcímhez

rendelve, az FCC megkövetelte, hogy a mobilszolgáltató kérésre

pontos helymeghatározást adjon a segélyhívó központnak. Ehhez

használják a TruePosition technológiáját.

Nem

verték nagydobra, de a TruePosition az elmúlt négy évben

világszerte terjeszkedett, és már nem csak a segélyhívó

központok munkáját könnyíti meg. A Wired cikkében

több részletet is ismertet a TruePosition fő tevékenységéről,

a "location intelligence" kifejezésből rövidített

LOCINT technológiáról, mely nem csak a hírszerzés vagy a

bűnüldöző szervek számára elérhető. Bármilyen védeni

vágyott infrastruktúra köré láthatatlan digitális falat képesek

húzni. Egy kőolaj-finomító, egy atomerőmű esetében például a

figyelőrendszer adatbázisában szerepel mindazok telefonszáma,

akik jogosultak belépni. Ha valaki jogosulatlanul tartózkodik a

területen, a telefonja alapján azonnal jelzik az illetékeseknek -

ecsetelte az előnyöket a TruePosition marketingigazgatója, Brian

Varano a Danger Roomnak.

Fotó:

A TruePosition ezt geofencingnek hívja, ami földrajzi határfigyelést jelent. A céghivatalos jelentése szerint a helymeghatározó technológia valós idejű és a múltban történt wireless eseményeket gyűjt, analizál, tárol és mutat meg, illetve a megfigyelt mobiltelefon használóinak helyzetét követi.

Arra is lehet használni, hogy jelezzen a hatóságoknak, ha egy terroristagyanús egyén, vagy egy bűnöző belép a reptéri terminálba, buszpályaudvarra vagy más esetleges célpontra. Meg tudják figyelni a gyanús alakok helyzetét, le tudják hallgatni, kivel mit beszélnek, megnézhetik, milyen üzeneteket váltanak.

A TruePosition az Egyesült Államokban mobiltelefon-szolgáltatóknak értékesíti a szolgáltatást, de gyanús, hogy a kormány is a vásárlói között van. Világszerte pedig meg nem nevezett kormányoknak dolgozik - áll Varano ugyanezen a nyilatkozatában. "Amióta 2008-ban kijöttünk a LOCINT-tel, a világ minden pontjáról a belügyminisztériumok és a védelmi minisztériumok sorra kopogtatnak nálunk" - fogalmazott.

Fotó:

Ez

viszont már sokak szerint felháborító. Fantasztikus, ha

bántalmazott nőknek segítenek, vagy ha a potenciális

terroristákat távol tudják tartani az atomerőművektől, és fel

tudják deríteni a kapcsolati hálójukat is. De olyan kormányok

kezében, melyek nem tartják tiszteletben az emberi jogokat, a

TruePosition technológiával például a disszidensek hálózatát

is megfigyelhetik.

A technikai háttér

A TruePosition lokációs eszköze, az "Uplink Time Difference of Arrival" vagy U-TDOA (visszaküldött érkezési időkülönbség) kiszámolja, mennyi időbe telik a jelnek elérnie egy adott mobiltelefonról a cellatorony adóvevő-állomására telepített érzékelőt. Meghatározzák, milyen különbséggel éri el a jel a különböző tornyokat, a Wireless Location Processor nevű szerverek kiszámolják a telefon helyzetét. Az USA-ban 75 000 toronyra tettek ki vevőt országszerte. Mindegyik akkora, mint egy-egy pizzásdoboz.

A technológia nem keverendő össze a GPS-szel. Hálózat alapú, nem függ a telefon GPS-vevőjétől, sem műholdaktól, és pontos - legfeljebb 50 métert téved.

Varano nem árulta el, mely államok kormányai használják a TruePosition LOCINT szolgáltatását, de európai, közel-keleti, latin-amerikai és a karibi országok is vannak köztük.

A technikai háttér

A TruePosition lokációs eszköze, az "Uplink Time Difference of Arrival" vagy U-TDOA (visszaküldött érkezési időkülönbség) kiszámolja, mennyi időbe telik a jelnek elérnie egy adott mobiltelefonról a cellatorony adóvevő-állomására telepített érzékelőt. Meghatározzák, milyen különbséggel éri el a jel a különböző tornyokat, a Wireless Location Processor nevű szerverek kiszámolják a telefon helyzetét. Az USA-ban 75 000 toronyra tettek ki vevőt országszerte. Mindegyik akkora, mint egy-egy pizzásdoboz.

A technológia nem keverendő össze a GPS-szel. Hálózat alapú, nem függ a telefon GPS-vevőjétől, sem műholdaktól, és pontos - legfeljebb 50 métert téved.

Varano nem árulta el, mely államok kormányai használják a TruePosition LOCINT szolgáltatását, de európai, közel-keleti, latin-amerikai és a karibi országok is vannak köztük.

Legalább 150 millió mobilon van gyárilag kémszoftver

Billentyűzetfigyelő,

a telefon fizikai koordinátáinak követése, sms-olvasó:

fejlesztők szerint egy „diagnosztikai szoftver” képes egy sor

adatot begyűjteni, amit a készülék gazdája inkább megtartana

magának. Az amerikai cég programját 150 millió okostelefonra

előre telepítették – minőségbiztosítási okokból, érvelnek.

Az

összes sms, a telefon tulajdonosának fizikai koordinátái és még

sok egyéb információ kémlelhető ki egy egy amerikai cég

szoftverével, amit előre telepítettek 150 millió okostelefonra –

írja a Spiegel.

Ráadásul

a CarrierIQ nem az egyetlen cég, amely hasonló szolgáltatást

kínál: július közepén írtunk arról, hogy a TruePosition nevű,

geolokációs technológiát kínáló vállalat

szolgáltatásával bárkit

követhetnek az

USA-ban, Európában, a Közel-Keleten, Latin-Amerikában vagy a

karibi térségben.

Ha tehát az amerikai CarrierIQ szoftverét 150 millió mobilra telepítették előre, a megfigyelt eszközök száma valójában ennek többszöröse lehet.

A CarrierIQ maga közölte büszkén októberben, amikor a Nielsen piackutató céggel kötött együttműködési megállapodást, hogy jelenleg 150 millió, „nap mint nap használt” mobilt lehet a megoldásával megfigyelni. A Nielsent arra kérték, hogy elemezze, milyen tapasztalatai vannak a fogyasztóknak a táblagépek és okostelefonok használata során. Ehhez a CarrierIQ, "egyedülálló forrásokat" ígért.

Hogy Trevor Eckhart connecticuti rendszergazda is komolyan érdeklődni kezdett aziránt, mennyire különlegesek ezek az adatok.

Ő is fejleszt alkalmazásokat Android okostelefonokra, és a munkája során fedezte fel a CarrierIQ szoftverét. A program telepítve volt arra a HTC eszközre, amivel Eckhart dolgozott. A szoftvert a gyártó vagy a szolgáltató telepíthette, mielőtt értékesítették a készüléket.

Ha tehát az amerikai CarrierIQ szoftverét 150 millió mobilra telepítették előre, a megfigyelt eszközök száma valójában ennek többszöröse lehet.

A CarrierIQ maga közölte büszkén októberben, amikor a Nielsen piackutató céggel kötött együttműködési megállapodást, hogy jelenleg 150 millió, „nap mint nap használt” mobilt lehet a megoldásával megfigyelni. A Nielsent arra kérték, hogy elemezze, milyen tapasztalatai vannak a fogyasztóknak a táblagépek és okostelefonok használata során. Ehhez a CarrierIQ, "egyedülálló forrásokat" ígért.

Hogy Trevor Eckhart connecticuti rendszergazda is komolyan érdeklődni kezdett aziránt, mennyire különlegesek ezek az adatok.

Ő is fejleszt alkalmazásokat Android okostelefonokra, és a munkája során fedezte fel a CarrierIQ szoftverét. A program telepítve volt arra a HTC eszközre, amivel Eckhart dolgozott. A szoftvert a gyártó vagy a szolgáltató telepíthette, mielőtt értékesítették a készüléket.

Fotó: AP

A

fejlesztőt határozottan nyugtalanítja, amit talált. A programot

alaposan elrejtették, egy laikus arra sem jön rá soha, hogy

egyáltalán ott van a gépen, a felügyeleti szoftver letiltása,

eltávolítása így szóba sem kerülhet. Ami azt jelenti, hogy a

CarrierIQ egy sor érzékeny információhoz fér

hozzá.

A fejlesztő szerint többek között meg lehet figyelni a billentyűzetet, le lehet kérni, milyen internetes oldalakon böngésztek a telefonnal, mire kerestek a Google-on, hozzá lehet férni azonosítókhoz és jelszavakhoz, PayPal átutalások adataihoz, meg lehet nézni, milyen sms-eket küldött és fogadott a készülék, és azt is meg lehet mondani, hol van fizikailag a készülék. Nem probléma a szoftvernek lementeni a telefonkönyv adatbázisát, de a beszélgetéseket nyomon követni sem.

A CarrierIQ tagadja, hogy a szoftvert billentyűzetfigyelésre és naplózásra is lehetne használni. Azzal érvel a cég, hogy a szoftvertelepítés célja az volt, hogy az elemzések segítségével javítsák a hálózat minőségét. A Wirednek adott interjúban hosszasan sorolják az érveiket.

A Spiegel megkeresésére a legtöbb nagy gyártó - HTC, Samsung, Apple - nem válaszolt. A Nokia visszajelzett, azt állítva, nem használja a CarrierIQ szoftverét.

Egy chpwn nevű hacker szerint az iPhone-okon megtalálható a CarrierIQ-szoftver egyik verziója, de alapbeállításként deaktiválva.

A Spiegel a nagy mobilszolgáltatókat is megkérdezte; a T-Mobile és az O2 Németországban maga nem használja a Carrier IQ szoftverét, de vizsgálják, mit telepítettek a gyártók az eszközökre. A Vodafone és az E-Plus-csoport válaszában pedig az áll, hogy a vállalat sem a CarrierIQ megoldását, sem más, hasonló diagnosztikai szoftvert nem használ.

A fejlesztő szerint többek között meg lehet figyelni a billentyűzetet, le lehet kérni, milyen internetes oldalakon böngésztek a telefonnal, mire kerestek a Google-on, hozzá lehet férni azonosítókhoz és jelszavakhoz, PayPal átutalások adataihoz, meg lehet nézni, milyen sms-eket küldött és fogadott a készülék, és azt is meg lehet mondani, hol van fizikailag a készülék. Nem probléma a szoftvernek lementeni a telefonkönyv adatbázisát, de a beszélgetéseket nyomon követni sem.

A CarrierIQ tagadja, hogy a szoftvert billentyűzetfigyelésre és naplózásra is lehetne használni. Azzal érvel a cég, hogy a szoftvertelepítés célja az volt, hogy az elemzések segítségével javítsák a hálózat minőségét. A Wirednek adott interjúban hosszasan sorolják az érveiket.

A Spiegel megkeresésére a legtöbb nagy gyártó - HTC, Samsung, Apple - nem válaszolt. A Nokia visszajelzett, azt állítva, nem használja a CarrierIQ szoftverét.

Egy chpwn nevű hacker szerint az iPhone-okon megtalálható a CarrierIQ-szoftver egyik verziója, de alapbeállításként deaktiválva.

A Spiegel a nagy mobilszolgáltatókat is megkérdezte; a T-Mobile és az O2 Németországban maga nem használja a Carrier IQ szoftverét, de vizsgálják, mit telepítettek a gyártók az eszközökre. A Vodafone és az E-Plus-csoport válaszában pedig az áll, hogy a vállalat sem a CarrierIQ megoldását, sem más, hasonló diagnosztikai szoftvert nem használ.

Olcsón lehallgathatók a mobilok

Nemcsak

a titkosszolgálatok milliós eszközeivel van mód a mobiltelefonok

lehallgatására. Egy pár tízezer forintos, itthon is forgalmazott

eszközzel, minimális műszaki ismerettel bárki lehallgathatja a

közelben lévő telefonokat.

Egy

új állapotában 50-60 ezer forintért, használtan ennél is

olcsóbban beszerezhető femtocella, azaz mobilhálózati minibázis

szükséges ahhoz, hogy le lehessen hallgatni a mobiltelefonokon

folytatott beszélgetéseket.

A

módszert Tom Ritter, az iSEC Partners etikus hackere meglehetősen

látványosan demonstrálta aPublic

Radio East munkatársának.

Amikor az újságíró belépett a találkozóhelyre, Ritter és

társa máris bemérte készülékét, majd arra kérték, hogy

menjen kis, és telefonáljon. Miután megszakította a hívást,

behívták, és visszajátszották neki a teljes beszélgetést.

Az

iSEC biztonsági szakemberei szerint a módszer alkalmazásához egy

bárki által letölthető, ingyenes szoftverre, valamint egy 250

dollárért beszerzett femtocellára volt szükségük.

Fotó:

A

femtocellákat azoknak osztják ki a szolgáltatók, akik olyan

helyen laknak, ahol nincs elég térerő. Lényegében egy nagyon

kicsi mobiltoronyról van szó, ami működéséhez természetesen

szükség van arra, hogy összegyűjtse a környezetében lévő

mobiljeleket, a telefonhívások mellett természetesen az sms-eket

és a mobilnetezés közben megadott információkat is.

A

teljes körű lehallgatáshoz mindössze annyi szükséges, hogy a

lehallgatni kívánt készülék a femtocella 10-12 méteres

hatósugarán belül legyen. A módszert az amerikai Verizon

hálózatán tesztelték, de Ritter szerint valószínűleg lehet

hasonlóan kihasználható biztonsági rést találni más

szolgáltatók hálózatán használható femtocellák szoftverében

is.

A

szakember az augusztus elején, Las Vegas-ban rendezendő Def Con

hackerkonferencián beszél majd részletesen a módszerről.

Kémkedjen a Google Earthszel!

A

Google Earth legújabb, 4.

A

Google Earth legújabb, 4.2-es változatában megjelent egy új réteg

(layer) a Featured Contents csoportban, Gigapxl Photos néven. Ha

bekapcsoljuk, akkor kis fényképezőgépet ábrázoló ikonok

jelennek meg a földgömbön, olyan helyeket jelölve, ahol

különlegesen nagy felbontású fényképeket találhatunk. Ezek a

fotók természeti látványosságokat és építészeti alkotásokat

ábrázolnak. Az elnevezés nem véletlen, ezek a képek több

gigányi képpontból állnak. Ha a helyeket jelölő ikonra

kattintunk, egy ablakban megnézhetjük a fotó kicsinyített

változatát, elolvashatjuk a tudnivalókat a nevezetességről. Egy

dupla kattintással vagy a „Fly into this photo” linkre

kattintva, kellemes repüléssel jutunk a kép készítésének

helyszínére, ahol a megjelenítés átvált háromdimenziós

nézetre és a műholdkép előterében megjelenik az óriási

felbontású fotó.

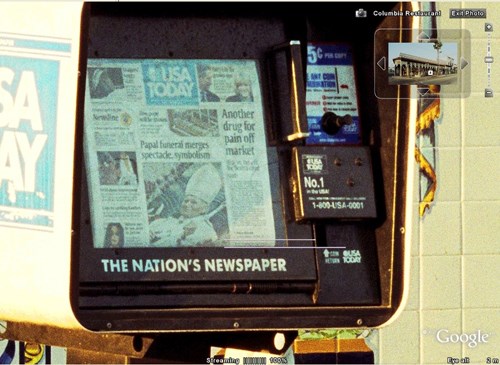

A térkép jobb felső sarkában lévő vezérlőgombok jelzik, hogy ezen a képen egyre apróbb részleteket figyelhetünk meg. Ha például kezdetben egy műemléképület-együttest látunk, egészen addig közelíthetünk a fotóra, amíg az egyik újságos automata ablakába kitett napilap vezércikke is olvashatóvá válik.

Ezeket a különleges felvételeket a Gigapxl Project (gigapxl.org) készíti, pillanatnyilag az Amerikai Egyesült Államok és Kanada területén. A nagyvárosok közül San Francisco, Los Angeles, San Diego, Calgary, Colorado Springs, Dallas, Seattle és Denver részleteit ismerhetjük meg, a természeti csodák közül pedig nem hiányzik a Grand Canyon vagy a Yellowstone park.

A térkép jobb felső sarkában lévő vezérlőgombok jelzik, hogy ezen a képen egyre apróbb részleteket figyelhetünk meg. Ha például kezdetben egy műemléképület-együttest látunk, egészen addig közelíthetünk a fotóra, amíg az egyik újságos automata ablakába kitett napilap vezércikke is olvashatóvá válik.

Ezeket a különleges felvételeket a Gigapxl Project (gigapxl.org) készíti, pillanatnyilag az Amerikai Egyesült Államok és Kanada területén. A nagyvárosok közül San Francisco, Los Angeles, San Diego, Calgary, Colorado Springs, Dallas, Seattle és Denver részleteit ismerhetjük meg, a természeti csodák közül pedig nem hiányzik a Grand Canyon vagy a Yellowstone park.

A

weben is kóstolót kaphatunk a gigapixeles képek felbontásából

Fotó:

A

kezdeményezésről a név alapján azt hihetjük, hogy digitális

fényképezőgéppel dolgoznak, azonban ilyen felbontású kamerák

nem léteznek. Ezért a fotók hagyományos filmre készülnek, majd

ezt szkennelik be egy olyan berendezéssel, amelynek 6 mikron a

felbontása. Az keletkezett kép 4000 és 6000 megapixel közötti

felbontású. A kisebb méretű képek 44000 x 22000, a nagyobbak

88000 x 44000 képpontból állnak. Ezt a felbontást talán

úgy lehet a legjobban elképzelni, hogy ha egy hagyományos

tévéképernyőn szeretnénk annyi képpontot megjeleníteni,

amennyit egy ilyen fotó tartalmaz, 10 ezer tévére lenne

szükségünk.

[[

Oldaltörés: Második oldal ]]

Ezeket

az adatokat olvasva már nem kell csodálkozni, ha gyakorlatilag

tetszőleges mélységig zoomolhatunk egy-egy ilyen különleges

fotóra.

Ezeket a képeket eredetileg nem azért készítették, hogy egy újabb látványossággal bővítsék a Google Earth-t. A világ csodáinak dokumentálása volt a cél, olyan felvételekkel, amelyekből az adott hely legapróbb részletei is megismerhetők.

Ezeket a képeket eredetileg nem azért készítették, hogy egy újabb látványossággal bővítsék a Google Earth-t. A világ csodáinak dokumentálása volt a cél, olyan felvételekkel, amelyekből az adott hely legapróbb részletei is megismerhetők.

Egy

kis fényképezőgépet ábrázoló ikon jelzi a Gigapxl képek

helyét

Fotó:

Itt

még hagyományos fotónak tűnik a felvétel

Fotó:

Az

előző kép egy kis részlete

Fotó:

Aki

még nem töltötte le az ingyenes Google Earth programot, az is

ízelítőt kaphat abból, mit is jelent egy ekkora felbontás. A

Gigapxl Project oldalain találhatunk egy nagy képgyűjteményt,

amelyek közül egyet-egyet kiválasztva egy képsorozathoz jutunk,

ami egyre nagyobb részletességgel mutatja a felvételt. Például

a http://gigapxl.org/gallery-WhitePass.htm címen

egy hegy gyomrába vágott alagútból kibukkanó vonatot találunk,

és a képsorozat végére már azt is tudni fogjuk, hogy a

mozdonyvezető melyik baseball csapat sapkáját viseli.

220 milliót loptak magyar hekkerek!

A vámosok megtalálta a pénzt

Több

mint 200 millió forintot lopott el egy háromtagú magyar csoport

mégpedig az internet segítségével. A vám- és pénzügyőrség

gyanúja szerint ugyanis a három hekker feltörte egy volt szovjet

utódállam területén működő bank számítógépes rendszerét,

és onnan átutaltak maguknak 1,5 millió amerikai dollárt, vagyis

körülbelül 220 millió forintot. A pénzt több több bankszámlán

és offshore cég számláján is átfutatták, és végül 71 millió

forintot fel is vettek készpénzben.

A

vám- és pénzügyőrség nyomozóinak ez a készpénzfelvétel

lett a gyanús, mert a hazai pénzintézet a szabályoknak

megfelelően jelezte a hatóságoknak a nagyobb összegű

pénzfelvételt. Sipos Jenő, a Vám- és Pénzügyőrség Országos

Parancsnokságának szóvivője az RTL Hírek.hu-nak elmondta, hogy

ez volt az első hekker-ügyük, és a nyomozáshoz külön

informatikus szakember segítségét is kérték. Azóta pedig az

ellopott 1,5 millió dollárt részben lefoglaltak, részben

zároltak.

Hackerek, a script kölykök és a titkosszolgálat

Az első hekkertámadás számítógépek ellen 1963-ban volt. A Sicontact Kft. által készített tanulmány szerint akkor még a hekkerek kizárólag nagy tudású számítógépes szakértők voltak, ráadásul földrajzilag is korlátozott volt a tevékenységük, hiszen nem volt internet. Azóta viszont ez a korlát megszűnt, és az internet terjedése miatt nagyon sokan meg tudtak szerezni olyan eszközöket, amellyel komoly számítógépes ismeretek nélkül is be tudnak törni mások számítógépére. Ők az úgynevezett „script kölykök”, akik a világhálóról töltik le a vírusirtó programokat és az egyéb hekkereszközöket, majd a házilag készített kártevőket szabadjára engedik a világhálón. Így lehetséges, hogy ma több tízezernyi új vírus és egyéb kártevő jelenik meg naponta.

Persze nem ezektől az amatőröktől kell a legjobban tartani, hanem az olyan profiktól, akik tevékenységét lényegesen nehezebb leleplezni. Ezért például ma már minden ország titkosszolgálata foglalkozik a számítógépes hadviseléssel, és igyekszik felkészülni arra, hogyan hárítson el egy ellenséges hekkertámadást.

Felbecsülhetetlen vagy titkos károk, és a póker

A hekkerek és a vírusok készítői rengeteg kárt okoznak a magánembereknek, és az okozott bosszúságokat vagy az újabb installálások összegét igen nehéz kiszámolni. Az igazi hekkerek célpontjai viszont inkább a nagyvállalatok és azok ügyfelei. Többször előfordult már, hogy magyarországi bank nevében, magyar nyelvű e-mailben próbáltak meg bűnözők olyan adatokat megszerezni az ügyfelektől, melyek segítségével hozzáférhetnek a banknál vezetett számlákhoz.

Ráadásul nem csak a banki adataink értékesek. A múlt hónapban például egy olyan vírus terjedt el, amelynek az volt a célja, hogy online játékosok – például pókerezők – belépési adatait és jelszavát megszerezve hozzáférést biztosítson a játékosok internetes számláihoz. Ezzel a programmal meg tudják figyelni a hekkerek, hogy melyik játékosok nyeri a legnagyobb összeget pókerben, majd elorozzák a nyereményt.

A legnagyobb károkról viszont nem nagyon lehet hallani. Egy tőzsdén is jegyzett részvénytársaság ugyanis nem fogja nagydobra verni, ha betörnek a vezérigazgató számítógépére, és ellopják a stratégiai terveket.

Számít a kalap színe?

Az informatikusok a jóindulatú hekkereket fehér kalapos hekkereknek hívják. Az ő feladatuk, hogy az adott vállalat megbízásából megpróbálják feltérképezni, hogy a cégük informatikai rendszere mennyire sérülékeny. Ők sokszor a vállalat felsővezetésétől kapják a megbízást, és még az informatikai vezető sem tudja, mikor lépnek akcióba. A fehér kalaposok célja így nem a károkozás, hanem az, hogy erősebbé tegyék az adott vállalat informatikai rendszerét. De a titkosszolgálatok számítógépes szakértői bármikor kaphatnak egy olyan feladatot, hogy törjenek be valakinek a számítógépére. Ők a professzionális hekkerek.

Kik járnak jól a hekkertámadásokkal?

A vírusokból és a hekkerekből sok cég nagyon jól megél. Az vírusirtó szoftverek forgalmazói például több százmilliárd forintos forgalmat bonyolítanak le évente, és más védőrendszerek kiépítésére is rengeteg költenek a nagyobb vállalatok.

A védekezésnél az alap a jó vírusirtó

A hekkerek elleni védekezésnél alapvetően fontos, hogy folyamatosan frissített, megbízható, kémprogramvédelmi képességekkel is felruházott vírusirtó szoftvert használjanak a számítógépeken. Emellett érdemes olyan biztonsági programcsomagot telepíteni, amelyben a vírus- és kémprogramvédelem mellett egy tűzfal is megtalálható. Fontos tudni, hogy ma már nem csupán e-mailben terjednek a vírusok, hanem az internetezés közben is megfertőződhet a gép. Így aki megfelelő vírus- és kémprogramvédelem nélkül merészkedik ki az internetre, az pórul járhat. Ezenkívül fontos, hogy körültekintően válasszunk vírusirtót. Az ingyenes antivírus programok például sokszor reklámcélokat szolgálnak az adott gyártó számára, és számos olyan funkció nem található meg bennük, amely már csak a fizetős változatokba kerül be.

Az óvatosság máshol sem árt. Az OTP Bank például az eddig említett tanácsok mellett külön felhívja az ügyfelei figyelmét arra, hogy nyilvános helyen – például internetkávézóban – ne használják a webes bankot, hiszen ott könnyebben el lehet lesni a személyes adatokat. És persze alapvető szabály, hogy a jelszavakat nem szabad kiragasztani a monitorra vagy az íróasztalra.

Hackerek, a script kölykök és a titkosszolgálat

Az első hekkertámadás számítógépek ellen 1963-ban volt. A Sicontact Kft. által készített tanulmány szerint akkor még a hekkerek kizárólag nagy tudású számítógépes szakértők voltak, ráadásul földrajzilag is korlátozott volt a tevékenységük, hiszen nem volt internet. Azóta viszont ez a korlát megszűnt, és az internet terjedése miatt nagyon sokan meg tudtak szerezni olyan eszközöket, amellyel komoly számítógépes ismeretek nélkül is be tudnak törni mások számítógépére. Ők az úgynevezett „script kölykök”, akik a világhálóról töltik le a vírusirtó programokat és az egyéb hekkereszközöket, majd a házilag készített kártevőket szabadjára engedik a világhálón. Így lehetséges, hogy ma több tízezernyi új vírus és egyéb kártevő jelenik meg naponta.

Persze nem ezektől az amatőröktől kell a legjobban tartani, hanem az olyan profiktól, akik tevékenységét lényegesen nehezebb leleplezni. Ezért például ma már minden ország titkosszolgálata foglalkozik a számítógépes hadviseléssel, és igyekszik felkészülni arra, hogyan hárítson el egy ellenséges hekkertámadást.

Felbecsülhetetlen vagy titkos károk, és a póker

A hekkerek és a vírusok készítői rengeteg kárt okoznak a magánembereknek, és az okozott bosszúságokat vagy az újabb installálások összegét igen nehéz kiszámolni. Az igazi hekkerek célpontjai viszont inkább a nagyvállalatok és azok ügyfelei. Többször előfordult már, hogy magyarországi bank nevében, magyar nyelvű e-mailben próbáltak meg bűnözők olyan adatokat megszerezni az ügyfelektől, melyek segítségével hozzáférhetnek a banknál vezetett számlákhoz.

Ráadásul nem csak a banki adataink értékesek. A múlt hónapban például egy olyan vírus terjedt el, amelynek az volt a célja, hogy online játékosok – például pókerezők – belépési adatait és jelszavát megszerezve hozzáférést biztosítson a játékosok internetes számláihoz. Ezzel a programmal meg tudják figyelni a hekkerek, hogy melyik játékosok nyeri a legnagyobb összeget pókerben, majd elorozzák a nyereményt.

A legnagyobb károkról viszont nem nagyon lehet hallani. Egy tőzsdén is jegyzett részvénytársaság ugyanis nem fogja nagydobra verni, ha betörnek a vezérigazgató számítógépére, és ellopják a stratégiai terveket.

Számít a kalap színe?

Az informatikusok a jóindulatú hekkereket fehér kalapos hekkereknek hívják. Az ő feladatuk, hogy az adott vállalat megbízásából megpróbálják feltérképezni, hogy a cégük informatikai rendszere mennyire sérülékeny. Ők sokszor a vállalat felsővezetésétől kapják a megbízást, és még az informatikai vezető sem tudja, mikor lépnek akcióba. A fehér kalaposok célja így nem a károkozás, hanem az, hogy erősebbé tegyék az adott vállalat informatikai rendszerét. De a titkosszolgálatok számítógépes szakértői bármikor kaphatnak egy olyan feladatot, hogy törjenek be valakinek a számítógépére. Ők a professzionális hekkerek.

Kik járnak jól a hekkertámadásokkal?

A vírusokból és a hekkerekből sok cég nagyon jól megél. Az vírusirtó szoftverek forgalmazói például több százmilliárd forintos forgalmat bonyolítanak le évente, és más védőrendszerek kiépítésére is rengeteg költenek a nagyobb vállalatok.

A védekezésnél az alap a jó vírusirtó

A hekkerek elleni védekezésnél alapvetően fontos, hogy folyamatosan frissített, megbízható, kémprogramvédelmi képességekkel is felruházott vírusirtó szoftvert használjanak a számítógépeken. Emellett érdemes olyan biztonsági programcsomagot telepíteni, amelyben a vírus- és kémprogramvédelem mellett egy tűzfal is megtalálható. Fontos tudni, hogy ma már nem csupán e-mailben terjednek a vírusok, hanem az internetezés közben is megfertőződhet a gép. Így aki megfelelő vírus- és kémprogramvédelem nélkül merészkedik ki az internetre, az pórul járhat. Ezenkívül fontos, hogy körültekintően válasszunk vírusirtót. Az ingyenes antivírus programok például sokszor reklámcélokat szolgálnak az adott gyártó számára, és számos olyan funkció nem található meg bennük, amely már csak a fizetős változatokba kerül be.

Az óvatosság máshol sem árt. Az OTP Bank például az eddig említett tanácsok mellett külön felhívja az ügyfelei figyelmét arra, hogy nyilvános helyen – például internetkávézóban – ne használják a webes bankot, hiszen ott könnyebben el lehet lesni a személyes adatokat. És persze alapvető szabály, hogy a jelszavakat nem szabad kiragasztani a monitorra vagy az íróasztalra.

Segítség, nem tudok fertőzni! - így kémkedik egy magyar ügynök

Egy

magyar főtiszt is lebukott az új kémkedési botrányban. Az

ellenzék a kormánytól és a parlamenttől várja a FinFisher-ügy

tisztázását.

Egyszerre hátborzongató és komikus, ahogy a magyar titkosszolgálat próbál(t) megbirkózni a hirhedt kémszoftverrel, a FinFisherrel. Az Átlátszó.hu nyomán a NOL is beszámolt már arról, hogy egy hacker által kiszivárogtatott dokumentum-csomagból kiderült, a lehallgatásokat végző Nemzetbiztonsági Szakszolgálat is használja a diktatúrák kedvenc trójai kémprogramját. A FinFisher használatáról most több izgalmas – és néhol hajmeresztő – részlet is kiderült, miután többek között az Index és az Apple blogja is szemezgetett a terjedelmes csomagból.

Az interneten szabadon elérhető dokumentumcsomag többek között tartalmazza a szoftvercég és megrendelői közötti levelezéseket. Az Index figyelt fel arra, hogy a magyar titkosszolgálat nem kifejezetten konspiráltan levelezett, a kéréseiket „Zoltan Hungary SSNS” aláírással küldték a szoftvercég ügyfélszolgálatára (az SSNS a Special Service of National Security, vagyis a Nemzetbiztonsági Szakszolgálat rövidítése), de a levelezés kiszivárogtatásával felettese is dekonspirálódott: Balogh Péter mérnök ezredes, aki az Index szerint – a kiszivárgott levelezésben az egyedüliként - a munkahelyi, nbsz.gov.hu végződésű email-címét adta meg kapcsolattartásra.

A parancsnok

Balogh – amint azt egy egyszerű Google-kereséssel kideríthetjük – a Nemzeti Közszolgálati Egyetem Felsőfokú Vezető Képző Tanfolyamának parancsnoka, akit tavaly kitüntetésben is részesítettek. Az egyetem honlapján tavaly megjelent interjúban így jellemzik: „Az amerikai beavatkozás után létrehozott iraki NATO kiképző misszióban és az afganisztáni békefenntartásban tapasztalatokat szerző, katonai híradástechnikai üzemmérnök és haditechnikai üzemmérnök képzettséggel is rendelkező főtiszt.”

Az interjúból kiderül, hogy Balogh hosszú ideje katonai pályán dolgozik: „Mióta a felnőtt eszemet tudom, mindig katona voltam, az érettségi után azonnal a katonai főiskola következett, így közel harminc éve hordom az egyenruhát. Eddigi karrierem során háromszor voltam misszióban, kétszer Irakban, egyszer Afganisztánban. Mindenkor ellenséges környezet fogadott, több helyen lőttek ránk” - nyilatkozta. Azt is elmondta, hogy 2011 végéig részt vett az iraki katonai vezetők oktatásának szervezésében, Afganisztánban pedig nem kevésbé izgalmas feladata volt, amiről leplezetlenül beszélt is: „...ott a magyar kontingens biztonságával kapcsolatos feladatokat hajtottam végre. Olyan információkat kellett gyűjtenünk, melyek segítségével elkerülhetővé vált egy esetleges támadás ellenünk” – nyilatkozta az ezredes.

Igyekszünk elfogni

A cikkből kiderül továbbá, hogy Balogh egyik képzettsége rádiófelderítő. „A laikus ezt úgy képzeli, hogy ül valaki egy fejhallgatóval a fülén és tekerget egy gombot, hallgatózik.” „Ez 2013-ban nagyon naiv elképzelés?" - kérdezi az interjú készítője. Mire Balogh: „A rádiófelderítés ma még valóban jelenti ezt a dolgot is. A rövidhullámú adásoknál ma is létezik ez a fajta keresés. De az eszközök egyre modernebbek: például szórt spektrumú, frekvenciaugratásos, internetalapon működő berendezések jelennek meg, melyek ráadásul kódolt üzeneteket továbbítanak. Ezeket nagyon nehéz kezelni. A munka során nemcsak az üzenetet igyekszünk elfogni, de a kisugárzó adó helyét is próbáljuk lokalizálni. A mai rádiófelderítő információtechnológiailag magasan képzett, több idegen nyelvet beszélő munkatársat jelent."

(A Google nyilvános találati listáján két olyan információ is elérhető, amely feltételezhetően róla szól. Mások mellett Balogh Péter mk. ezredes lektorálta a Felderítő szemlét, a Katonai Felderítő Hivatal hivatalos folyóiratát; a Magyar Honvédség 2003-as járőrbajnokságán pedig a 35 év feletti férfi csapatban indult Balogh Péter alezredes (KFH) - a KFH szintén a Katonai Felderítő Hivatal rövidítése.)

Nem tud fertőzni

A kiszivárgott levelezés szerint a FinFisher kémprogram használata nem lehet egyszerű. „Zoltán” többször kért segítséget az ügyfélszolgálattól - egyszer például azért, mert nem sikerült megfelelő fertőzött CD-t létrehoznia. Egy alkalommal pedig tönkrement a Lenovo laptopjuk, amit a szoftvergyártól kaptak. Hiába telepítették újra a rendszert egy másik laptopon, az nem tud fertőzni. Egy másik levelezésből pedig az derül ki, hogy a magyar titkosszolgálat (is) használ úgynevezett keylogger alkalmazást, amivel egyszerre több számítógépen rögzítik a billentyű-leütéseket (többek között jelszavakat is). „Zoltán” ugyanis arról panaszkodott az ügyfélszolgálatnak, hogy nem működik megfelelően a szolgáltatás.

Élő kapcsolat?

Legalább ennyire érdekes a legfrissebb levelezésük dátuma. Ez 2014. május 23. Ami arra enged következtetni, hogy a szoftver használatát - legalábbis májusig - nem unta el a magyar titkosszolgálat.

Biztonságos iPhone

A kiszivárgott csomaggal foglalkoztak kedden az Apple hivatalos blogján is, ahol közzétettek egy táblázatot arról, hogy milyen operációs rendszereken milyen üzembiztonsággal fut a kémprogram. Örömhírként újságolták el, hogy amíg a „FinFinisher pompásan érzi magát mindegyik Androidon, Blackberryn, imádja a Symbiant és a Windows Mobile-t, az iOS egyszerűen MEGEMÉSZTHETETLEN a számára. Nem tud vele mit kezdeni, a zárt rendszerre csak egyféleképpen tud behatolni, ha előtte jailbreakelte azt valaki.

Hasonló biztonságban vannak a Windows Phone felhasználói is, bár a táblázatból kiolvasható leírás alapján ennek elsősorban az az oka, hogy még nem álltak rá a feltörésre a fejlesztők, az viszont tényleg csodálatos hír, hogy az Apple egy olyan rendszert rakott le az asztalra, amit százmilliók használnak, mégsem sikerült behatolnia a kémprogramnak. Pedig igény lenne rá. Az egyetlen kaput a felhasználó nyithatja, ha saját elhatározásból feltörte már korábban a rendszert" - írják az Apple blogján.

Új Duna-gate

A kémbotrány kedden már a parlamentig is eljutott, legalábbis két kisebb ellenzéki párt tiltakozásának erejéig. A Demokratikus Koalíció már „új Duna-gate-ként” emlegeti a botrányt, és Pintér Sándor belügyminisztertől vár választ arra, hogy hány személy vagy szervezet ellen folyik jelenleg ilyen jellegű megfigyelés bírói végzés nélkül, van-e köztük civil szervezet és tud-e minderről az országgyűlés Nemzetbiztonsági Bizottsága.

Vadai Ágnes arra is kíváncsi, hogy milyen fokú gyanú kell egy ilyen megfigyeléshez, a megfigyeltek hány százalékáról derült ki, hogy valóban veszélyt jelentett hazánk biztonságára, és a megfigyelések mekkora hányada bizonyult utólag jogtalannak.

Az LMP eközben a parlament nemzetbiztonsági bizottsága elé viszi a kémkedési botrányt. „A Lehet Más a Politika felháborodással értesült arról, hogy a Nemzetbiztonsági Szakszolgálat eszköztárában is szerepel az a program, amelyet elsősorban elnyomó politikai rendszerek alkalmaznak ellenségeik utáni kémkedésre” – írta Szél Bernadett. A bizottságtól várják annak kiderítését, hogy a Finfishert és a hasonló, a megfigyeltek számítógépeire észrevétlenül települő és az azon tárolt információkhoz totális hozzáférést biztosító kémprogramokat valóban alkalmazza-e a szakszolgálat, s ha igen, milyen körben, milyen céllal és gyakorisággal.

Illusztráció: Keyloggert a magyar titkosszolgálat is használ

Kacper Pempel / Reuters

Nyusztay Máté

NOL

http://nol.hu

Egyszerre hátborzongató és komikus, ahogy a magyar titkosszolgálat próbál(t) megbirkózni a hirhedt kémszoftverrel, a FinFisherrel. Az Átlátszó.hu nyomán a NOL is beszámolt már arról, hogy egy hacker által kiszivárogtatott dokumentum-csomagból kiderült, a lehallgatásokat végző Nemzetbiztonsági Szakszolgálat is használja a diktatúrák kedvenc trójai kémprogramját. A FinFisher használatáról most több izgalmas – és néhol hajmeresztő – részlet is kiderült, miután többek között az Index és az Apple blogja is szemezgetett a terjedelmes csomagból.

Az interneten szabadon elérhető dokumentumcsomag többek között tartalmazza a szoftvercég és megrendelői közötti levelezéseket. Az Index figyelt fel arra, hogy a magyar titkosszolgálat nem kifejezetten konspiráltan levelezett, a kéréseiket „Zoltan Hungary SSNS” aláírással küldték a szoftvercég ügyfélszolgálatára (az SSNS a Special Service of National Security, vagyis a Nemzetbiztonsági Szakszolgálat rövidítése), de a levelezés kiszivárogtatásával felettese is dekonspirálódott: Balogh Péter mérnök ezredes, aki az Index szerint – a kiszivárgott levelezésben az egyedüliként - a munkahelyi, nbsz.gov.hu végződésű email-címét adta meg kapcsolattartásra.

A parancsnok

Balogh – amint azt egy egyszerű Google-kereséssel kideríthetjük – a Nemzeti Közszolgálati Egyetem Felsőfokú Vezető Képző Tanfolyamának parancsnoka, akit tavaly kitüntetésben is részesítettek. Az egyetem honlapján tavaly megjelent interjúban így jellemzik: „Az amerikai beavatkozás után létrehozott iraki NATO kiképző misszióban és az afganisztáni békefenntartásban tapasztalatokat szerző, katonai híradástechnikai üzemmérnök és haditechnikai üzemmérnök képzettséggel is rendelkező főtiszt.”

Az interjúból kiderül, hogy Balogh hosszú ideje katonai pályán dolgozik: „Mióta a felnőtt eszemet tudom, mindig katona voltam, az érettségi után azonnal a katonai főiskola következett, így közel harminc éve hordom az egyenruhát. Eddigi karrierem során háromszor voltam misszióban, kétszer Irakban, egyszer Afganisztánban. Mindenkor ellenséges környezet fogadott, több helyen lőttek ránk” - nyilatkozta. Azt is elmondta, hogy 2011 végéig részt vett az iraki katonai vezetők oktatásának szervezésében, Afganisztánban pedig nem kevésbé izgalmas feladata volt, amiről leplezetlenül beszélt is: „...ott a magyar kontingens biztonságával kapcsolatos feladatokat hajtottam végre. Olyan információkat kellett gyűjtenünk, melyek segítségével elkerülhetővé vált egy esetleges támadás ellenünk” – nyilatkozta az ezredes.

Igyekszünk elfogni

A cikkből kiderül továbbá, hogy Balogh egyik képzettsége rádiófelderítő. „A laikus ezt úgy képzeli, hogy ül valaki egy fejhallgatóval a fülén és tekerget egy gombot, hallgatózik.” „Ez 2013-ban nagyon naiv elképzelés?" - kérdezi az interjú készítője. Mire Balogh: „A rádiófelderítés ma még valóban jelenti ezt a dolgot is. A rövidhullámú adásoknál ma is létezik ez a fajta keresés. De az eszközök egyre modernebbek: például szórt spektrumú, frekvenciaugratásos, internetalapon működő berendezések jelennek meg, melyek ráadásul kódolt üzeneteket továbbítanak. Ezeket nagyon nehéz kezelni. A munka során nemcsak az üzenetet igyekszünk elfogni, de a kisugárzó adó helyét is próbáljuk lokalizálni. A mai rádiófelderítő információtechnológiailag magasan képzett, több idegen nyelvet beszélő munkatársat jelent."

(A Google nyilvános találati listáján két olyan információ is elérhető, amely feltételezhetően róla szól. Mások mellett Balogh Péter mk. ezredes lektorálta a Felderítő szemlét, a Katonai Felderítő Hivatal hivatalos folyóiratát; a Magyar Honvédség 2003-as járőrbajnokságán pedig a 35 év feletti férfi csapatban indult Balogh Péter alezredes (KFH) - a KFH szintén a Katonai Felderítő Hivatal rövidítése.)

Nem tud fertőzni

A kiszivárgott levelezés szerint a FinFisher kémprogram használata nem lehet egyszerű. „Zoltán” többször kért segítséget az ügyfélszolgálattól - egyszer például azért, mert nem sikerült megfelelő fertőzött CD-t létrehoznia. Egy alkalommal pedig tönkrement a Lenovo laptopjuk, amit a szoftvergyártól kaptak. Hiába telepítették újra a rendszert egy másik laptopon, az nem tud fertőzni. Egy másik levelezésből pedig az derül ki, hogy a magyar titkosszolgálat (is) használ úgynevezett keylogger alkalmazást, amivel egyszerre több számítógépen rögzítik a billentyű-leütéseket (többek között jelszavakat is). „Zoltán” ugyanis arról panaszkodott az ügyfélszolgálatnak, hogy nem működik megfelelően a szolgáltatás.

Élő kapcsolat?

Legalább ennyire érdekes a legfrissebb levelezésük dátuma. Ez 2014. május 23. Ami arra enged következtetni, hogy a szoftver használatát - legalábbis májusig - nem unta el a magyar titkosszolgálat.

Biztonságos iPhone

A kiszivárgott csomaggal foglalkoztak kedden az Apple hivatalos blogján is, ahol közzétettek egy táblázatot arról, hogy milyen operációs rendszereken milyen üzembiztonsággal fut a kémprogram. Örömhírként újságolták el, hogy amíg a „FinFinisher pompásan érzi magát mindegyik Androidon, Blackberryn, imádja a Symbiant és a Windows Mobile-t, az iOS egyszerűen MEGEMÉSZTHETETLEN a számára. Nem tud vele mit kezdeni, a zárt rendszerre csak egyféleképpen tud behatolni, ha előtte jailbreakelte azt valaki.

Hasonló biztonságban vannak a Windows Phone felhasználói is, bár a táblázatból kiolvasható leírás alapján ennek elsősorban az az oka, hogy még nem álltak rá a feltörésre a fejlesztők, az viszont tényleg csodálatos hír, hogy az Apple egy olyan rendszert rakott le az asztalra, amit százmilliók használnak, mégsem sikerült behatolnia a kémprogramnak. Pedig igény lenne rá. Az egyetlen kaput a felhasználó nyithatja, ha saját elhatározásból feltörte már korábban a rendszert" - írják az Apple blogján.

Új Duna-gate

A kémbotrány kedden már a parlamentig is eljutott, legalábbis két kisebb ellenzéki párt tiltakozásának erejéig. A Demokratikus Koalíció már „új Duna-gate-ként” emlegeti a botrányt, és Pintér Sándor belügyminisztertől vár választ arra, hogy hány személy vagy szervezet ellen folyik jelenleg ilyen jellegű megfigyelés bírói végzés nélkül, van-e köztük civil szervezet és tud-e minderről az országgyűlés Nemzetbiztonsági Bizottsága.

Vadai Ágnes arra is kíváncsi, hogy milyen fokú gyanú kell egy ilyen megfigyeléshez, a megfigyeltek hány százalékáról derült ki, hogy valóban veszélyt jelentett hazánk biztonságára, és a megfigyelések mekkora hányada bizonyult utólag jogtalannak.

Az LMP eközben a parlament nemzetbiztonsági bizottsága elé viszi a kémkedési botrányt. „A Lehet Más a Politika felháborodással értesült arról, hogy a Nemzetbiztonsági Szakszolgálat eszköztárában is szerepel az a program, amelyet elsősorban elnyomó politikai rendszerek alkalmaznak ellenségeik utáni kémkedésre” – írta Szél Bernadett. A bizottságtól várják annak kiderítését, hogy a Finfishert és a hasonló, a megfigyeltek számítógépeire észrevétlenül települő és az azon tárolt információkhoz totális hozzáférést biztosító kémprogramokat valóban alkalmazza-e a szakszolgálat, s ha igen, milyen körben, milyen céllal és gyakorisággal.

Illusztráció: Keyloggert a magyar titkosszolgálat is használ

Kacper Pempel / Reuters

Nyusztay Máté

NOL

http://nol.hu

2014.08.13.

Nincsenek megjegyzések:

Megjegyzés küldése