Ma

még csak ugatják a holdat

Korlátlan

, vagy korlátolt szabadság

Lézerágyúval támad a drónra a hadihajó

A

haditengerészet hosszú tesztelés után bemutatta

a legújabb fegyverét,

a hadihajó fedélzetére szerelhető, nagy teljesítményű lézert.

A LaWS (Laser

Weapon System) első bemutatóját a haditengerészet éves

konferenciáján tartották meg Washingtonban.

Thomas

Eccles ellentengernagy elmondta, hogy az első hadgyakorlaton a USS

Dewey rombolóhajóra szerelt

lézerfegyverrel kilőttek egy megfigyelő drónt és több kisebb,

gyors hajót is. A konferencián bemutatták az erről készült

videofelvételeket is. A rombolóra szerelt lézerágyú

támadóerejének csak a felhasznált energia szab határt, és

fénysebességgel pusztíthatja el a hajókra támadó járműveket.

Mint

a videóból is látható, a LaWS igen távol áll a Csillagok

háborújában látott lézerfegyverektől - maga a lézersugár

szabad szemmel nem is látható. A szilárdtest lézer kifejlesztése

negyvenmillió dollárjába és hat évébe került a

haditengerészetnek. Az új eszköz közvetlen leszármazottja a

radarral vezérelt CIWS-nek (Close In Weapons System), amit már

korábban felszereltek a hadihajók fedélzetére, és ugyancsak

használható drónok kilövésére.

US Navy Laser Test viszi le Drone

http://www.youtube.com/watch?v=l5qKSKsfUPM&feature=player_embeddedMACH 10 Rail Gun Prototype kiépítése az európai BAE az amerikai haditenger

http://www.youtube.com/watch?v=wa_vuX5_oAkOrosz titkos fegyvere "TOS" Buratino

http://www.youtube.com/watch?v=zS9hK8Qag0YSMX-26 submarine concept-ship DCNS

http://www.youtube.com/watch?v=OM2x5QraDRUA világ egyetlen LÁTHATATLAN repülőgép

Jövőre

a LaWS-rendszert is telepítik, és megkezdődhet a rendszer éles

tesztelése. A LaWS-t aUSS

Ponce hadihajóra

szerelik föl, ami a Közel-Keleten, Irán közelében fog

állomásozni.

A

haditengerészet arról nem nyilatkozott, hogy a LaWS üzemeltetéséhez

hány kilowatt energia szükséges, de a szakértők szerint

valószínű, hogy 100 kilowattnál kevesebb. Az a tény, hogy a LaWS

szétlőhet egy megfigyelő drónt és néhány gyors hajót is,

inkább a kilőtt járművek sebezhetőségét, mint a LaWS pusztító

erejét igazolhatja. Egy hajó

elleni rakétát például

nem tud kilőni, és a pénzérme kerületű lézersugara egy

vadászgépet legfeljebb csak megperzselhet. Az is problémát

jelenthet, hogy a nagy teljesítményű lézert hűteni kell, hogy ne

hevüljön túl.Egy lyukas dollár

Thomas

Eccles bizakodva tekint a jövőbe; a haditengerészet

lézerprogramja, úgy tűnik, végre révbe érhet. Eccles úgy véli,

a jövőben bevezetésre kerülő lézereket a hajó elektromos

hálózatára is rákapcsolhatják, amivel a lézernek akár egy

megawattos kapacitása is lehet – ez elég ahhoz, hogy egy

másodperc alatt átégessen hatméternyi acélt. A mérnökök

számára egy ilyen teljesítményű lézer fejlesztése komoly

nehézségeket jelent, de Matthew Klunder ellentengernagy szerint

hosszú távon elérhető a cél.

LaWS

– Laser Weapon SystemFotó: John F. Williams / U.S. Navy

Klunder

és Eccles szerint a fegyver legnagyobb előnye a gazdaságossága.

Klunder elmondta, hogy nem egy olyan eszközről van szó, ami több

ezer vagy több millió dollárba kerül, márpedig a legolcsóbb

tüzérségi eszköz egy amerikai hadihajón legalább ötezer dollár

lövésenként. Az irányított energiaimpulzus költsége

kevesebb, mint egy dollár. Hasonlóan drágák a hajó elleni

rakéták is, és a szakértők annak örülnek a legjobban, hogy a

lézer segítségével olcsón elpusztíthatnak egy drága ellenséges

fegyvert.

Intergalaktikus GPS-t fejleszt a NASA

A

NASA olyan navigációs rendszer kifejlesztésén

dolgozik,

amely bárhol működne a Naprendszerben és akár azon túl is. Az

űrhajók ma leginkább a Földről érkező rádiójelektől

függenek navigáláskor. Minél messzebb kerülnek a Földtől, a

módszer annál pontatlanabb.

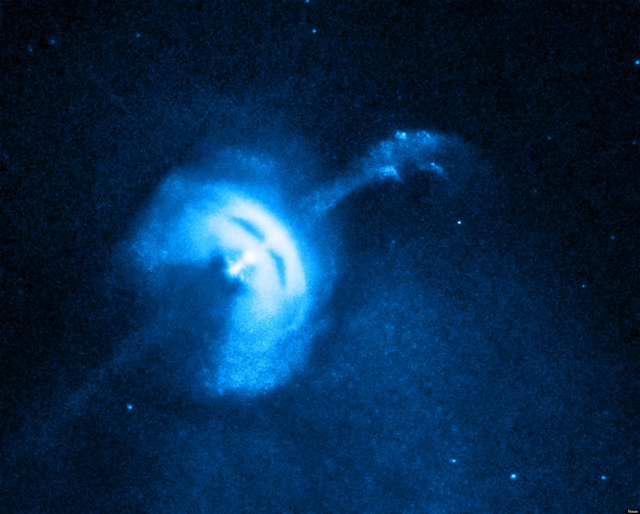

Emiatt

az amerikai űrügynökség a neuroncsillagokból jövő jeleket

használná fel ahhoz, hogy tudják, merre járnak az űrjárművek.

A neutroncsillagok nagy

mennyiségű szabad neutront tartalmazó csillagok. A gyorsan forgó

neutroncsillagok a pulzárok, ezek erős mágneses mezővel

rendelkeznek, amelyeknél a mágnese tengely nem esik egybe a forgási

tengellyel. Ezeket a csillagokat a távolból pulzálónak látjuk.

A

Vera pulzárFotó: Chandra X-Ray Observatory Center / NASA / CXC /

University of Toronto

Építési engedélyt kapott a világ legmagasabb felhőkarcolója

Tavaly

novemberben beszámoltunk a

kínai Broad Sustainable Building (BSB) építőcég eddigi

legambiciózusabb tervéről, a világ legmagasabb felhőkarcolójának

megépítéséről. Most kiderült, hogy megvalósulhat a vállalat

álma, a kínai kormány ugyanis megadta nekik az építési

engedélyt.

A

Hszi Csiang folyó partján, Csangsa városában megépítendő Sky

City épülete 220 emeletes és 838 méter magas lesz. Nemcsak a

méretei lenyűgözők, a legnagyobb műszaki bravúr az lesz, hogy

mindössze 90 nap alatt összerakják. A Sky City tervezőménökei

nem őrültek meg, és már szereztek némi tapasztalatot a mostani

magasságrekorder, a dubaji Burdzs Kalifa építésén (ez 829 méter

magas). Azt a felhőkarcolót viszont egy kicsit lassabban sikerült

felhúzni, öt év megfeszített munka után adták át

tulajdonosának. De a BSB a gyors építésben is jártas, nemrég 15

nap alatt felépítettek egy 30 emeletes hotelt.

Kína 90 nap alatt felépíti a világ legmagasabb épületét

A

Hszi Csiang folyó partján, Csangsa városában lesz a világ

legmagasabb épülete 2013 márciusában, ha felépül a Sky

City nevű felhőkarcoló, írja a gizmodo.com.

A 220 emeletesre, 838 méter magasra tervezett felhőkarcolót

mindössze 90 nap alatt akarják felépíteni. A kivitelező cég

szerint naponta öt emeletet fognak felhúzni. Az alapozó

munkák a hónap végén kezdődnek, ha a kínai hatóságok megadják

az utolsó engedélyt is a projektre.

A

Sky Cityt olyan mérnökök tervezték, akik dolgoztak korábban a

dubaji, 829 méteres Burdzs Kalifán, a mostani rekorderen. A

kivitelező cégnek is van tapasztalata, egyszer 15 nap alatt

építettek fel egy 30 emeletes hotelt. A Broad Sustainable

Building nevű cég a saját maga által kifejlesztett, előregyártott

elemeket használó technológiával dolgozik. A 30 emeletes hotel

megépítése óta állítólag tovább csiszoltak a technológián.

A

Sky City megépítéséhez 220 ezer tonna acélt fognak felhasználni.

A felhőkarcolóban 31 400 ember tud majd élni. Az épület 83

százalékát lakások foglalják majd el, a többi részen irodák,

boltok, kórház, iskola lesz. Az embereket 104 lift fogja le-föl

vinni. A cég azt állítja, hogy a Sky City a speciális

technológiájuknak köszönhetően jóval olcsóbban fog tudni

elkészülni, mint a Burdzs Kalifa, egy négyzetmétere csupán 1500

dollárba, és nem 15 ezerbe fog kerülni. Azt is ígérik, hogy

ellenáll majd a 9-es erősségűnél gyengébb földrengéseknek, a

tűzzel akár három órán is tud majd dacolni.Az USA hírszerzése tényleg mindent lát

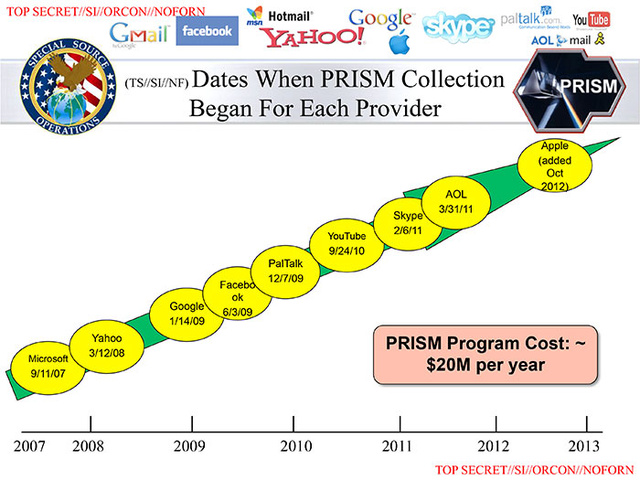

Egyre

dagad a csütörtökön kipattant amerikai megfigyelési botrány. Az

első hírek még csa arról szóltak, hogy az Egyesült Államok

titkosszolgálata, az NSA tulajdonképpen korlátlan adatgyűjtést

végez az egyik piacvezető távközlési szolgáltató, a Verizon

hálózatában lefolytatott beszélgetésekkel kapcsolatban. A

Washington Post értesülései szerint azonban

az NSA és az FBI kilenc nagy internetes vállalat szervereit is

figyeli, hogy onnan hang- és videofájlokat, fényképeket,

e-maileket, dokumentumokat és adatforgalmazási naplókat vegyenek

át.

A

PRISM fedőnevű akció 2007-ben kezdődött, a Microsoft volt az

első cég, aki megadta magát az amúgy a Patriot Actban

meghatározott államvédelmi indokok miatt jogilag teljesen tiszta

titkosszolgálati igényeknek. Az évek során sorrendben a többi

nagy is a titkosszolgálat figyelmébe került, a Google, a Facebook,

a Paltalk (ez egy kisebb, de az Arab Tavaszban és a szíriai

eseményekben kulcsszerepet kapó szolgáltatás), az AOL, a Skype, a

Youtube, végül 2012-ben a legtovább tiltakozó Apple is.

A

PRISM-höz csatlakozó cégek, a megfigyelés kezdetének

dátumávalFotó: Washington Post

Tananyag gyakorló ügynököknek

A

Washington Post által megszerzett dokumentum egy

olyan prezentáció, amit az NSA vezető elemzőinek készítettek. A

41 oldalas dokumentum 2013 áprilisában készült, és csak mint az

elnöknek átnyújtott napi jelentés legfontosabb eszközeként

hivatkozik a PRISM-re. A prezentáció szerint az NSA jelentései

egyre nagyobb mértékben építenek az így megszerzett adatokra,

jelenleg minden hetedik hírszerzési jelentés alapul valamilyen

PRISM-es információra. Ez különösen akkor ijesztő, ha tudjuk,

hogy az NSA évente több billió adatforrást elemez, ráadásul az

NSA dolga elméletileg a külső elhárítás és a külföldi

kommunikáció lehallgatása, a PRISM-mel szerzett adatok döntő

többsége az Egyesült Államokban élő amerikai polgárokról

szól.

A

prezentációból az is kiderül, hogy az NSA kívánságlistáján

az ingyenes tárhelyszolgáltatás miatt népszerű Dropbox is

szerepel azzal a megjegyzéssel, hogy hamarosan már működő

kapcsolat lesz ott is, a szolgáltató már mentességet kapott a

megfigyelés miatt esetleg felmerülő jogi ügyekben, ezt a főügyész

és a hírszerzés igazgatója biztosítja számukra.Nem tudtak róla

Azonban

az értesülést szintén leközlő Guardian szerint a

cégek nem tudtak a PRISM-program létezéséről, és ennek

megfelelően nem is működtek vagy működnek közre abban. A Google

tagadta, hogy a cég bejárást biztosítana a szerverekre a

szövetségi szerveknek. A keresőóriás szóvivője azt nem

tagadta, hogy a cég együttműködik a különböző

nyomozóhivatalokkal, de mindezt a törvényi keretek között,

minden egyes adatszolgáltatási igényt alaposan megfontolva teszik.

A szóvivő szerint attól még, hogy időről időre előkerül az a

gyanú, hogy a cég direkt nyitva hagyott néhány hátsó bejáratot

az állami szerveknek, de a „Google-nál nem nyílnak hátsó ajtók

privát felhasználók adataira”.

Az

együttműködés tényét a Yahoo is tagadta. Egy külön a

Skype-ról szóló prezentációs anyagból kiderül, hogy a

csevegőprogram hangkapcsolata akkor is lehallgatható, ha az egyik

fél hagyományos telefonon beszél, de természetesen bármilyen

egyéb hang-, videó- vagy csetbeszélgetés adatait meg lehet

szerezni, ahogy a küldött és fogadott fájlok elfogása is

megoldható. A Google-nál a levelezés, a hang- és videócset, a

Google Drive-on őrzött fájlok, fotók érhetők el, illetve az

adott keresési feltételek folyamatos, valós időben történő

figyelése is lehetséges.

A

Facebook esetében a terroristagyanús személy teljes kapcsolati

hálója nyitva áll, továbbá az összes olyan megfigyelési és

keresési feltétel is, amit csak a közösségi háló nyújtani

képes.

A

PRISM egyik legfontosabb tulajdonsága, hogy nem dragnetről, vagyis

olyan eljárásról van szó, amikor a titkosszolgálat minden adatot

lemásol, amit csak talál. Nehéz eldönteni, hogy megnyugtatóbb

vagy még ennél is ijesztőbb az a tény, hogy az elemzők ehelyett

inkább bármihez hozzáférnek egy webes felületen keresztül

böngészve a lehallgatott szervereket, amihez csak szeretnének. A

keresőfeltételek úgy vannak összeállítva, hogy 51 százalékos

bizonyossággal csak külföldinek tűnő emberek adatait hozzák fel

találatnak. A prezentáció arra kéri az ügynököket, hogy

negyedévente tegyenek jelentést az ennek ellenére véletlenül

összeszedett adatokról, de a készítők hozzáteszik, hogy „nincs

mitől tartani” az ilyen esetekben sem.

A

Washington Postnak egy hírszerzési tiszt adta át a dokumentumot. A

forrás elmondta, hogy mikor kipróbálta a rendszert, megrémült

attól, hogy a titkosszolgálat szinte az emberek épp formálódó

gondolatait is látja. A dokumentumból az is kiderül, hogy a

történelem leghatékonyabb kémhálózata mindössze húszmillió

dollárjába kerül az amerikai adófizetőknek.A törvény lehetőséget ad rá

James

Clapper, az amerikai nemzeti hírszerzés igazgatója (DNI)

csütörtökön azonban elismerte az adatbányászás tényét, de

közleményében még mindig csak arról beszélt, hogy az a törvény,

amely lehetővé teszi a kormányzati ügynökségek számára, hogy

kommunikációs adatokat gyűjtsenek internetes szolgáltatóktól,

kizárólag az Egyesült Államokon kívüli, nem amerikai személyek

célba vételét engedélyezi.

Ron

Wyden demokrata szenátor, a felsőház hírszerzési bizottságának

tagja csütörtökön nyilvánosságra hozott egy videót, amelyben

egy meghallgatáson a témába vágó kérdéseket tett fel James

Clappernek.

"Gyűjt-e

az NSA bármifajta adatot az amerikaiak millióiról vagy

százmillióiról?" – tudakolta a szenátor a videó tanúsága

szerint a hírszerzési igazgatótól. "Tudatosan nem. Vannak

olyan esetek, amikor talán, véletlenül gyűjthet, de tudatosan

nem" – felelt a megismételt kérdésre James Clapper.

Válogatás nélkül gyűjti a telefonhívások adatait az amerikai titkosszolgálat

Egy,

a Guardian honlapján leközölt bírósági

dokumentum szerint az Egyesült Államok titkosszolgálata, az NSA

napi rendszerességgel, tulajdonképpen tucatszámra rögzíti az

ország egyik távközlési szolgáltatójának előfizetői által

kezdeményezett hívásokat anélkül, hogy erre külön

figyelmeztetné őket. A lehetőséget a 2001-es terrortámadás

miatt beiktatott PATRIOT Act egyik (azóta is sokat vitatott)

cikkelye biztosítja.

Az

engedélyt a FISC nevű, főleg a megfigyelésekkel kapcsolatos

kérelmek elbírálásával foglalkozó szövetségi bíróság adta

ki. Az ilyen engedélyeket általában szövetségi ügynökségek

szokták kérni akkor, ha az ország területén dolgozó idegen

ügynökök ellen folytatott elhárítói tevékenység miatt erre

szükség van. Az idén április 25-én kiadott engedély július

19-ig él, és kötelezi napi szintű jelentéstételre kötelezi a

Verizont. Az, hogy a nyomozók engedélyt kapnak a lehallgatásra,

nem ritka, de általában ez egy-egy konkrét személy megfigyelésére

ad lehetőséget, nem olyan, tulajdonképpen korlátlan

adatgyűjtésre, mint a most közreadott engedély.

A

hívásokkal kapcsolatban feljegyzett adatok között ott van a hívó

és a hívott fél telefonszáma, a két fél aktuális földrajzi

pozíciója, a hívás időtartama, a telefonok IMEI-azonosítója. A

hírek szerint a beszélgetés maga, illetve a beszélők személyének

azonosítása azonban nem történik meg.

Az

eset érdekessége, hogy bár korábban is volt már ilyen tömeges

lehallgatásról szóló ügy az USA-ban, ez az első, ami Barack

Obama elnöksége alatt derül ki. 2006-ban a Verizon volt az egyike

annak a kevés cégnek, ami nem adta ki az NSA által követelt

híváslistákat. A most kipattant ügy számos részlete ismeretlen,

például azt sem tudni, hogy egyszeri alkalomról van szó, vagy a

titkosszolgálat rendszeresen figyeli hasonló volumenben a polgárok

hívásait. Arról sincs hír, hogy a Verizon az egyetlen

adatszolgáltatásra kötelezett szolgáltató, vagy más cégek is

kaptak hasonló végzést a közelmúltban.

Kilométerekre ellát a lézerkamera

Kilométerre

ellátó háromdimenziós lézerkamerát fejlesztettek ki a skóciai

Heriot-Watt Egyetemen. A kamera szinte minden tárgyat képes

letapogatni, ám az emberi bőrt nem. Ennek oka, hogy a bőr nem úgy

veri vissza a lézert, mint a legtöbb tárgy, így aztán azok, akik

nem akarják, hogy a kamera észlelje őket, legjobb, ha meztelenre

vetkőznek.

A

kamera látó-, avagy tapogatótávolságát kifejlesztői szerint

idővel további kutatás-fejlesztés révén 10 kilométerre is ki

lehet tolni. A működés lényege a képfeldolgozó számítógép,

amely méri a lézersugár kibocsátása és visszaverődése,

pontosabban a visszaérkezése között eltelő időt. A

háromdimenziós képhez milliméter pontossággal képes letapogatni

a céltárgyat.

A

képfeldolgozó szoftver továbbfejlesztésével nemcsak a látókör

sugarát lehet kitolni, hanem meghatározni egy tárgy haladásának

sebességét és mozgásának irányát. Mindezek miatt elsősorban

járművek lefotózására szánják kiötlői. Becslésük szerint a

könnyen hordozható, tömegesen gyártható változat elkészítéséhez

legfeljebb öt évre van szükség.Grönlandra költözött a Pirate Bay

Másfél

éven belül a harmadik doménnévre vált a világ leghíresebb

torrentoldala, a Pirate Bay. A svéd központú oldal készítőit

évekkel ezelőtt ítélték el jogerősen, börtönre, illetve

csillagászati összegű kártérítésre, de maga az oldal azóta is

fut, a valós idejű statisztikák szerint most éppen 6,2 millió

felhasználó van becsatlakozva rá, akik 56 millió fájlt osztnanak

meg, és 16 milliót töltenek le éppen. Az oldal eredetileg a

thepiratebay.org címen volt elérhető, ahonnan 2012 elején a svéd

.se domén alá költöztek, ahol az amerikai hatóságok keze nem

éri utol őket, és nem tudják elvenni tőlük a doménnevüket.

Most azonban Svédországban is hasonló veszélybe került az oldal,

pár hónapja az illegális foci- és jégkorongstreameket közvetítő

p2ptv.se oldaltól kobozták el a hatóságok bírósági döntés

alapján a doménnevet, és a precedenssel felmerült a veszélye

annak is, hogy a Pirate Bay is így fog járni.

A

torrentoldal fenntartói ezt megelőzve léptek,

és az oldal tegnap óta a .gl domén alatt érhető el. A .gl

Grönland felső szintű doméncíme, amit a helyi távközlési

hivatal, a Tele Greenland felügyel. Az egyetlen, nemzetközileg

ismert oldal, ami eddig ezen a doménen élt, a Google URL-rövidítő

szolgáltatása, a goo.gl volt. Az egyszeri felhasználók sokat nem

vesznek észre a változásból, ha nem az új címet írják be a

böngészőjükbe, a régi svéd cím is ide irányítja a

látogatókat automatikusan. Az új doménnel viszont új ip-címek

is járnak, így előfordulhat, hogy olyan országokban, illetve

netszolgáltatóknál, ahol eddig tiltólistán volt a Pirate Bay,

most újra elérhető lesz az oldal - legalábbis addig, míg nem

frissítik az adott szervezetek a feketelistáikat. Vonatkozik ez a

Google-re és a többi keresőmotorra is, amelyeknek az

adatbázisaiból a jogtulajdonosok évente több százezer (a tavalyi

statisztika szerint csak a Google-ből 870 ezer) Pirate Bayre mutató

URL-t tiltatnak ki. Ezek most egytől egyig újra feltűnnek a .gl

domén alatti új címeikkel.

A

szórakoztatóipari óriáscégek lobbijának hajtóvadászata a

Pirate Bay ellen tehát új terepen folytatódhat. Grönland

hivatalosan autonóm területként Dánia része, de saját

parlamentje és kormánya van (ezen felül két képviselőjük ül a

dán parlamentben is). Gazdaságilag az ország erősen Dániától

illetve az EU-tól függ, valószínűleg az oldal betiltásával

próbálkozó jogi hadjárat is rajtuk keresztül próbálkozik majd.

Kibertámadást indíthatott Észak-Korea

Dél-Korea azt

állítja,

hogy a múlt hónapban észak-koreai kémek támadtak az országra. A

támadás során több tízezer számítógép működésképtelenné

vált, és több dél-koreai bank és tévétársaság működését

is akadályozták. A szöuli nyomozók olyan, korábban malware-ekben

is feltűnt kódrészleteket fedeztek fel a támadás

kivizsgálásakor, amik Phenjan közreműködésére utalnak.

Kedden

Észak-Korea azt tanácsolta a külföldieknek, hogy hagyják el az

országot, hogy ne kelljen részt venniük egy termonukleáris

háborúban. A dél-koreai külügyminiszter szerint meglehetősen

magas annak a kockázata, hogy Észak-Korea ballisztikus rakétát lő

ki a következő napokban. A kibertámadással kapcsolatos

értesüléseket Phenjan nem kommentálta.

A

március 20-i támadás körülbelül 48 ezer számítógépet és

szervert érintett. A támadás több tévéállomást is érintett,

például a KBS-t, az MBC-t és az YTN-t, és a Shinhan, a Nonghyup

és a Jeju bankok működését is leállította. A szöuli nyomozók

úgy vélik, a támadást az észak-koreai vezetés által

üzemeltetett felderítők indították. A nyomozók szóvivője

szerint a 76 támadó programból harminc már korábbról is ismerős

volt számukra. A támadásban érintett 49 IP- címből huszonkettőt

Észak-Korea már korábban is támadott az elmúlt öt évben.

A

támadásokra röviddel azután került sor, hogy Dél-Korea és az

Egyesült Államok közös hadgyakorlatot tartottak, de az érintettek

azt állították, hogy az eseményt már régóta tervezték.

A

Koreai Internetbiztonsági Ügynökség később fogja nyilvánosságra

hozni az esettel foglalkozó teljes jelentést. A Korea Herald

szerint a támadók legalább nyolc hónapja készülhettek a

számítógépek és szerverek elleni támadásra. A támadók

először megfigyelték a célpontokat, majd utasítást adtak arra,

hogy töröljék a szerverek tartalmát, és továbbítsanak

kártékony programokat a központi szerverre csatlakozó

számítógépekre. A dél-koreai Pénzügyi Szolgáltatások

Bizottsága megjegyezte, hogy a támadók nem jutottak hozzá

érzékeny banki vagy felhasználói adatok.

Biometrikus szkenner lett Iphone-ból

A

kaliforniai székhelyű Aoptix olyan

eszközt készített,

amely az Iphone-hoz csatlakoztatva biometrikus olvasóvá alakítja

az okostelefont. A cég a Pentagonnal kötött, hárommillió

dolláros megbízás értelmében készítette el a retinaszkennerrel

és ujjlenyomat-leolvasóval felszerelt kiegészítőt, amihez saját

szoftvert is terveztek.

A

Stratus nevű, körülbelül négy centiméter vastag, hét és fél

centiméter széles és tizenöt centiméter hosszú eszköz teljesen

körbeöleli a telefont. A felhasználói felület minden

Iphone-felhasználónak ismerős lehet, és a telefon kameráját

használja a célszemély egyedi fizikai tulajdonságainak

vizsgálatához. Joey Pritkin, az Aoptix vezérigazgatója szerint

felhasználói szempontból az eszköz mindenképpen barátságosabb,

mint a bonyolult és nehézkes biometrikus azonosítók, amiket a

hadsereg használ.

Pritkin

elmondta, hogy az alkalmazás elindítása után bekapcsolható

a retinaszkenner vagy az arcfelismerő, amivel körülbelül 30

centiméter távolságból olvashatjuk le a vizsgált személy arcát.

Ehhez a művelethez nincs szükség kiegészítőre, csak az Iphone

kamerájára. A telefon külső mikrofonjával szükség esetén

hangazonosítás is végezhető, de az ujjlenyomat-leolvasáshoz már

a Stratus saját szkennerére van szükség.

Fotó:

AOptix

Amanda

North, az Aoptix marketing alelnöke elmondta, hogy a szoftvert és a

hardvert a cég nem tömeges felhasználásra tervezte. Már az

alkalmazás sem egy 99 centes szoftver, 199 dollárt kell fizetni

érte; az, hogy a Stratus periféria mennyibe kerül, egyelőre nem

tisztázott. A cég az ügyfélköréről sem nyilatkozott, de annyit

tudni lehet, hogy a Stratust az amerikai kormány fogja használni.

Pritkin elmondta, hogy több kormányügynökség is érdeklődött

az alkalmazás és a hardver iránt, nem csak a védelmi

minisztérium.

Most az iPhone Olvasás ujjlenyomatok, Scan Íriszek és azonosító Your Face

AOptix

épített biometrikus eszköz, amely bekapcsolja a iPhone 4 és 4S

egy eszköz, olvassa az ember legegyedibb fizikai

tulajdonságai. Fotó: AOptix

Zsaruk

és a katonák hamarosan képesek, hogy húzza ki az iPhone követni

a szemet, arcvonások, hang-és ujjlenyomatát gyanúsított bűnözők

és a harcosok.

A

kaliforniai székhelyű cég AOptix gördült ki az új hardver és

alkalmazás csomag, amely átalakítja az iPhone egy mobil

biometrikus olvasó. Amint először számolt be Danger Room

februárban, AOptix a címzett a $

3.000.000 kutatási szerződést a Pentagon annak

on-the-go biometrikus technológia.

Választó,

amit tartja az egyszerű használat, a vállalat úgy döntött, hogy

a legújabb biometrikus csomagot, amely arra kéri Stratus, tetején

egy iPhone. A perifériás burkolat öleli körbe a készüléket

- ez egy centiméter vastag, három hüvelyk széles és hat hüvelyk

magas -, míg a AOptix Stratus alkalmazás bemutatja a felhasználói

felület ismerős minden iOS felhasználónak. Kivéve, hogy nem

lesz felvétel Vine videókat, akkor lesz felvétel a legegyedibb

fizikai jellemzőit egy másik emberi lény.

"A

végfelhasználó szemszögéből, ez sokkal, de sokkal kisebb,

könnyebb és könnyebb használni az app-alapú képesség",

mint a terjedelmes

biometrikus eszközök jelenleg

katonai célra használt, Joey Pritikin egy AOptix alelnöke mondja

Danger Room. "Bárki, aki használta az iPhone előtt vedd

ezt fel, és használja azt."

Itt

egy pillantást a felhasználói felület a AOptix Stratus iPhone

app, amikor akarsz olvasni valakinek az arcát. Kép: AOptix.

A

Stratus rendszert úgy tervezték, hogy a "egykezes" eszköz

Pritikin magyarázza. Töltse az app, és érintse meg a

szivárványhártya szkennelési vagy arcfelismerő. A képalkotó

kijelző olvasható mintegy 11 hüvelyk távoli és a nem más, mint

az iPhone kamerája, automatikusan összpontosítani, és pattintsa a

lövés. A telefon külső mikrofon kezeli a hangfelvétel, de

ujjlenyomat beolvasás háta mögül érkezik a Stratus perifériás

wraparound, nem az iPhone érintőképernyős. Ellentétben a

hasonló termék Tactivo, nincsSmartCard

olvasó ,

de vizsgálja több biometrikus adatot, mint valakinek ujjlenyomat.

Bárki,

aki valaha egy iPhone is ismerik a Stratus alkalmazás felhasználói

élményt beírására megjegyzések a biometrikus gyűjteni: kis

területen, hogy néz ki, mint bármely más iOS text funkció

lehetővé teszi a gyors jelölést.Szabványos iPhone geo-tagging

könnyen lehetővé teszik, hogy a demo walkthrough AOptix mutatott

Danger Room bizonyított. SMTP e-mail funkció küld a

biometrikus adatok vissza az ügyfél adatbázisban. És a

nyitott architektúrája lehetővé teszi az ügyfelek Stratus, hogy

saját kiegészítőket.

De

a Stratus "nem a 99-os alkalmazás," tisztázza Amanda

North, AOptix marketing alelnöke. Az app eladja a $ 199, és a

cég nem adott tájékoztatást, hogy mennyi a perifériás

költségeit. Míg elképzelhető olyan személy, aki azt

akarja, hogy dobja el a sok pénz a kocsi, saját iPhone biometrikus

gyűjtemény, "ez nem a fogyasztó alkalmazás,"

Észak-mondja.

Ez

is nem az a célja, hogy minden iPhone: AOptix épített Stratus az

iPhone 4 és 4S, hivatkozva mit mond volt ügyfél kérésére. Nem

működik az iPhone 5, és a cég nem azt mondja, amit a tervek a

jövő iPhone frissítéseket.

AOptix

nem határozza meg az ügyfelek, de ők az amerikai kormány:

Pritikin szerint a cég "jelentős érdeke széles különböző

hivatalok, nem csak DOD [a Védelmi Minisztérium]." Egy olyan

időszakban, a kormányzati megszorító, ez egy kicsit furcsa, hogy

a vállalat már felvette high-end Apple eszközöket a mobil

biometrikus platform: a hadsereg például szeret olcsóbb

Android telefonok . Pritikin

mondja AOptix választotta iOS, mert "sokkal biztonságosabb

platform."

A

vállalat nem kíván Stratus, hogy egy szokásos fogyasztói

termék. És az drága app és a hardver, elrettentheti az

átlagos iPhone felhasználó származhat a biometrikus gyűjtemény

Suite zsebében. De a Stratus csak a legutóbbi

példa

arra, hogy érzékeny biometrikus adatok egyre

gyűjthető könnyen hozzáférhető kereskedelmi eszközöket.

Negyedmilliárd dollárt loptak a hekkerek

Az

ukrán hatóságok húsz

embert tartóztattak le a

múlt héten, akiket a Kommerszant hírportál szerint azzal

gyanúsítanak, hogy öt év alatt több mint 250 millió dollárhoz

jutottak hozzá online banki csalások útján. Az elkövetők után

több mint egy évig közösen nyomozott az ukrán és az orosz

szövetségi titkosszolgálat. A gyanúsítottak több városban

tevékenykedtek, így Kijevben, Zaporozsjéban, Lvivben, Herszonban

és Ogyesszában is zajlott az akció.

A

25-30 éves elkövetők egy malware-t használtak az adatok

megszerzésére, majd ezeket az információkat a szervezetet

irányító vezetőnek továbbították Ogyesszába. A vezető a

megszerzett adatokat egy szerveren tárolta. A jelszavak és

azonosítók mellett egyéb adatokat is megszerző kémprogramot egy

orosz cég könyvelőszoftverére írták meg. Ha sikeresen

megfertőzték egy cég számítógépét, elemezték a vállalkozás

működését, majd hamis kifizetéseket indítottak. A hatóságok

feltételezik, hogy egy másik, már felderített malware

fejlesztéséért is ez a társaság a felelős.

A

helyi viszonyokra jellemző, hogy egy nemrégiben elfogadott törvény

szerint a gazdasági bűncselekmények nem minősülnek különösebben

súlyosnak, így a bűnszövetkezet letartóztatott tagjai házi

őrizetben várják az eljárás lezárását. Ha bűnösnek találják

őket, legfeljebb öt év börtönt szabhatnak ki rájuk.

Legalább 250 millió dollárt loptak el a most letartóztatott crackerek

Habár a bűnszövetkezet tagjait elkapták, az ukrán törvények szerint nem számíthatnak különösebben súlyos büntetésre.

A

múlt héten az ukrán hatóságok 20 embert tartóztattak le, akiket

azzal gyanúsítanak, hogy öt év alatt több mint 250 millió

dollárhoz jutottak hozzá online banki csalások útján – számolt

be a történtekről egy helyi hírportál, a Kommerszant.

A nyomozást

több mint egy évig közösen folytatta az ukrán (SZBU) és az

orosz szövetségi titkosszolgálat (FSZB). A gyanúsítottak több

városban tevékenykedtek, így Kijevben, Zaporozsjéban, Lvivben,

Herszonban és Ogyesszában is zajlott az akció.

A 25 és 30 év

közötti életkorú elkövetők egy malware-t használtak az adatok

megszerzésére, majd ezeket az információkat a bandát irányító

vezető részére elküldték Ogyesszába, aki egy szerveren tárolta

őket. A jelszavak és azonosítók mellett egyéb adatokat is

megszerző kémprogramot egy orosz cég könyvelőszoftverére írták

meg. Ha sikeresen megfertőzték egy cég számítógépét, akkor

elemezték a vállalkozás működését, majd hamis kifizetéseket

indítottak. A hatóságok azt is feltételezik, hogy egy másik, már

felderített malware kifejlesztéséért is ez a társaság a

felelős.

A helyi

viszonyokra jellemző, hogy egy nemrégiben elfogadott törvény

szerint a gazdasági bűncselekmények nem minősülnek különösebben

súlyosnak – a bűnszövetkezet letartóztatott tagjai óvadék

ellenében most házi őrizetben várják az eljárás lezárását,

melynek végén – amennyiben bűnösnek találják őket –

legfeljebb öt év börtönt szabhatnak ki rájuk.

Bemutatták a legújabb drónkoptert

A

Northrop Grumann bemutatta azMQ-8C

Fire Scout nevű

drónkopterét. A jármű pont úgy néz ki, mint egy hagyományos

helikopter, mégis pilóta nélküli, földről vezérelhető

járműről van szó. Az MQ-8C első makettjét a Sea-Air-Space Expo

2013-on állították ki.

Fotó:

Wikipedia

A

bemutatott járművet olyan eszközökkel szerelték fel, ami

elsősorban hírszerzési feladatok ellátására teszik alkalmassá.

Ez nem meglepő, mivel a Fire Scout korábbi, kisebb elődje hasonló

feladatokat lát el az amerikai haditengerészetnél. Az új modell

azonban már minden olyan feladatra alkalmas, mint egy helikopter

– például sürgősségi csapatszállításra –, de néhány

képességében túl is mutat azon. Ilyen például az extra

mennyiségű üzemanyag szállítása, ami a gép hatótávolságát

is megnöveli.

A

Fire Scout nagyjából ugyanazokat a vezérlőeszközöket és

szoftvereket használja, mint a feleakkora elődje. Bár a most

bemutatott jármű csak egy makett volt, de a váza és a formája a

végleges modellnek is ugyanaz lesz – nevezetesen a Bell

407 helikopteré.

Ez a teljes méretű helikopter tulajdonképpen egy Drone

Mockup egy MQ-8C Tűz Scout a Northrup Grumman megjelenítéséhez Sea-Air-Space Expo 2013Kelsey D. Atherton

Az új MQ-8C

Tűz Scout úgy néz ki, mint egy normális helikopter, hogy elvitt

két nap vándorlás az 2013 Sea-Air-Space egyezmény padló még

észre. Tény, hogy a legújabb alakulása Northrup Grumman

haditengerészeti drone úgy néz ki, ugyanúgy, mint a múltban a

repülés, hogy ez könnyű észrevenni, hogy ez a jövő.

A

makett látható volt érzékelők ideális felügyelet, ami pontosan

megfelel a tűz Cserkész kisebb

elődje jelenleg

nem az amerikai haditengerészet. De az új, nagyobb tűz Scout

is képes, hogy tegyen meg mindent a helikopter már nem, beleértve

a szállítási egészségügyi személyzet sürgősségi airlifts,

és meg fog tenni néhány dolgot nem tudnak, mint repülni nagyobb

távolságokra hajt extra üzemanyag helyett az emberek . A Tűz

Scout még egy pillantást a jövőben a légi közlekedés, ahol

járművek hajtanak nem az emberi utasok, hanem

az intelligens gépekvagy

távoli pilóták.

Mockup az

MQ-8C Cockpit: Kelsey D. Atherton

Az új tűz

Scout tartalmaz mintegy 95 százaléka az azonos irányítás

ellenőrzéseket és a szoftver, mint a fél méretű testvér. A

legnagyobb újítás az MQ-8C? Mindent, hogy már létező

technológiák és üzembe azt a sokkal nagyobb test.

A

teljes méretű kijelző verzió nem működő makett, így nyugodtan

mondhatjuk, a termelési modellek egy kicsit más. A végleges

változat, és ez a makett is van valami közös: ugyanaz a törzsre,

a kereskedelemben kapható Bell

407 helikopter . Használják

mindent egészségügyi evakuálási a járőrözést az iraki

légierő új, az

adott egy átalakított makett érkezett a texasi rendőrség.

Ez

egy példa arra, hogy mit szeretek úgy gondolni, mint a Gillette

modelljének kialakítása, bevezetése egy új modell, ami csak

kicsit más, mint az, hogy az elé került, mintha négyről öt

pengék a borotvát. Volt egy csomó, amely látható a

kiállításon: a legújabb throwbot és

ez a

jobb műhold vevő követte

ezt a mintát, és olyan módon, az új tűz Scout ugyanaz. A

kemény része a technológiai fejlődés egy olyan rendszer, hogy

tud repülni a helikopter test. A legfontosabb változás az új

verzió az,

hogy ez most vezérlésére sokkal, de sokkal nagyobb test.

Mivel

még a

legmodernebb katonai repülőgépek kapcsolatos

problémák fedélzeti pilóták, elvárják, hogy több klasszikus

katonai átalakított hajók pilóta nélküli légi rendszerek a

jövőben.

Két nap után kidobták a Pirate Bayt Grönlandról

Két

napig tűrték csak meg a grönlandi hatóságok a hírhedt

torrentoldalt a Pirate Bayt az ország internetes doménjén, a .gl

tartományban. A torrentoldal keddre virradóra jelent

meg a

thepiratebay.gl cím alatt, és csütörtökön már nem volt itt

elérhető. A grönlandi doménneveket felügyelő Tele-Post

telekommunikációs cég hivatalos közleménye

szerint azért

vették el a Pirate Baytől a grönlandi címet, mert azt

potenciálisan illegális célokra használták volna.

A

költözésre azért volt szükség, mert felmerült az esély, hogy

a sokáig a svéd kalózpárt védelmét élvező szerverekhez

tartozó címeket egyszerűen lefoglalja a svéd rendőrség, ahogyan

év elején az illegális foci- és jégkorongstreameket közvetítő

p2ptv.se oldaltól kobozták el a hatóságok bírósági döntés

alapján a doménnevet. Az oldal most újra a svéd .se domén alatt

elérhető, jelenleg 56 millió fájlt osztanak meg és 15 milliót

töltenek le róla éppen. A Pirate Bay vezetői azt mondják,

doménnevek tucatjait jegyeztették be különféle országokban és

szolgáltatóknál.

Okostelefonnal is eltéríthető egy repülőgép

Az

amszterdami Hack In The Box biztonsági konferencián egy német

szakértő bemutatta,

hogy egy repülőgépet könnyen el lehet téríteni egy androidos

alkalmazással is. Hugo Teso, aki a németn.runs

AG biztonsági

tanácsadója, az informatika mellett a repüléssel is

professzionális szinten foglalkozik, ugyanis pilótákat oktat. Teso

az előadásában arra akart rámutatni, hogy a repülési

számítógépes rendszerek, illetve kommunikáció protokollok

milyen sebezhetők manapság.

A

demonstráción Teso ismertette, hogy készített egy exploit

keretrendszert (SIMON), illetve egy androidos alkalmazást

(PlaneSploit) – ez utóbbi szolgált arra, hogy a támadást a

repülőgép repülésirányító rendszeréhez közvetítse, majd

átvehesse az irányítást felette.

Teso

két technológiát használt arra, hogy sikeres támadást

hajthasson végre. Az egyik az automata légtérellenőrző rendszer

(Automatic

dependent surveillance-broadcast – ADS-B),

amely arra szolgál, hogy begyűjtse és továbbadja a repülőgépekről

érkező fontos adatokat, illetve egyéb információkkal is ellássa

a repülésben érintett feleket. A másik kompromittált rendszer

egy kommunikációs technológia (Aircraft Communications Addressing

and Reporting System – ACARS), amit egyrészt kapcsolattartásra,

másrészt automatikus információközlésre használnak.Airplane hacking @ Hack-in-the-Box conference 2013

Teso

azt akarta demonstrálni, hogy mindkét technológia sérülékeny a

támadásokkal szemben. A szakember az ADS-B segítségével

választotta ki a célpontjait, az ACARS segítségével

információkat szerzett a fedélzeti számítógépekből, illetve

ennek segítségével juttatott hamis üzeneteket a rendszerekbe. A

kutatásai alapján fejlesztett SIMON keretrendszert szándékosan

úgy hozta létre, hogy az csak virtuális környezetben működjön,

ne lehessen valódi repülőgépek ellen felhasználni. A

teszteléshez szükséges laboratóriumi körülményeket viszont úgy

alkotta meg, hogy a szoftverek és hardverek számára kialakított

kommunikációs feltételek ugyanolyanok legyenek, mint a való

életben.

Megsemmisíthet egy repülőgépet

Az

említett androidos alkalmazás arra jó, hogy a Flightradar24 élő

nyomkövetőt igénybe véve a SIMON-t távirányítással lehessen

használni. Hogy sokkolja a hallgatókat, Teso megmutatta az

alkalmazás felhasználói felületét, ahol a fő funkciók a

felderítés, az információgyűjtés, illetve az exploit

alkalmazása voltak. A támadó néhány kattintással elérheti

célját, épp úgy, mint egy videojátékban. Teso azt is

megmutatta, hogy gyakorlatilag mindent megtehet, ha bejutott a

rendszerbe: ha akarja, átírhatja a gép útvonalát, vagy épp meg

is semmisítheti azt.

Teso

a fontos részleteket, például a kihasználható sebezhetőségeket

természetesen nem fedte fel, de annyit elmondott, hogy az általa

felkeresett vállalatok komolyan vették a figyelmeztetést, és több

hibát már ki is javítottak. Ugyanakkor még nagyon sok

sebezhetőség található az említett rendszerekben, ráadásul

rengeteg, az alkalmazott rendszerektől és gépektől függő

változat létezik. Ezeknek a javítása sok munkát igényel. Teso

szerint a modernebb gépek rendszereit könnyebb javítani és

ellenőrizni, a szakembereknek a régebbi repülők rendszerei

okozhatnak problémát.

Androidos vírust azonosított a Kaspersky

A

Kaspersky Lab eddig nem ismert támadásokat azonosított, amellyel

többek között a Kína területén élő ujgur aktivistákat vették

célba. Ez az első alkalom, amikor a támadás alapját egy

androidos telefonokon futó rosszindulatú vírus adja. A kártékony

szoftver a felhasználó készülékén lévő DOC, XLS és PDF

kiterjesztésű dokumentumjait manupilálja.

A

támadás 2013 március végén kezdődött egy hamis emailfiókkal,

amely egy magas rangú tibeti aktivista nevéhez köthető. A támadók

ezt a felhasználói fiókot használták adathalászatra, és a

céluk az volt, hogy megszerezzék a célszemély teljes

névjegyzékét. A most azonosított vírus a támadások során

ellopja a telefon tulajdonosának adatait, majd a címjegyzéket és

az üzenetküldési előzményeket elküldte egy központi

szervernek. A rosszindulatú vírussal ellátott üzenetek mongol,

kínai, tibeti és ujgur politikai aktivistákat céloztak egy

androidos programtelepítő (APK) fájllal. A Kaspersky Lab

szakértőinek vizsgálatából kiderült, hogy a vírus feltehetően

kínai kiberbűnözőktől származik.

Constin

Raiu, a Kaspersky Lab globális kutatócsoportjának igazgatója

elmondta, hogy eddig még nem láttak ilyen mértékű, csak mobil

eszközöket érintő célzott támadást, bár voltak jelei annak,

hogy a támadók szívesen fognak kísérletezni ezen az új

területen. Raiu szerint a támadásnál egy különösen fejlett,

teljes funkcionalitású trójai programmal célozták meg az

áldozatok személyes adatait, ami nem szokványos. Raiu úgy látja,

a jövőben az ilyen támadások kiaknázása ellen egy komplett,

kombinált technológiára lesz szükség.8 valós dolog, amit virtuális pénzért vehetünk

A

pénzt azt teszi pénzzé, hogy az embereknek legalább egy jól

körülírható köre elfogadja általános értékmérő eszköznek,

és az értékét garantálja egy szilárd, kézzel fogható valami

(mondjuk egy állam) a háttérben. A bitcoin esetében nincs ilyen

központi ellenőrzés és garancia – éppen ez a lényege –, így

a fizetőeszköz csak annyira megbízható, amennyire a felhasználói

azok. A vadul hullámzó bitcoin-árfolyam egyelőre nem azt mutatja,

hogy a virtuális valuta különösebben szilárd lenne, a

felhasználók, és a bitcoin-elfogadó helyek nagyrészt

kíváncsiságból, spekulációból vagy ideológiai alapon

próbálják ki. Körülnéztünk a neten, mit is lehet venni ma

bitcoinért legálisan.

Fegyvert és drogot

Bár

az előbb legálisat ígértünk, mindenképpen meg kell emlékeznünk

arról, hogy a bitcoint mint lenyomozhatatlan fizetőeszközt

szükségszerűen az internet sötét oldala kapta fel először. A

hírhedt Silk Roadon, az internet legnagyobb feketepiacán a

virtuális valutával fizethetünk drogért, fegyverekért vagy éppen

hamis személyi okmányokért (bővebben a Silk Roadról itt

olvashat).

A

bitcoin hívei nagy erőkkel próbálják lemosni magukról a

bélyeget, hogy az online alvilággal lennének összefonódva, és

azzal érvelnek, hogy ők csupán egy médium. Szerintük az

illegális kereskedelemnek a forrását kéne megszüntetni, ahogyan

a késeket sem tiltják be azért, mert valaki embert ölt eggyel.

Fotó:

Antonio Scorza / AFP

Politikust

Az

amerikai libertariánusok a tavalyi elnökválasztási

kampányban jelentették

be,

hogy elfogadnak a szenátorjelöltjeik számára Bitcoinban

felajánlott támogatásokat is, majd pár hete ugyanezt kanadai

társaik is követték. A bitcoin elve gyönyörűen illik az

individualista anarchizmus felé hajló libertariánusok

gondolatvilágához, akik az állam szerepét a lehető legkisebbre

próbálják szorítani, és szinte mindent a szabad piac

önszabályozó folyamatai alá rendelnének. Hogy pontosan mire és

hogyan költik, vagy költötték el a nekik felajánlott

Botcoinokat, nem tudni.

Fotó:

Scott Olson / AFP

Sportautót

Április elején került be a hírekbe, és sokan árpilisi tréfának is hitték, hogy egy texasi illető 300 bitcoinért adta el a 2007-es Porsche Cayman S sportautóját. Ez az akkori napi árfolyamon 39 ezer dollárnak felelt meg, ami korrekt ár egy ilyen kocsiért. A 300 bitcoin értéke egyébként az eladás után pár nap alatt felkúszott 70 ezer dollár fölé, aztán az április 10-i nagy összeomlás után pár óra alatt leesett a mostani 24 ezerre. Ha emberünk jókor passzolta el a virtuális pénzét, alighanem a bitcoin-rulett eddigi egyik legnagyobb nyertese, ha nem, a világ lúzere. Nála is bátrabb hazárdjátékos az a kanadai, aki a házát árulja bitcoinért.Pizzát

A

bitcoin alapvetően a geekek pénzneme, és mivel táplálkozik egy

geek? Hát persze, hogy pizzával. Az egyszerű összefüggésre

a Pizzaforcoins.com épített

üzletet, egyelőre csak Amerikában működik, a három legnagyobb

láncnál, a Pizza Hutnál, a Dominosnál és a Papa John's láncnál.

A működési elv nagyon egyszerű, az éppen aktuális

bitcoin-árfolyam alatt 50 centtel átváltják az ember pénzét

dollárra, lecsapnak belőle még 0,02 bitcoin kezelési költséget

(ami a 200 dollár felett járó árfolyam idejében akár ezer

forintnak is megfelelhetett), majd továbbítják a rendelést a

felvett adatokkal a megfelelő pizzériához.

Itt

mindenképpen el kell mesélnünk a Floridában élő magyar

származású programozó, Hanyecz László történetét,

aki 2010 májusában a világ első bitcoinos pizzarendelője volt,

és 10 ezer bitcoint fizetett két nagy méretű

sajtos-hagymás-kolbászos-pepperonisért. Ez akkoriban 25 dollárnak

felelt meg, ami messzemenőkig korrekt ár két pizzáért. Az a 2,3

millió dollár, amennyit ez a 10 ezer bitcoin két év múlva ért,

már nem annyira. Egyébként a pizza állítólag finom

volt.

Fotó:

Eric Piermont / AFP

Aranyat

A

fizetőeszközök fejlődésének utóbbi pár évszázadát úgy

írhatjuk le röviden, hogy az aranypénzből papírpénz lett, a

papírpénzből hitelkártya, a hitelkártyából bitcoin. És mit

vesz az óvatos duhaj a bitcoinjából, hogy bezáruljon a kör?

Aranyat. A Coinabul.com piacterén

a 99,9 százalékos aranyrudak grammonként 0,9 és 1,3 bitcoin

között elérhetők jelenleg, és lehet vagy húszféle aranyérmét

is venni a dél-afrikai egytized unciás Gold Krugerrandtól az egy

unciás kínai aranypandáig, előbbiért 2,3, utóbbiért 20,3

bitcoint kell leszurkolnunk. Át is vesznek aranyat, ezüstöt és

platinát, annyit

kérnek,

hogy adjuk fel postán, és ha odaért, átutalják a megfelelő

mennyiségű bitcoint a számlánkra. És ezt láthatóan tök

komolyan gondolják.

Fotó:

Bloomberg / Europress / Getty

Szállodai szobát

A

Howard Johnson amerikai motellánc egyik kaliforniai tagja jelentette

be még

2011-ben, hogy lehet náluk szobát foglalni dollár mellett

bitcoinért is. Azóta egy sor szálloda és étterem csatlakozott

hozzájuk, a bitcoin.travel oldalon egész nyaralásokat tervezhetünk

meg ilyen helyek érintésével. Még egy magyarországi helyet is

felfedeztünk az oldalon, egy óbudai

holisztikus fogászati klinikát,

amiről azért nem állítanánk hogy egy klasszikus álomnyaralás

tipikus célpontja. De a közelben találhatunk

bitcoin-elfogadó osztrák

hüttét, német

teniszcentrumot és

egy olasz

panziót is,

csak bírja a virtuális számlánk.

Fotó:

View Pictures / Europress / Getty

Anna Kurnyikova-autogramot

Ez

persze csak egy véletlenszerű

példa az

egyfajta bitcoin-Ebayként működő Bitmit kínálatából.

Az oldal teljesen úgy működik mint a hagyományos online

bolhapiacok, lehet licitálni, dolgokat adni-venni, az oldal minden

sikeres adásvételből leveszi a maga 1,9 százalékos jutalékát.

A kínálat változatos és igen széles, több ezer termékre lehet

jelenleg is licitálni, jellemző módon a legnépszerűbb egy másik

virtuális valuta, az Eve Online című internetes sci-fi

szerepjátékban használatos PLEX, amivel a játék havidíját

lehet fizetni dollár és euró helyett. De jól megy az elektromos

cigaretta, a brit font és a lengyel zlotyi is. És ezzel el is

értünk az utolsó, és legmenőbb bitcoinos beszerzési célhoz:

Fotó:

Adam Pretty / Europress / Getty

Igazi pénzt

A

neten közkézen forgó, és igazi pénzre váltódó (vagy éppen

fordítva) bitcoinmennyiség 80 százalékát a nem hivatalos

bitcoin-devizatőzsde, a japán Mt.

Gox kezeli.

Egy pénz, aminek az árfolyama órák alatt a felére vagy a

duplájára ugorhat igazi csemege, és egyben orosz rulett a

spekulánsoknak, és igazából a világon senkinek nincs elképzelése

arról, hogy holnapra lenullázódik a bitcoin értéke, vagy

felugrik 500 dollárra. Az biztos, hogy aki két éve kíváncsiságból

ráállította a számítógépét bitcoin-bányászatra, piszok jól

jár, ha most kiszáll. De lehet hogy még jobban, ha vár vele.

Vagy el

is ihatja az egészet New

York első bitcoin-kocsmájában.

Zöld utat kapott az új orosz lopakodó

Az

orosz légierő illetékese, Viktor Bondarev tábornok bejelentette,

hogy az összes szükséges engedélyt megkapta a PAK–DA stratégiai

lopakodó bombázó projektje, így hivatalos állami támogatással

folytatódhat a Tupoljevnél a 2008 óta tartó tervezési munka. Ez

azért is volt fontos bejelentés, mert tavaly nyárom a

miniszterelnök-helyettes, Dimitrij Rogozin még arról

beszélt,

hogy az orosz hadseregnek nincs jelenleg szüksége következő

generációs bombázó kifejlesztésére. Úgy tűnik, azóta

változott a széljárás az orosz hadügyben, a jelenlegi tervek

szerint 2020-ra kell elkészülnie a prototípusnak, és 2025-től

vezethetik be az új bombázót a légierőnél.

A

hírek szerint a PAK–DA a Tu–95 Bear és Tu–160 Blackjack

bombázókat fogja majd lecserélni, aminek valóban ideje lenne már,

hiszen előbbi 1956, utóbbi 1987 óta szolgál, így főként az

orosz B–52-esnek is becézett Bear számít technológiailag

elmaradottnak. Az új lopakodó tervezett képességeiről nem sokat

tudni, a hagyományos radarok számára láthatatlan működés, és

a nukleáris fegyverek bevetésének lehetősége mellett csak annyi

biztos, hogy hangsebesség alatt fog majd működni az új stratégiai

bombázó. Meg nem erősített hírek szerint a gép négymotoros

lesz, 100-120 tonna tömegű (rakománnyal, fegyverzettel együtt), a

hatótávolsága pedig 3500 kilométer.

Ha

a fejlesztés jól halad, következő lépésben, 2040-2050 körül

jöhet a PAK–DA újabb generációs verziója, ami pilóta nélkül

is képes lesz manőverezni és bevetéseket végrehajtani.

Szakértőkszerint a

PAK–DA projekt nem annyira ambiciózus, mint az amerikai 2018

Bomber terv,

ami egy hasonló, hangsebesség alatti, középkategóriás bombázó

megépítését tűzte ki célul a Boeing és a Lockheed Martin

kooperációjában.

Terrortámadás után leállhat a mobilhálózat

A

bostoni robbantások után az amerikai AP hírügynökség hozta le

azt a hírt, hogy a hatóságok lekapcsolták a mobilhálózatokat,

nehogy a támadó újabb bombákat tudjon aktiválni. Nem sokkal

később cáfolták

az értesülést,

és azt írták, hogy a környéken csupán a bázisállomások

túlterhelődése miatt nem lehetett telefonálni. Az viszont igaz,

hogy a hatóságok élhetnek ilyen eszközzel, és történt is már

ilyen.

2005-ben

a londoni terrortámadások után, amelyben a támadók vonatokat és

buszokat vettek célba, az Egyesült Államokban ideiglenesen

leállították a mobilszolgáltatást a New York-i alagutakban. A

beavatkozás a szövetségi kormány kérése alapján történt, a

szolgáltatók hozzájárulása nélkül. Ezzel a lépéssel akarták

megakadályozni egy esetleges New York-i támadást, hiszen ha nem

működik a hálózat, akkor nem lehet mobillal bombákat aktiválni.

De a lépés nem volt túl sikeres, mert pont akkor állt le a

mobilszolgáltatás, amikor a legnagyobb szükség lett volna rá.

Azóta

a hatóságok kidolgoztak egy vészhelyzetre érvényes előírást

(Standard Operating Protocol SOP 303), ami a leállások

koordinációját egy központi állami szervezetre bízza. A

szolgáltatás leállítását belvédelmi tanácsadók

kezdeményezhetik, akik kapcsolatban állnak a kormányzókkal és a

hatóságokkal. A koordináló központ felülvizsgálja a kérést,

és kapcsolatba lép a szolgáltatókkal, amelyek az érintett

helyszínen leállítják a rendszereket.

Saját felhasználóikkal küzdenek a hekkerek

Közös

hekkerversenyt hirdetett hálózatbiztonsággal foglalkozó BalaBit

IT Security, az etikus hekkeléssel foglalkozó Silent Signal és a

legismertebb kiberbiztonsági blog, a Buherablog. A verseny célja,

hogy játékos tanulási lehetőséget biztosítsanak az

érdeklődőknek, a szárnyaikat próbálgató hekkerpalántáknak és

a nagy tapasztalattal rendelkező, akár etikus hekkerként dolgozó

profiknak is, hiszen ahhoz, hogy a

nem rég elfogadott magyar információbiztonsági törvény elérje

a célját, nagyszámú, hozzáértő szakemberre lesz szükség.

A

„Ghost in the Shell Control Box: The Ultimate Hacker

Playground” elnevezésű játékban a cél eléréséhez

szinte minden eszköz bevethető, az egyetlen szempont az idő

– regisztrálni

május 12-ig lehet, és a pályák csupán egyetlen hétig lesznek

elérhetők.

A

verseny kerettörténete egy valós problémakörre épül: a

kiberbűnözés mértéke az elmúlt években folyamatosan nőtt, a

támadások fő célpontját pedig a bizalmas vállalati adatok

jelentik. A szervezetek nagy része már rendelkezik valamilyen

védelemmel, de a hálózaton belülről érkező támadások ellen

legtöbbjük védtelen. A készítők a Ghost in the Shell című

japán anime film nyomán egy saját fantasy-történetet hoztak

létre, de a pályák valós szituációkra épülnek. A játékosok

feladata, hogy az pályák teljesítésével olyan tudásra tegyenek

szert, amivel megakadályozhatják, hogy a hálózaton kívülről

érkező támadók a védők közé beépülve kiemelt jogosultságot

szerezzenek.

Höltzl

Péter, a BalaBit biztonsági tanácsadója szerint nem véletlen,

hogy a törvényi és iparági szabályozások között is egyre több

az olyan előírás, amely a felhasználók tevékenységének

megfigyelését célozza, különös tekintettel a kiemelt

jogosultsággal rendelkező felhasználók aktivitásaira, hiszen ők

okozhatják a legnagyobb károkat.

Az

első helyezett Európa legnagyobb hekkertáborába, a Hollandiában

négy évenként megrendezett Observe

Hack Make konferenciára

utazhat ki. A második és harmadik helyezett pedig 60 illetve

40 ezer forintos támogatást kap bármely általa választott

számítástechnikai eszköz megvásárlásához.Izraelben beleolvasnak a turisták emailjeibe

Jehuda

Vejnstejn, Izrael főállamügyésze szerint jogilag megengedett a

gyanús turisták emailfiókjának átvizsgálása a tel-avivi Ben

Gurion repülőtéren és beutazásuk megtagadása, ha ezt nem

engedélyezik.

Az

Izraeli Polgárjogi Szövetség (ACRI) tavaly júniusi beadványában

jogi felülvizsgálatot kért a főállamügyésztől a repülőtéri

emailvizsgálatok ügyében, előfordult ugyanis, hogy a Sin Bét

belbiztonsági szolgálat emberei a repülőtéren a gyanúsnak ítélt

turistáktól hozzáférést kértek internetes levelezésükhöz, és

ha azok megtagadták ezt, akkor nem utazhattak be az országba.

Vejnstejn

szerdai válaszában jogosnak ítélte a gyakorlatot kivételes

esetekben, ha „fontos gyanús jeleket észlelnek”, és ha a

turista ehhez hozzájárul. A főállamügyész hozzátette, hogy a

felszólítás szerint a látogatóknak nem kell átadniuk

jelszavukat, hanem maguk nyithatják meg levelezésüket a

biztonságiak előtt.

Az

államügyész egyik munkatársa a gyakorlatot azzal indokolta, hogy

„egyre nagyobb mértékben használnak külföldieket terrorista

célokra”. A jogi szakvélemény szerint a beutazóknak jogukban

áll megtagadni a hozzáférést levelezésükhöz, de a hatóságuk

ezt mérlegelve engedélyezhetik vagy elutasíthatják belépésüket

a zsidó államba.

Vejnstejn

válaszában azt írta, hogy „a nem izraeli állampolgároknak

nincs eredendő joguk az országba való belépésre, ügyükben az

illetékes hatóságok döntenek. Ezek a hatóságok természetesen

figyelembe veszik az államnak és lakosságának a biztonságát”.

Az

ACRI szerint ez a gyakorlat a magánszféra drasztikus megsértését

jelenti. Lila Margalit, a szervezet jogásza szerint „az a turista,

aki több ezer dollárt költött az Izraelbe utazásra, Sin

Bét-kihallgatásakor a repülőtéren nincs abban a helyzetben, hogy

tájékoztatás alapján, szabad akaratából járuljon hozzá

email-fiókjának megvizsgálásához”.Firefoxnak álcázza magát egy kémprogram

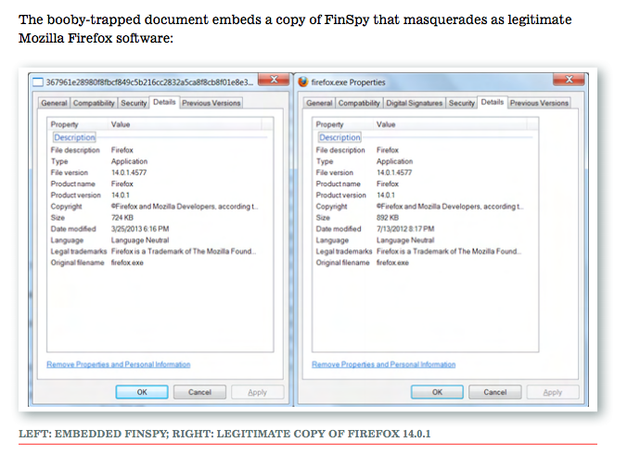

A

Mozilla bíróságra

vinné azt

a céget, amely kormányoknak adja el a Firefox böngészőnek

álcázott kémprogramját. A Citizen

Lab kiberbiztonsági

cég jelentése szerint 36 országban működtetnek irányító

(command and control) szervereket a FinFisher nevű kémprogramhoz,

köztük Magyarországon is.

A

FinSpy neven is ismert szoftvert az angliai Gamma International

készíti a kormányoknak bűnügyi nyomozásokhoz. Ahogy ez lenni

szokott, a felhasználás állítólag nem áll meg itt, a kormányok

előszeretettel figyelik

politikai ellenfeleiket is a

programmal. A kémprogramot demokráciapárti bahreini aktivisták

ellen bizonyítottan használták.

Balra

a hamis, jobbra az igazi Firefox paraméterei

A

Mozilla hivatalos blogjában írta meg, hogy felszólította a

céget: fejezze be illegális gyakorlatát. A Gamma programját úgy

tervezték, hogy Mozilla Firefoxnak tűnjön. Nem fertőzi meg magát

a böngészőt, de a Mozilla szerint márkájukat és védjegyüket

használják arra, hogy a hazugsággal elkerüljék a program

felismerését. A cég szerint ez sérti az emberi jogokat és az

online magánéletet.

Felszállt a világ első napelemes repülőgépe

Felszállt

a kaliforniai San Franciscóból a világ első, kizárólag

napenergiával működő kísérleti repülőgépe, a svájci Solar

Impulse, hogy nyugatról kelet felé tartva a világon elsőként a

Nap energiáján kívül semmi mást nem használva szelje át az

észak-amerikai kontinenst.

A

jumbóéval azonos szárnyfesztávolságú, de mindössze egy

kisautó súlyával egyenlő együléses légi jármű csütörtök

hajnalban, napfelkeltekor emelkedett a magasba a vegyes, polgári és

katonai használatú Moffett Field repülőtérről, fedélzetén

Bertrand Piccard svájci pilótával, aki a projekt

társalapítójával, egy másik svájci pilótával, André

Boschberggel fogja váltani egymást a várhatóan több hétig,

akár két hónapig is eltartó út során.

A

napelemes repülőgép technikailag képes lenne leszállás nélkül

is megtenni az 5000 kilométeres távolságot, de 70 kilométeres

átlagos sebességgel több napra lenne szüksége, és mivel csak

egy pilóta vezetheti, biztonsági okokból öt szakaszban teszi meg

az utat. Első állomására, az arizonai Phoenixba 15-20 óra után,

várhatóan helyi idő szerint szombaton kora hajnalban érkezik

meg.

Transzamerikai útja során a Solar Impulse a tervek szerint leszáll Dallasban, St. Louisban és a fővárosban, Washington D.C.-ben is, mielőtt megérkezne végcéljára, a New York-i John F. Kennedy repülőtérre. A repülőgép és az őt kísérő szakemberek minden állomáshelyen 7-10 napot töltenek, hogy a helyi nagyközönség, különösképpen a diákság, alaposan megismerkedhessen a napelemes repülés titkaival.

Transzamerikai útja során a Solar Impulse a tervek szerint leszáll Dallasban, St. Louisban és a fővárosban, Washington D.C.-ben is, mielőtt megérkezne végcéljára, a New York-i John F. Kennedy repülőtérre. A repülőgép és az őt kísérő szakemberek minden állomáshelyen 7-10 napot töltenek, hogy a helyi nagyközönség, különösképpen a diákság, alaposan megismerkedhessen a napelemes repülés titkaival.

|

Újfajta

csillaghalálra utal az új típusú gammavillanás

|

|

Angol

kutatók szerint az először 2010 karácsonyán detektált új

típusú, nagyon nagy energiájú, több órán át tartó

gammavillánás nem kompakt objektumokkal, hanem nagytömegű

szuperóriás csillagok pusztulásával kapcsolatos.

Az

első, órákon át tartó gammavillanást 2010 karácsonyán

detektálták, a forrás távolságát azonban akkor nem

sikerült meghatározni, így azt sem lehetett tisztázni, hogy

mi okozta a jelenséget, melynek hossza messze felülmúlta a

korábbi, legfeljebb egy perc alatt lezajló gammavillanások

időtartamát. Magyarázatként két lehetőség merült fel.

Az egyik szerint az esemény a Tejútrendszerben történt, és

egy szétszakadt aszteroida neutroncsillagba hulló darabjai

okozták. A másik szerint egy 3,5 milliárd fényévre

(vöröseltolódása: z =

0,33) lévő galaxisban bekövetkezett szupernóva-robbanásról

van szó.

Andrew

Levan (University of Warwick) és munkatársai azóta további

hasonló eseményeket is detektáltak, illetve az északi

Gemini teleszkóp adatai alapján kimutatták, hogy a 2010

karácsonyi robbanás sokkal messzebb történt, mint azt a két

idézett teória állította, távolsága mintegy 7 milliárd

fényév (z =

0,847) volt. Ezen adat birtokában Levan és kollégái egy új

elméletet vázoltak fel a jelenség magyarázatára. Szerintük

ezt a fajta gammavillanást egy szuperóriás, a Napnál

20-szor nagyobb tömegű csillag okozta, melynek átmérője a

fejlődése vége felé elérte a Napénak ezerszeresét, azaz

körülbelül 1,5 milliárd kilométert. Levanék azt

gondolják, hogy a 2010 karácsonyi és még két másik,

hasonló kataklizma ultrahosszú időtartama egyszerűen a

szupernóva-robbanást elszenvedő csillag nagy méretének

köszönhető.

Fantáziarajz

gammavillanást produkáló objektumokról. A kék csillag a

sztenderd hosszú gammavillanás progenitora, egy Wolf-Rayet

csillag, melynek tömege a Napénak 10-20-szorosa, sugara

azonban összemérhető központi égitestünkével. Az

előtérben látható csillag az ultrahosszú gammavillanás

vélt szülőobjektuma, melynek tömege a Napénak szintén

mintegy 20-szorosa, mérete azonban ezerszer nagyobb. Mindkét

esetben jet-ek okozzák a gammavillanást, a szuperóriás

csillag azonban sokkal hosszabb élettartamú kifúvásokat

generál.

[Mark A. Garlick, University of Warwick]

A

sztenderd gammavillanások egyik, két másodpercnél rövidebb

ideig tartó típusáról azt gondoljuk, hogy azokat viszonylag

kicsi és sűrű objektumok okozzák - az elképzelések

szerint neutroncsillagok összeolvadásáról van szó -, így

méretük miatt a kataklizma másodpercnél rövidebb idő

alatt ki tud terjedni az egész csillagra. A másik, szintén

csak néhány másodpercig tartó, de az előzőtől való

megkülönböztetés szándékával a terminológiában

hosszúnak titulált típusról az az általánosan elfogadott

nézet, hogy Wolf-Rayet csillagok okozzák, amikor fejlődésük

végén a magjuk fekete lyukká roskad. A fekete lyukba azonban

a csillag külső részeinek nem minden anyaga hullik be, ennek

egy része két ellentétes irányú kifúvás (jet) formájában

megmenekül, a detektált gamma sugárzás ezektől származik.

A jet-eknek nagyon gyorsan, közel fénysebességgel kell

kidobódniuk - különben nem kerülhetnék el a fekete lyukat

-, ez az oka, hogy a jelenség ebben az esetben is csak pár

másodpercig tart.

Az

új, órákon keresztül tartó gammavillanások esetében

arról lehet szó, hogy - szintén a méret okán - itt sokkal

tovább tart, míg a robbanás a csillag egész anyagára

kiterjed. A kutatócsoport egyik tagja, Nial Tanvir (University

of Leicester) szerint az explózió hajtóerejét itt is egy, a

csillag magjában kialakult fekete lyuk szolgáltathatja. Az

ilyen körülmények között behulló anyag tulajdonságainak

részletes előrejelzése ugyanakkor nagyon nehéz, és

elméleti szempontból nézve robbanás egyáltalán nem is

várható, ennek ellenére - szintén Tanvir szavaival - a

természet valahogyan megtalálta annak módját, hogy a

legkülönfélébb csillagok hasonlóan drámai és "erőszakos"

módon fejezzék be életüket.

Az

eredményeket részletező előadás a GRB 2013 szimpóziumon

hangzott el Nashville-ben.

Forrás:

|

A

Schindler svájci liftgyár mérnöki, és a Solvay belga vegyipari

konszern kutatási segítségével készült Solar Impulse valójában

csak a kísérleti példánya egy másik, jobb napelemes

repülőgépnek, amellyel a projekt alapítói, Bertrand Piccard és

André Boschberg svájci pilóták 2015-ben az egész Földet körbe

akarják repülni. A napenergián kívül semmilyen más

energiaforrást nem használó légi jármű elsőként 2009-ben

emelkedett a magasba, 2010-ben tett meg első ízben megszakítás

nélkül egy 26 órás utat, bizonyítva, hogy képes elég energiát

gyűjteni az éjszakai repüléshez is, 2011-ben Belgium és

Franciaország között megtette az első nemzetközi utat, tavaly

pedig első transzkontinentális útját úgy, hogy Madridból a

marokkói Rabatba repült. Az egyre hosszabb napelemes repülések

célja, hogy szerte a világban támogatókat gyűjtsenek a

környezetkímélő energiaforrásoknak, így a napenergiának. A

projektet szponzoráló ipari üzemek önmaguk reklámozása mellett

új anyagokat és technológiákat is kipróbálnak az utakkal.

Lakható földek a láthatáron |

|

Szerző: Szabó

Róbert |

2013. április 22., hétfő |

|

Amerikai

kutatók három, kellemes felszíni hőmérsékletű bolygó

felfedezéséről számoltak be.

Egy

éve tudósítottunk a NASA

Kepler-missziójának meghosszabbításáról,

most az űrtávcső ismét bizonyította – üzemeltetőivel,

megálmodóival és az adatok kiértékelését végző

kutatógárdával együtt –, hogy megszolgálta a nekik

szavazott bizalmat. Az extrém pontosságú fényességmérésről

is híres teleszkópot négy éve állították Nap körüli

pályára, és ez alatt a rövid idő alatt gyökeresen átírta a

bolygórendszerekről és kialakulásukról meglévő,

képzeletbeli enciklopédiánkat. Az exoplanétákat fedési

módszerrel kereső eszköz eddig 2740 bolygójelöltet talált, a

mostani bejelentéssel a megerősített Kepler-bolygók száma

122-re emelkedett.

A

Kepler-62 nevű rendszer öt bolygójából három túl közel

kering csillagához, amely egy 0,69 naptömegű, a Napnál méretét

tekintve is kisebb és kevesebb energiát kisugárzó, magjában

központi csillagunkhoz hasonlóan hidrogént égető csillag. A

Kepler-62e és -62f jelű planéták azonban abban a zónában

tartózkodnak, ahol folyékony víz lehet a felszínükön. Jogos

kérdés, hogy van-e egyáltalán felszíne ezeknek a bolygóknak,

hiszen egy bizonyos méret felett a megfigyelések és az

elméletek alapján is csak gázóriásokat ismerünk. Nos, a két

szóban forgó bolygó mérete mindössze 60, illetve 40%-kal

nagyobb Földünknél (ún. szuperföldek), ez alapján a

Kepler-62f a legkisebb olyan felfedezett exobolygó, amely a

lakhatósági zónában kering. A planéták keringési ideje 122,

illetve 267 nap. A tömegük sajnos nem ismert egyelőre, így

összetételüket többféle modellel is le lehet írni, de a

legvalószínűbb variációkat a Naprendszerbeli kőzetbolygókhoz

hasonló vagy a nálunk ismeretlen óceánbolygók jelentik. Ez

utóbbiak nagy mennyiségű vizet (értsd: a bolygó tömegének

akár 40-90 százalékát) és kisméretű kőzetmagot

tartalmaznak. A rendszerhez tartozó b,c,d jelű bolygók 5, 12 és

18 nap alatt kerülik meg a központi csillagot, a Kepler-62b és

62-d nagyobb, míg a Kepler-62c kisebb Földünknél, mindössze a

Marshoz hasonló méretű. Az érdekes rendszer 1200 fényévnyire,

a Lant csillagképben található.

Lakhatósági

zónában keringő bolygók fantáziarajzai. Balról jobbra:

Kepler-22b, Kepler-69c, Kepler-62e, Kepler-62f és a Föld

[forrás: NASA Ames/JPL-Caltech]

A

Kepler-62 és a belső Naprendszer összehasonlítása. A zöld

sáv a lakhatósági zónát mutatja.[forrás: NASA

Ames/JPL-Caltech]

A

NASA egy további érdekes rendszer felfedezéséről is

beszámolt. A Kepler-69c egy a Naphoz nagyban hasonló csillag

lakhatósági zónájában kering, mérete 1,7-szerese

planétánknak, keringési ideje 242 nap. Bolygószomszédja, a

kétszeres földméretű Kepler-69b jóval forróbb, mindössze 13

nap alatt járja körbe csillagát, amely 7 százalékkal kisebb

nappali csillagunknál és 20%-kal kevesebb fényt bocsát ki. A

Hattyú csillagképben fellelhető rendszerből 2700 év alatt ér

hozzánk a fény. A korábbi rekorder, a legkisebb, napszerű

csillag körüli lakhatósági zónában keringő bolygó a

Kepler-22b volt, ami 2,4-szeres földméretével inkább szilárd

felszín nélküli mini-Neptunusznak tűnik, mint kőzetbolygónak.

A

Kepler-69 és saját bolygórendszerünk kőzetbolygóinak

méretarányos ábrázolása. [forrás: NASA Ames/JPL-Caltech]

A

most közzétett eredmények újabb lépést jelentenek egy, a

Földhöz minden tekintetben hasonló planéta felfedezéséhez.

Kisebb, halványabb csillagok körül is lehetnek lakható

bolygók, de egy Naphoz hasonló csillag körüli, Földhöz

hasonló planéta szolgáltatná az igazi asztrofizikai és

asztrobiológiai csemegét a földönkívüli élet lehetőségének

kutatásában. Ehhez a Kepler működési ideje lassan lehetőséget

is biztosít, hiszen a 300-350 napos keringési idejű bolygók

fedéseiből is legalább három bekövetkezését figyelhette meg

a műszer – ami pedig a biztos detektálás kritériuma. A

Kepler tehát arra is választ fog adni, hogy Földünk kivételnek

vagy inkább szabálynak számít az Univerzumban. Ennek az

izgalmas, az emberiséget évezredek óta foglalkoztató kérdésnek

a megválaszolására már csak egészen rövid ideig kell

várnunk.

Forrás:

Astrophysical

Journal 768, 101, 2013

|

A hét csillagászati képe - Kicsorbult holdtányér

2013.

április 30., kedd | 2013/17. hét

|

|

|

Április

25-én zavartalan körülmények mellett kísérhettük

figyelemmel az év első holdfogyatkozását. Látványos montázs

a jelenségről!

Április

25-e estéjén az év első holdfogyatkozásának megfigyelésére

kiváló alkalom ígérkezett. Egész nap felhőtlen idő volt,

kellemes hőmérséklettel. A holdfogyatkozások mindig is a

kedvenceim voltak – jó párat láttam az elmúlt harminc év

alatt és mindenképp a leglátványosabb égi jelenségek közé

tartoznak. Ez a mostani csak egy kismértékű részleges

fogyatkozás volt, de a következő teljes fogyatkozásra még két

és fél évet kell várni. Így a 156/1035-ös Newton-távcsövemet

este nyolc körül felszereltem az állványára. Ezt a távcsövet

én készítettem bő negyed százada: a fő és segédtükrét

1987 februárjában vettem az Uránia Csillagvizsgálóban. Az

objektív kiváló Varga-féle tükör, eddig kétszer volt

újraalumíniumozva. 21:30-kor már szépen látszott szabad

szemmel is a szürkés-barnás félárnyék a Hold északi részén

- sokkal jobban a vártnál, és hamarosan elkészítettem az első

fotókat. DSLR gépem nincs, így egy Sony DSC-N2 géppel lőttem

a képeket, a 18 mm-es japán orthoszkopikus okuláron keresztül.

Ez a kompakt gép már bizonyított, mert 12 000-nél is több

kép készült vele az elmúlt öt évben. A légkör igen nyugodt

volt, a Holdtól keletre a Szaturnusz gyönyörűen látszott még

nagy nagyítással is.

A

maximális fogyatkozás 22:07 táján következett be, a teljes

árnyék éppen hogy érintette csak a Holdat, ennek ellenére

nagyszerű látványt nyújtott. 22:33-kor készítettem az utolsó

fotót, ezen a képen már jól látszik az árnyék tovavonulása.

A montázs képeit 1/250 expozícióval, ISO 100 érzékenységgel

készítettem, a kompakt gépet kézzel tartottam az okulárhoz.

|

Így javíthatja 1 perc alatt böngészőjének egyik legveszélyesebb hibáját

A

mindegyik népszerű böngészőben lévő hiba kihasználásával

könnyen egy kártékony oldalon találhatjuk magunkat. Egy plugin

telepítése - bár némi korlátozással jár - azonban lezárja a

biztonsági rést.

Csupán

egy rövid, 67

karakteres kódot kell elhelyeznie valakinek egy megbízható,

kedvenc weboldalunk kódjában

ahhoz, hogy az így megjelenített linkre kattintva már egy teljesen

más oldalra jussunk, mint gondoltuk. A probléma Chrome-ban, a

Firefoxban, az Internet Explorerben és a Safariban is tapasztalható,

így a felhasználók 99 százaléka megtéveszthető az

itt bemutatott módszerrel.

A

módszer a JavaScript egyik hibáját, illetve nem is hibáját,

funkcióját használja ki. Aki nagyobb biztonságban szeretné tudni

magát, az egy kiegészítő telepítésével letilthatja a

JavaScriptek működését, de készüljön fel rá, hogy ez néhány

oldalon nem csak nagyobb biztonságot, hanem némi funkcióvesztést

is okoz.

JavaScript-tiltó

bővítményt Firefox

böngészőre innen telepíthet,

a Chrome-használók itt

találnak egy alternatívát,

a Safarival böngészők pedig itt

tölthetnek le egyet.

Vigyázzon kedvenc weboldalain, ott lehet a legnagyobb veszélyben

A

Symantec 18. internetbiztonsági jelentése szerint 2012-ben a

megelőző évhez képest 42 százalékkal nőtt a célzott támadások

száma. Fontos újdonság, hogy már nem a kormányokat támadják

leggyakrabban, egyre nagyobb mértékben sújtják a 250 főnél

kevesebb munkavállalót foglalkoztató kkv-kat, ahol már nem a

cégvezetők az elsődleges célpontok, hanem a szellemi tulajdon

előállításával foglalkozó dolgozók, így például mérnökök,

szakértők, vagy a kereskedelmi osztályok munkatársai. Az általuk

előszeretettel látogatott weboldalakt törik fel, úgy fertőzik

meg őket.

|

“A jelentésünk megállapítja, hogy a kiberbűnözők

ebben az évben sem vesztettek a lendületükből: folyamatosan új

módjait keresik annak, hogy különféle méretű szervezetektől

információkat lopjanak” mondta Teasdale Harold, a Symantec

magyarországi és szlovéniai országmenedzsere. “A támadások

egyre kifinomultabbak, az IT-szektor fejlődése pedig egyre

összetettebb újdonságokat szül – ez a kettős tendencia

proaktív viselkedésre kényszeríti a vállalkozásokat. Az

információrobbanás, a virtualizáció, a mobilitás, a felhőalapú

technológiák és általában az IT egyre szélesebb körű

felhasználása miatt a cégeknek teljes mélységében kell

átgondolniuk a biztonsági óvintézkedéseket annak érdekében,

hogy a jövőben is a támadók előtt tudjanak járni.”

A

kisebb vállalatokon keresztül kisebb az ellenállás is

A

250 főnél kevesebb dolgozót foglalkoztató vállalatok körében

nő leginkább a támadások száma, ami a 2011-ben regisztrált

arányhoz képest tavaly háromszorosára, 31 százalékra nőtt. Míg

a kkv-k úgy érzékelik, hogy nem kell tartaniuk a támadásoktól,

a kiberbűnözők számára nagyon is vonzóak a banki információik,

valamint az ügyfeleikre vonatkozó adataik és a digitálisan tárolt

szellemi termékeik. A támadók leginkább olyan kisvállalkozásoknál

próbálkoznak, melyek a várakozásaik szerint nem rendelkeznek

megfelelő biztonsági előírásokkal és infrastruktúrával.

A

webalapú támadások száma 30 százalékkal nőtt a 2012-ben

regisztrálthoz képest. Nagy részüket kisvállalkozások feltört

honlapjain keresztül hajtották végre. Ezeket a honlapokat a

feltörést és fertőzést követően nagy kibertámadások, és az

úgynevezett „watering hole” támadások során használták fel.

Ezek lényege, hogy a támadó egy olyan honlapot tör fel - ami

lehet blog vagy egy kisvállalati weboldal - amelyet a valódi

célpontja vélhetően gyakran látogat. Amikor a feltörés után az

áldozat meglátogatja az oldalt, a káros program észrevétlenül

feltelepíti magát a számítógépére. Az Elderwood csoport az

ilyen típusú támadások „úttörője”: 2012-ben 500

szervezetet fertőztek meg egyetlen nap alatt ilyen módon. Ezekben

az esetekben a támadó az egyik, jellemzően kisebb vállalat

alacsony biztonsági szintjét használja ki ahhoz, hogy egy másik,

erősebb vállalatot megkárosítson.

A

rosszindulatú programok készítői figyelnek minket

A

sikeres célzott támadások előtt a rosszindulatú programok

készítői megfigyelik az áldozatukat. Először megpróbálják

kideríteni az e-mail címét, a barátainak nevét, érdeklődési

körét – bármilyen információt, ami alapján a felhasználói

szokásokat kihasználó, ún. “social engineering” támadást

indíthatnak. Ezt követően ha már felkerült a program az áldozat

számítógépére, el tudják lopni az e-mail címét, jelszavait és

videót, valamint hangfelvételeket készíthetnek róla. Mindez

hónapokon keresztül észrevétlen maradhat, miközben végig

megfigyelik az áldozat online és offline tevékenységét. Az ilyen

típusú támadások leggyakoribb áldozatai a szellemi

foglalkozásúak, például mérnökök, kutatók és más szakértők,